| 我是如何挖到edusrc年度第一的 手把手教挖洞系列 (一) | 您所在的位置:网站首页 › bonbon怎么挖 › 我是如何挖到edusrc年度第一的 手把手教挖洞系列 (一) |

我是如何挖到edusrc年度第一的 手把手教挖洞系列 (一)

|

本文作者 王老师, 本月发表 1 篇文章

“2018年11月份的时候偶然得知 EDUSRC 这个平台,当时被礼品中心里面的上海交大的证书吸引就决定要挖一下,后面成功获得了上海交大的漏洞报送证书,且一发不可收拾挖到了该平台2019年年度第一。”

想给大家分享一下我是如何4个月时间挖到2019年年度第一的,受限于篇幅,我打算写成一个连载系列的文章,希望能对刚入门的大家有所帮助,欢迎转发与讨论。

本篇目录 1、分析edusrc历史收录漏洞情况 2、开始进行域名收集 3、如何挖到第一个漏洞 4、我的上分之路

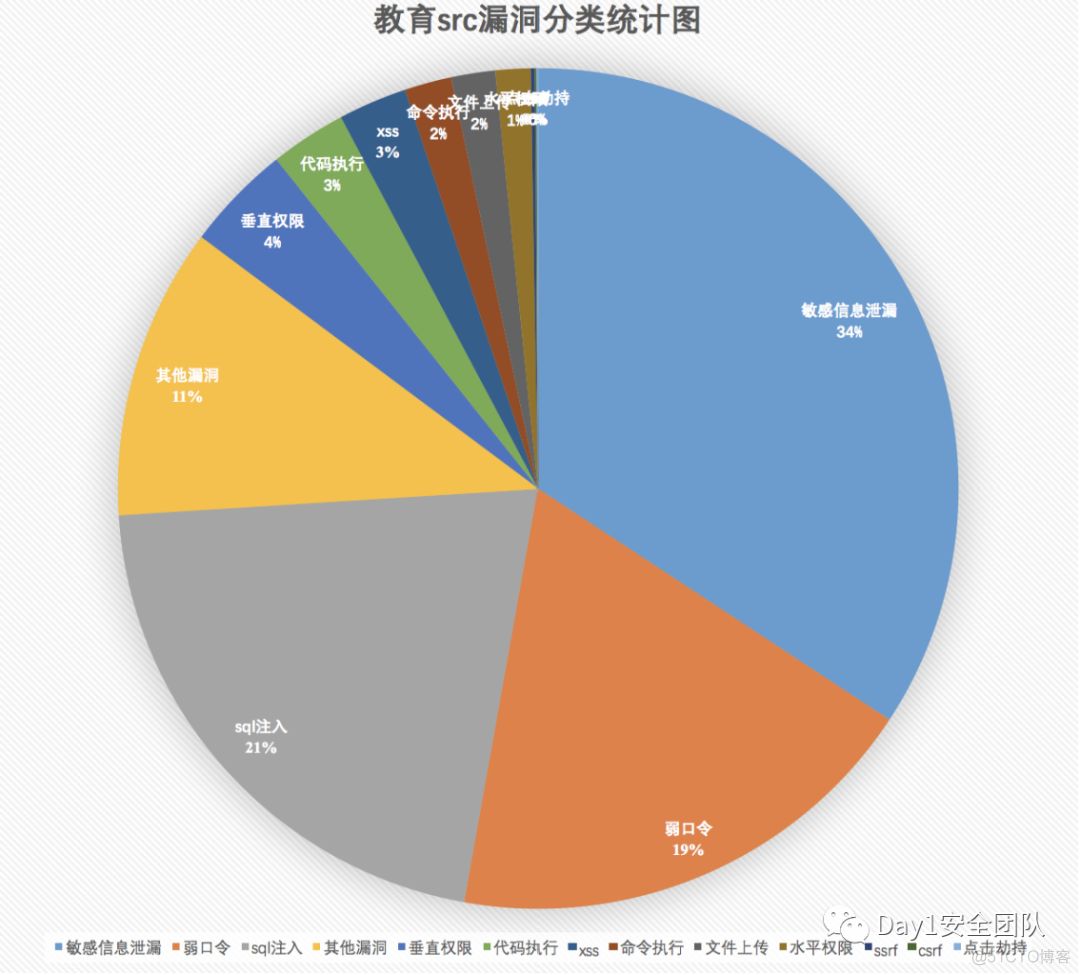

1、分析edusrc历史收录漏洞情况 干什么事首先要搞清楚状况,于是我写了个爬虫对教育SRC平台收录的漏洞类型进行了爬取,得到了收录最多的漏洞类型。可以看下图,敏感信息泄漏、弱口令、sql注入等漏洞占比非常大,所以我需要有针对性的对其进行挖掘。

图为2018年edusrc漏洞分类统计图

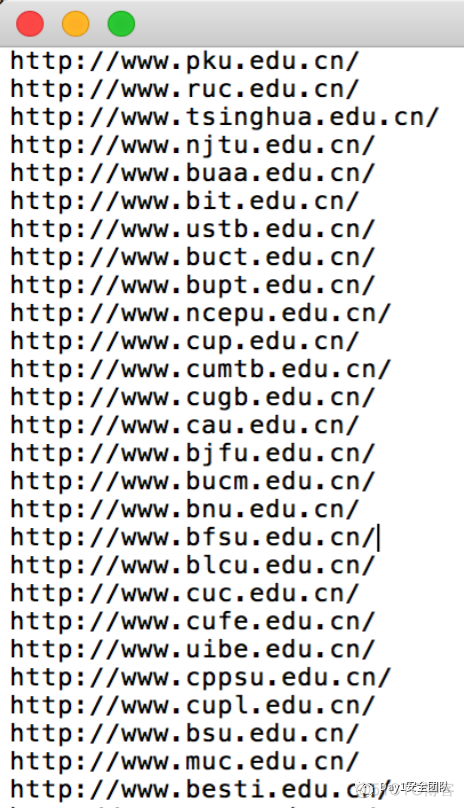

2、开始进行域名收集 讲下我的域名收集思路:

1. 先从edusrc官方平台爬取大学名字 https://src.sjtu.edu.cn/rank/firm/?page=

2.写脚本批量查询学校名字,相关代码可以转发本文章后在公众号后台回复 “edu” 从自动回复中获取。

然后再对应上面获取的学校名,批量使用bing查询该校根域名 https://cn.bing.com/search?q=%E4%B8%8A%E6%B5%B7%E4%BA%A4%E9%80%9A%E5%A4%A7%E5%AD%A6最后即可收集一份平台收录的大学根域名资产清单(如下图)

对应再去跑子域名和服务探测即可去挖掘更多的资产。

至于子域名用什么跑的就不赘述了,可以使用OneForAll、layer、fofa、Ksubdomain、Xray等工具进行探测收集,相关文章也有很多。

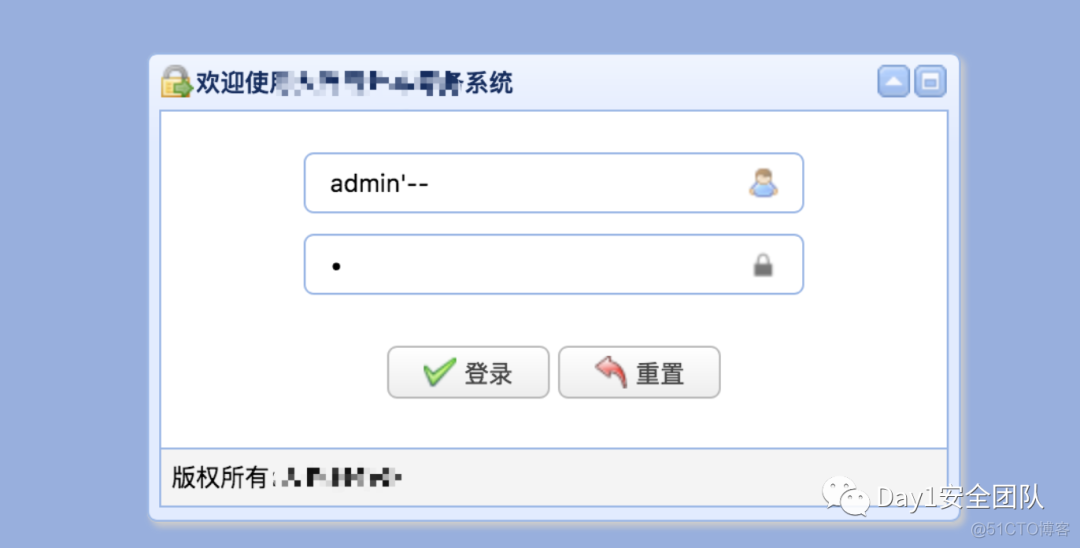

3、如何挖到第一个漏洞 挖到第一个洞对提升自信很重要,推荐从自己擅长的漏洞类型下手。比如你擅长SQL注入,在学习了大量注入理论、做过靶场练习之后,就可以挨个资产过一遍,但只专注于挖SQL注入~ 注入里比较简单的一种就是“万能密码” 比如在登陆界面,需要输入用户名和密码,我们可以利用网站存在的sql注入漏洞来构造永真的sql语句来实现登陆。

对于登陆的sql语句为下面这种的: Select * from user where username ='' and password ='';由于参数未进行过滤,我们可以构造sql注入语句: 注意输入的字段都是字符型,需要使用单引号闭合语句。 输入账号:admin'--密码:1

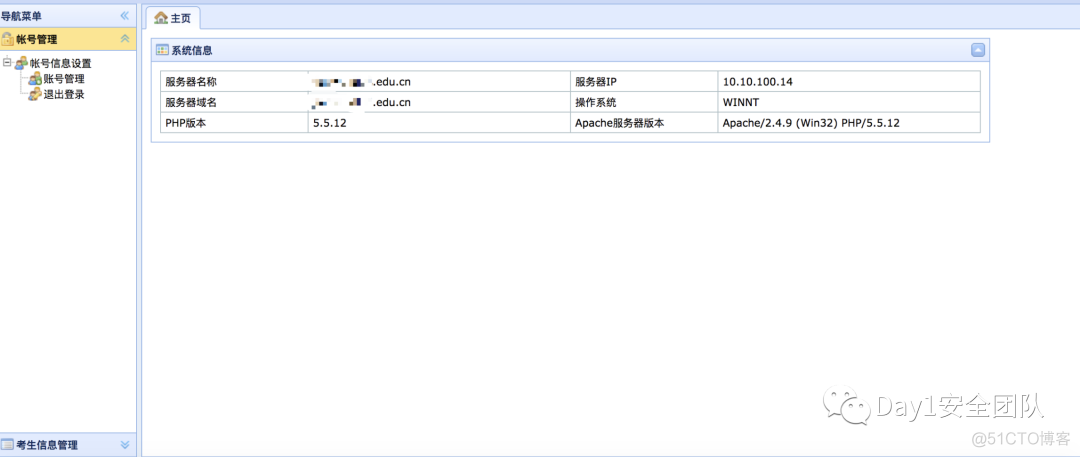

这样程序就只判断了username='admin',成功利用注入登陆成功

渐渐地熟悉了套路之后,有一就有二...

4、我的上分之路 挖掘cms系统小0day--写脚本批量

大家可以经常看到我提交信息泄漏漏洞,其中就包含这种未授权访问漏洞,通过站点泄漏的源代码可以深入进行代码审计挖掘,也可以直接黑盒模糊测试

比如下面这种未授权,找到特征之后就可以批量打一波。 http://xxx.edu.cn/xxx/xxxx.do?id=1

批量脚本 import requestsfile = open('edu.txt','r')number = file.readlines()for i in number: i = i.rstrip() i = str(i) try: url = 'http://' + i + "paylaod" r = requests.get(url, timeout=1) r.encoding = r.apparent_encoding HtmlText = r.text if '0day' in HtmlText: print(url) else: pass except: pass一旦量起来了,分就不是问题了。

最后叮嘱大家一定不要将技术用于非法,一定要及时提交上报相关厂商或机构。

限于篇幅,有很多内容还没有来得及展开,我决定分多次阐述,如果你对此保持期待,请大力转发,谢谢!

附上一张2019年edusrc大学漏洞证书全家福来激励大家keep下去,共勉。你我都一样,像第一天挖洞那样坚持下去也一定会成功的,这也是我们Day1名字的由来。我们永远要像第一天接触挖洞那样保持激情,Always Day1,Shine On, U Crazy Diamond!

|

【本文地址】