| openvpn代理 | 您所在的位置:网站首页 › centos代理上网ntp › openvpn代理 |

openvpn代理

|

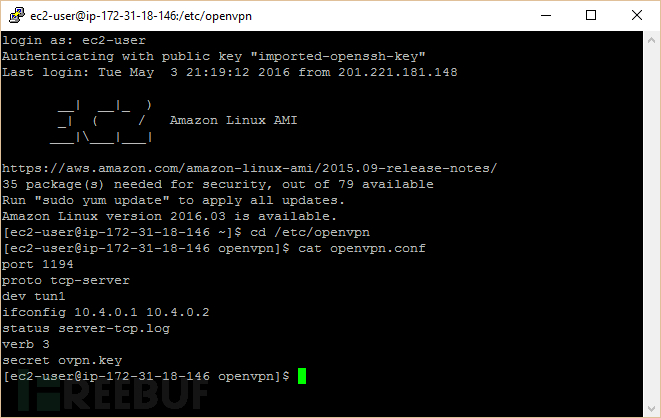

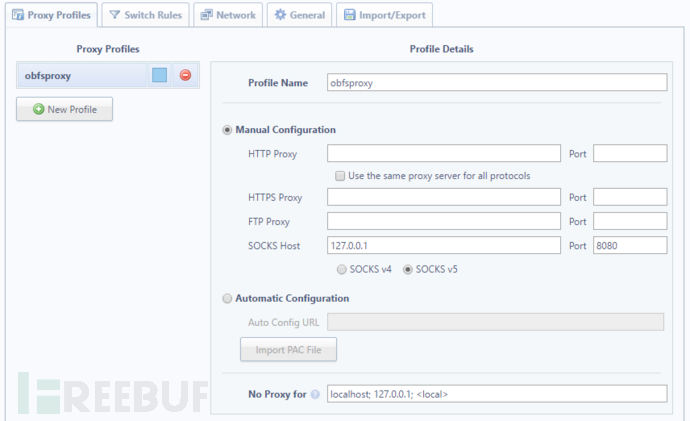

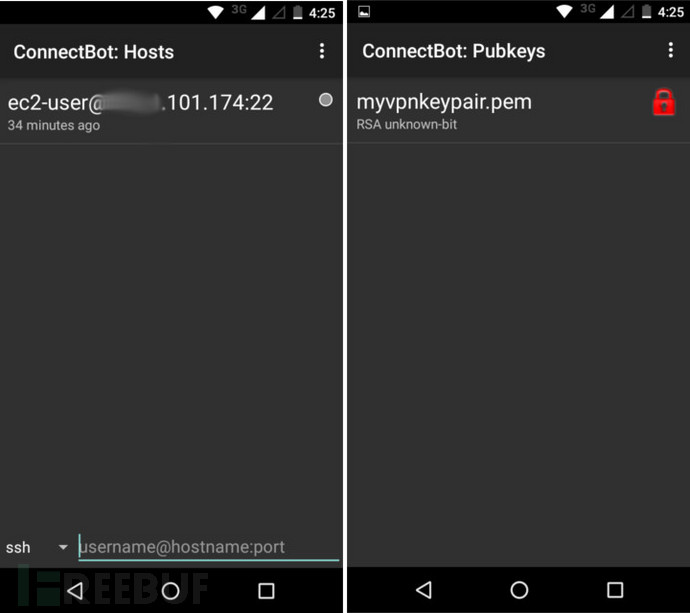

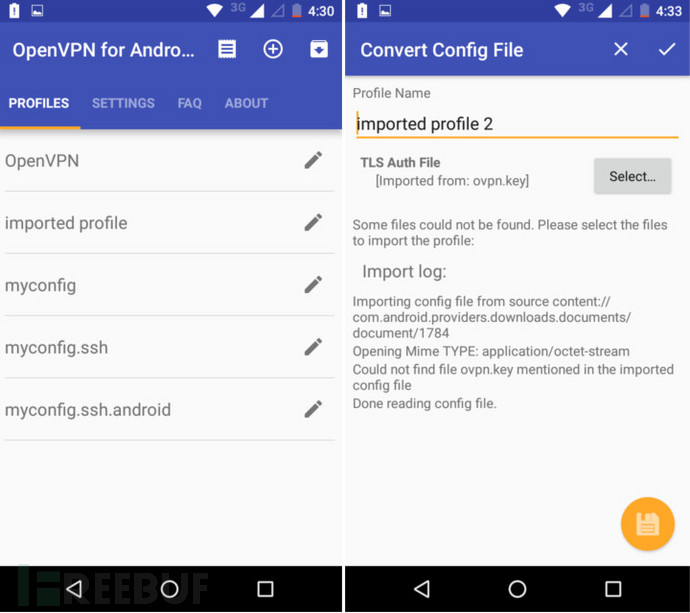

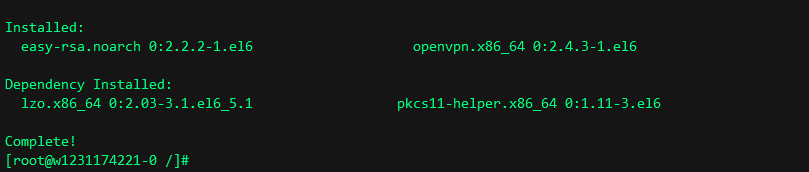

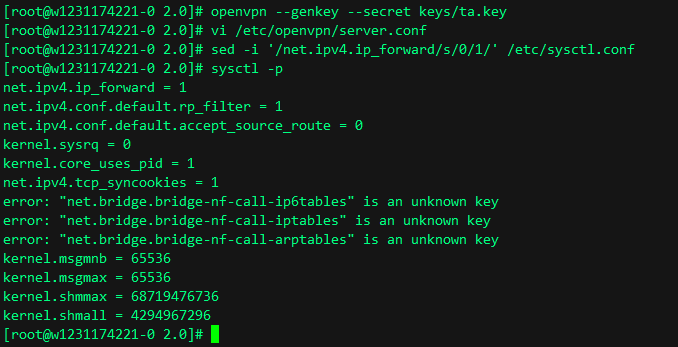

openvpn代理 今天给各位分享openvpn代理的知识,其中也会对openvpn代理进行解释,如果能碰巧解决你现在面临的问题,别忘了关注本站,现在开始吧! 本文导读目录: 1、(Automatically setting proxy and default printer upon OpenVPN connect) 2、centos8安装配置openvpn实现服务器代理上网 3、openshift-openvpn - OpenShift 3的OpenVPN本地开发代理 4、openvpn+gost实现http/https透明代理 5、openvpn+squid实现http代理 6、OpenVPN%2f%2f讓我們突破代理封鎖 – 羽毛の家 7、OpenVPN下载、安装、配置及使用详解 8、openvpn如何配置HTTP代理、断线重连和自动运行 9、OpenVPN服务端 10、openvpn部署 11、pfSense book之OpenVPN(一) 12、VPS大师服务器IPHONE及安卓设置OPENVPN手机2G3G4G免流教程 13、一文读懂PPTP、L2TP、IPSec、OpenVPN和SSTP代理协议 14、不改路由表实现智能选择线路,提升访问国内外网站速度 15、什么是VPN?看运维专家聊聊VPN的那些事儿 16、使用 HAProxy 代理 OpenVPN 17、使用eclipse等其他自带java编译器的软件,换回sun的编译器方法 18、使用http代理转接OpenVPN 19、原创OpenVPN使用HTTP代理连接服务器 20、如何在SSH通道中隐藏OpenVPN流量? 21、如何在Windows 10上安装和配置OpenVPN 22、如何搭建VPN服务器用来翻墙国外网站的方法 23、安卓Vpn开发思路 24、牛榜:2019年最值得推荐的23款免费安全工具 25、用openvpn快速建立linux下的加密代理 26、网络安全工具集 27、老男孩顶级架构师培训视频教程,架构师全套教程下载 28、通过 OpenVPN 的 Nginx / Apache2 代理 29、通过HTTP代理在Windows上进行VPN /隧道(SSH或其他) 30、防追踪溯源识别联网工控设备的方法 (Automatically setting proxy and default printer upon OpenVPN connect)1.(Automatically setting proxy and default printer openvpn代理 upon OpenVPN connect) 2.是的,你可以在Windows或任何其他OS上的OpenVPN连接的客户端或服务器端的连接上的各个位置执行任意命令。有多个选项(可在命令行或配置文件中使用),这些选项定义了在连接过程的各个阶段要执行的脚本以及具有哪些参数。 3.例如,如果你在OpenVPN客户端配置文件中包括“ vpn浏览器电脑版 国内节点vpn up“ C: my-up-script.bat”行,则你的客户端将执行位于“ C: my-up-script”的任何批处理脚本。 bat”成功打开与服务器的VPN连接后ios vpn中国。'down“ C: my-down-script.bat”行的意思是终止连接后执行脚本“ C: my-down-script.bat”。 4.OpenVPN手册(可在http://openvpn.net/index.php/open-source/documentation/manuals/69-openvpn-21.html上获得完整信息)列出了所有各种脚本以及执行每个脚本的时间: 5.vpn代理商如果你使用Windows的OpenVPNnordvpn知乎 GUI,则可能还需要阅读该程序的安装指南(http://openvpn.se/install.txt),特别是标题为“运行连接/断开连接/预连接脚本”的部分。OpenVPN GUI将WinVPN守护程序作为带有动态定义的命令行选项的Win32服务运行,因此你只需要编写自己的脚本并将其保存在服务包装程序将在其中寻找它们的位置即可。 6.如果你使用NullSoft NSIS安装程序构建说明(http://openvpn.se/files/howto/openvpn-howto_roll_your_own_installation_package.html)“自己动手” ,则可以在创建脚本时将其放入程序包中。(我不想在这个主题上做更多的详细介绍,因为它涉及的非常多,而官方文档对此的解释比我在这里要好得多。) 7.如果你不熟悉添加打印机和设置代理配置所需的Windows脚本命令,建议你编写一些简短的Visual Basic脚本。你可以在Google上找到更多示例,但这是一个入门指南,受到我在Petri论坛(http://www.petri.co.il/forums/showthread.php%2ft=6486)上发现的启发设置新打印机并将其设置为默认打印机: 8.将其另存为.vbs文件,你应该能够执行该文件,并在可以看到打印机的任何计算机上查看更改。同样,显然,你必须在最后三行中的每行中用你自己的名称替换工作组和打印机名称。 9.如果你使用OpenVPN GUI的预定义批处理脚本路径,则可以通过创建一个具有正确名称的批处理文件来运行.vbs脚本(如我在上面链接的文档中所述),仅包含以下行: 10.你还可以通过添加以下行直接从OpenVPN配置文件中直接调用.vbs脚本: 11.(无论哪种方式,你都需要用实际的.vbs脚本的位置替换该路径。)1.centos8安装配置openvpn实现服务器代理上网 2.Centos8安装配置openvpn实现服务器代理上网 3.yum -y install openvpn easy-rsa iptables-service 4.第一步:生成服务器端证书 5.查看已安装的easy-rsa目录 6.rpm ubuntu vpn软件 -ql easy-rsa 7.复制一份easy-rsa到/etc/openvpn目录下,也可以直接在原目录修改生成证书 8.cp 电脑上如何翻墙 -r /usr/share/easy-rsa/ /etc/openvpn/easy-rsa 9.复制easy-rsa配置文件到/etc/openvpn/easy-rsa/3.0.8目录下,并重命名为vars 10.cp panda vpn账号 -r /usr/share/doc/easy-rsa/vars.example /etc/openvpniphone vpn软件/easy-rsa/3.0.8/vars 11.查看/etc/openvpn目录结构 12.tree /etc/openvpn 13.修改证书配置文件vars,其他的默认就好,主要是修改个人信息,也可以不改 14.vim /etc/openvpn/easy-rsa/3.0.8/vars 15.set_var EASYRSA_REQ_COUNTRY "CN" 16.set_var EASYRSA_REQ_PROVINCE "SICHUAN" 17.set_var EASYRSA_REQ_CITY "CHENGDU" 18.set_var EASYRSA_REQ_ORG "geren" 19.set_var EASYRSA_REQ_EMAIL "[email protected]" 20.set_var EASYRSA_REQ_OU "tpc" 21.初始化,如果以前的证书不要了,要从头开始创建证书就要从这一步开始 22.cd /etc/openvpn/easy-rsa/3.0.8 23../easyrsa init-pki 24.创建根证书,会提示设置密码,此处我用nopass参数选择不要密码,如果有密码服务器每次启动都要求输入密码,还需要自己写脚本启动(ps:脚本我不会写) 25../easyrsa build-ca nopass 26.创建server端证书和私钥文件 27../easyrsa gen-req server nopass 28.给server端证书签名,提示confirm request details:时,输入yes 29../easyrsa sign server server 30.创建dh文件,秘钥交换算法 31../easyrsa gen-dh 32.创建tls认证秘钥 33.openvpn --genkey --secret ta.key 34.查看当前生成的文件目录结构 35.tree pki 36.拷贝证书文件到openvpn目录下 37.mkdir /etc/openvpn/certs 38.cp ./pki/ca.crt /etc/openvpn/certs/ 39.cp ./pki/dh.pem /etc/openvpn/certs/ 40.cp ./pki/issued/server.crt /etc/openvpn/certs 41.cp ./pki/private/server.key /etc/openvpn/certs 42.cp ta.key /etc/openvpn/certs 43.第二步:创建server配置文件 44.拷贝配置文件模板 45.cp /usr/share/doc/openvpn/sample/sample-config-files/server.conf /etc/openvpn/ 46.修改配置文件 47.cd /etc/openvpn 48.vim server.conf 49.#监听本机ip地址 50.local 0.0.0.0(这里填本机地址) 51.#监控本机端口号 52.port 1194 53.#指定采用的传输协议,可以选择tcp或udp 54.proto tcp 55.#指定创建的通信隧道类型,可选tun或tap,window服务器必须是tap 56.dev tun 57.#指定CA证书的文件路径 58.ca /etc/openvpn/certs/ca.crt 59.#指定服务器端的证书文件路径 60.cert /etc/openvpn/certs/server.crt 61.#指定服务器端的私钥文件路径 62.key /etc/openvpn/certs/server.key 63.#指定迪菲赫尔曼参数的文件路径 64.dh /etc/openvpn/certs/dh.pem 65.#指定虚拟局域网占用的IP地址段和子网掩码,不能和服务器eth0同网段 66.server 10.8.0.0 255.255.255.0 67.#服务器自动给客户端分配IP后,客户端下次连接时,仍然采用上次的IP地址(第一次 分配的IP保存在ipp.txt中,下一次分配其中保存的IP)。 68.ifconfig-pool-persist ipp.txt 69.#自动推送客户端上的网关及DHCP,此项开启了流量转发,有这项才能使用服务器代理上 网 70.push "redirect-gateway def1 bypass-dhcp" 71.#OpenVPN的DHCP功能为客户端提供指定的 DNS、WINS 等 72.push "dhcp-option DNS 114.114.114.114" 73.#允许客户端与客户端相连接,默认情况下客户端只能与服务器相连接 74.client-to-client 75.允许同一个客户端证书多次登录,看需配置 76.#duplicate-cn 77.#每10秒ping一次,连接超时时间设为120秒 78.keepalive 10 120 79.#开启TLS-auth,使用ta.key防御攻击。服务器端的第二个参数值为0,客户端的为1。 80.tls-auth /etc/openvpn/certs/ta.key 0 81.#加密认证算法,2.4之前是AES-256-CBC 82.cipher AES-256-GCM 83.#使用lzo压缩的通讯,服务端和客户端都必须配置 84.comp-lzo 85.#最大连接用户 86.max-clients 100 87.#定义运行的用户和组,openvpn用户是安装的时候系统自动创建的 88.user openvpn 89.group openvpn 90.#重启时仍保留一些状态 91.persist-key 92.persist-tun 93.#输出短日志,每分钟刷新一次,以显示当前的客户端 94.status /var/log/openvpn-status.log 95.#日志保存路径 96.log /etc/openvpn/log/openvpn.log 97.log-append /etc/openvpn/log/openvpn.log 98.#指定日志文件的记录详细级别,可选0-9,等级越高日志内容越详细 99.verb 3 100.#相同信息的数量,如果连续出现 20 条相同的信息,将不记录到日志中 101.mute 20 102.下面这项只能udp连接开启 103.#explicit-exit-notify 1 104.设置tls最低版本为1.3,连接的客户端如果是2.4以下则配置为1.0 105.tls-version-min 1.3 106.第三步:配置系统转发,需要代理上网的必须配置 107.允许转发 108.echo net.ipv4.ip_forward=1 >> /etc/sysctl.conf 109.配置立即生效 110.sysctl -p 111.关闭firewall 112.systemctl stop firewalld 113.systemctl disable firewalld 114.启动iptables 115.systemctl enable iptables 116.systemctl start iptables 117.配置iptables转发流量,代理主要以iptables转发实现 118.iptables -t nat -A POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADE 119.允许tcp/udp 1194通过防火墙 120.iptables -I INPUT -p tcp --dport 1194 -j ACCEPT 121.iptables -I INPUT -p udp --dport 1194 -j ACCEPT 122.#保存规则并重启 123.service iptables save 124.systemctl restart iptables 125.第五步:创建启动的服务脚本文件 126.因centos8没有unit文件还需要自己新建一个,写入以下内容 127.vim /lib/systemd/system/[email protected] 128.[Unit] 129.Description=OpenVPN Robust And Highly Flexible Tunneling Application On %I 130.After=network.target 131.[Service] 132.Type=notify 133.PrivateTmp=true 134.ExecStart=/usr/sbin/openvpn --cd /etc/openvpn/ --config %i.conf 135.[Install] 136.WantedBy=multi-user.target 137.END 138.设置openvpn开机启动 139.systemctl enable [email protected] 140.启动openvpn 141.systemctl start [email protected] 142.查看端口和进程是否启动成功, 143.netstat -lntp|grep openvpn 144.ps -aux|grep openvpn 145.如果启动失败: 146.首先查看服务状态 147.systemctl status [email protected] 148.然后进入日志目录查看日志,将error项到网上搜索解决办法 149.cat /etc/openvpn/log/openvpn.log 150.客户端下载地址分享:https://www.aliyundrive.com/s/qpBM79CJNKC 151.如果这个客户端过期了可以去github上下载源码重新编译一个 152.https://github.com/OpenVPN/openvpn-gui 153.服务器侧配置 154.进入证书管理目录 155.cd /etc/openvpn/easy-rsa/3.0.8 156.生成客户端1的证书,客户端2依次类推 157../easyrsa gen-req client1 nopass 158.注册客户端1的证书,要输入yes 159../easyrsa sign client client1 160.将证书拷贝到一个目录存着 161.cp ./pki/issued/client1.crt /etc/openvpn/client 162.cp ./pki/private/client1.key /etc/openvpn/client 163.本地电脑侧配置 164.将client1.crt client1.key ta.key ca.crt四个文件下载到本地客户端目录的config目录下 165.配置客户端配置文件,拷贝客户端sample-config目录下的client.ovpn文件到config目录下 166.修改内容如下: 167.#客户端 168.client 169.#隧道类型,与服务器一致 170.dev tun 171.#tcp还是udp,与服务器一致 172.proto tcp 173.#服务器ip和端口 174.remote http://xxx.xxx.xxx.xxx 1194 175.#自动重连 176.resolv-retry infinite 177.#不绑定本地特定的端口 178.nobind 179.#服务器重启后保持一些状态 180.persist-key 181.persist-tun 182.#客户端证书目录 183.ca ca.crt 184.cert client.crt 185.key client.key 186.不明,推测是远程证书验证之类的 187.remote-cert-tls server 188.tls握手秘钥,与服务器保持一致,服务器0,客户端1 189.tls-auth ta.key 1 190.加密方式 191.cipher AES-256-GCM 192.开启数据压缩 193.comp-lzo 194.日志级别 195.verb 3 196.#相同信息的数量,如果连续出现 20 条相同的信息,将不记录到日志中 197.mute 20 198.#tls最低版本,与服务器保持一致 199.tls-version-min 1.3 200.#不保存密码 201.auth-nocache 202.#使客户端中所有流量经过VPN,所有网络连接都使用vpn 203.redirect-gateway def1 204.如果是云服务器,记得打开云服务器安全组里面的1194端口 205.至此配置完成,打开客户端,右键选项修改配置文件目录,双击连接服务器,如果连接失败则查看日志文件网上搜索解决办法. 206. 207.OpenVPN openvpn代理 搭建部署--实现外网访问内网 208.CentOS搭建OpenVPN 209.openVPN服务搭建(环境:CentOS8)1.openshift-openvpn - OpenShift 3的OpenVPN本地开发代理 2.该项目是专为OpenShift 3设计的OpenVPN服务器,用于在本地开发一个微服务和/或应用程序,vpn中国free同时仍然能够访问OpenShift 3内部运行的其他服务和/或应用程序。 3.这要求你在OpenShift 3实例上具有管理员特权(或至少具有足够的特权来运行特权Docker容器)。目标受众是在电脑vpn中国本地或某些共享开发环境中运行OpenShift的开发人员。 4.什么有效 5.DNS服务发现,假设你的OpenVPN客户端与你的操作系统集成在一起以更新名称服务器设置(Fedora中的NetworkManager可以) 6.在本地计算机和OpenShift中运行的服务之间进行路由。这意味着基于Kubernetes vpn夏时国际 API的服务发现也可以使用。Kubernetes API服务器默认pptp vpn账号购买为https://172.30.0.1,但安装方式可能不同。 7.假设你已采取本示例末尾附近的步骤来本地重定向该服务的流量,则在OpenShift中运行的服务可以发现并与在本地计算机上运行的服务windows 10 vpn软件进行通信。 8.什么样的作品 9.通过环境变量发现服务。为此,你需要从openvpn服务器复制/粘贴环境变量,然后在本地环境(shell或IDEopenvpn代理)中进行设置。你可以通过类似的命令获取它们oc exec openvpn-server-2-0b90a env | grep -E '_PORT|_HOST'尚未测试的内容 10.Windows和Mac OpenVPN客户端-请测试并报告!什么不起作用 11.从本地计算机对OpenShift内部的主机执行ping操作-坚持使用curl或类似方法来验证与其他服务的通信 12.OpenVPN证书管理-现在,我们在构建Docker映像时会生成新的CA和服务器证书。这就是为什么说明要求你在OpenShift中构建图像而不是拉出已发布图像的原因。可以通过Secrets或其他机制来提供证书,但这是一种开发工具,因此首先选择了易用性。 13.本示例假定你使用的是Red Hat Developers Helloworld-MSA应用程序,但可以适应其他项目和环境。 14.以管理员身份登录以授予我们的用户和服务帐户运行特权容器的权限: 15.oc login 10.1.2.2:8443 -u admin -p adminoc project helloworld-msaoc adm policy add-scc-to-user privileged openshift-devoc adm policy add-scc-to-user privileged -z default然后重新登录到你的常规开发者帐户: 16.oc login 10.1.2.2:8443 -u openshift-dev -p devel现在创建我们的OpenVPN服务器: 17.git clone https://github.com/bbrowning/openshift-openvpn.gitcd openshift-openvpnoc new-build --binary --name=openvpn-serveroc start-build openvpn-server --from-dir=. --followoc new-app openvpn-server -e OPENVPN_USER=foo,OPENVPN_PASS=baroc patch dc openvpn-server -p '{"spec":{"template":{"spec":{"containers":[{"name":"openvpn-server","securityContext":{"privileged": true}}]}}}}'等待openvpn-server pod完成部署 18.oc get pods -l app=openvpn-server等待直到只有一个状态为的条目返回,Running然后继续。 19.将CA证书复制到本地某处 20.oc logs openvpn-server-YOUR-PODS-NAME将文本从-----BEGIN CERTIFICATE-----一行开始一直复制到该行(包括该-----END CERTIFICATE-----行)到本地称为的文件中openvpn-ca.crt。如果你正在运行启用了SELinux的最新Fedora,并且想将NetworkManager用作你的OpenVPN客户端,那么你还需要将文件另存为~/.cert/openvpn-ca.crt,然后运行: 21.restorecon -R -v ~/.cert使用端口转发访问OpenVPN服务器: 22.oc port-forward openvpn-server-YOUR-PODS-NAME 1194将你的OpenVPN客户端连接到OpenVPN服务器: 23.在现代Linux发行版上,你应该能够使用NetworkManager进行连接。你可能NetworkManager-openvpn-gnome首先需要包装。 24.创建一个新的OpenVPN连接,localhost用作网关,TCP而不是UDP(在Fedora的NetworkManager中的“高级”设置下),密码作为auth类型和foo/bar作为用户名和密码组合(除非在部署VPN服务器时更改了它),然后选择你的openvpn-ca.crt作为CA证书。在IPv4设置下,请确保选中Use this connection only for resources on its network。 25.你也可以手动连接OpenVPN客户端,但是此方法不会自动更新/etc/resolv.conf,因此DNS服务解析无法立即使用。该OpenVPN的更新,RESOLV-conf的项目可能是有用的在这里。 26.sudo openvpn --client --remote localhost --dev tun --ca easy-rsa/keys/ca.crt --verb 3 --proto tcp-client --auth-user-passMac和Windows客户端也应该可以正常工作,但是你需要为客户端翻译以上说明。 27.测试你的连接 28.假设你的Kubernetes API服务器在默认主机上运行,%2f%2f请确保你可以通过VPN与之通信: 29.curl -k https://172.30.0.1要测试DNS解析度,请同时卷曲helloworld-msa应用程序之一: 30.curl http://aloha:8080将服务的流量重定向到我们的本地代理 31.继续我们的HelloWorld-MSA示例,让我们假设我们要在本地开发Olá服务。首先,运行要在本地开发的服务,在与OpenShift应用程序相同的端口上侦听(可能是8080),并使用0.0.0.0或OpenVPN客户端的IP作为侦听接口。 32.java -jar ola/target/ola.jar确保你仍连接到OpenShift OpenVPN,然后使用以下命令通过OpenVPN服务器将该服务的所有流量重定向到本地计算机,并确保将服务名称(ola在此示例中)替换为名称你的实际服务: 33.oc export svc/ola -o json > service_backup.jsonoc patch svc/ola -p '{"spec": {"selector": {"$patch": "replace", "app": "openvpn-server"}}}'现在,如果刷新HelloWorld-MSA前端,你将看到Olá现在在其输出中列出了本地计算机的主机名。浏览器以及其他服务将透明地重定向到直接在笔记本电脑上运行的服务,而不是直接在OpenShift内部运行的服务。 34.从代理切换回真实服务 35.当你完成本地开发并希望该服务再次在OpenShift上运行时,只需将其定义替换为我们先前创建的备份即可。 36.oc replace --force -f service_backup.json刷新HelloWorld-MSA前端,你将看到再次使用OpenShift中的Olá实例。1.openvpn+gost实现http/https透明代理 2. 公司在武汉与北京分别有两个源站,但只有openvpn,没法用l2tp组网,怎么办? ~这篇文章几乎白写了,原来在Windows上用openvpn创建连接后,VMware的虚拟机走nat模式可以直接通过openvpn访问后面的服务器~。公司最后用上了,开心。 虽然公司正在逐步从北京搬到武汉,但公司的内部资源站仍然在北京 神灯vpn下载,并且只提供openvpn。但研发的同学要编译必须要用centos+docker从公司服务器拉取最新资源才能编译。在武汉本地建一个镜像站虽然可行,但太浪费硬盘资源(况且压根还缺。) vpn软件ios因此可以在武汉本地搭一个透明代理。来将北京资源站“搬到”武汉。 透明代理分为TCP与HTTP透明代理,由于tcp透明代理只能代理单个服务器,因此quickq vpn怎么样我在这里使用的是http透明代理,配合北京公司内部的dns,就可以解决武汉研发同学的docker不方便通过openvpn访问北京服务器的问题了。(为什么不用iptables,因为我不会啊。) openvpn准备ubuntu手机vpn排行vpn是什么软件 20.04 desktop版,这个版本连接openvpn简单点。 使用之前编译好的gost文件,这个自己编译的gost文件才支持http+https透明代理 3. 4. 5. 6. 7. github等开源网站加速脚本及搭建方法-v2.0 8. 9.随着学习的深入,我不再满足仅仅加速github了,我还要加速nodejs、pip、docker等源站。如果是游戏要... 10. 11. 12. 13. 14. 15. 16.给了777权限后,放入/usr/bin/目录内: cp gost /usr/bin/gost17. 创建启动配置文件: nano /etc/systemd/system/gost.service18.[Unit] 19.Description=gost 20.After=network.target 21.[Service] 22.Type=simple 23.User=root 24.ExecStart=/usr/bin/gost -L http://:80 -L sni://:443 25.Restart=on-failure 26.[Install] 27.WantedBy=multi-user.target 28. 配置开机启动,然后启动,完事。 systemctl start gost29.systemctl enable gost 30.路由配置 这个坑了我快一天时间,在最开始我原计划用瘦终端内装Ubuntu+vnc来进行访问。我首先使用ubuntu20.04+gnome+tigervnc+systemctl,想实现半自动(除了输入密码)系统,但折腾了半天,最终确认了tigervnc+gnome不能使用systemctl自动启动,而手动启动没事。这个是gnome桌面的一个bug。于是我准备用手动启动tigervnc,但当我连接了openvpn后,vnc瞬间断开。我彻底失去了与瘦终端的联系。因此我最后还是弄了个垃圾服务器装VMware,然后VMware装了个桌面版的Ubuntu虚拟机,这样操作都在Ubuntu里进行。并且准备了一个USB有线网卡挂载在虚拟机内。(因为我用的是ipmi的交换机,单口dhcp分配一个IP)。然后依然在openvpn连接后,ssh与gost断连。通过搜索与排查,最后定位到openvpn的路由机制。当openvpn连接后,会往系统内写服务器推送过来的路由,并替换了网关。当gost/ssh接收到请求后,返回的数据包都经由openvpn的路由与网关而丢失,则表现为gost的日志是单向连接。 修改后的gost配置如下所示: openvpn配置有以下关键点: 你可以直接在hosts文件内将北京区的公司域名指向这个ip 172.20.10.35 release.dev.zettakit.com31.workflow.dev.zettakit.com 32.wiki.dev.zettakit.com 33.gerrit.dev.zettakit.com 34.repo.dev.zettakit.com 35. 也可以在dnsmasq内指向这个ip,然后在武汉的公司使用这个dnsmasq的ip,实现无感访问北京资源站。(当然也仅限http/https) 参考:Prevent SSH connection lost after logging into VPN on server machineHow can I prevent OpenVPN from clobbering local route%2fgost 版权属于:寒夜方舟 本文链接:https://www.wnark.com/archives/170.html 本站所有原创文章采用署名-非商业性使用 4.0 国际 (CC BY-NC 4.0)。 您可以自由地转载和修改,但请注明引用文章来源和不可用于商业目的。声明:本博客完全禁止任何商业类网站转载,包括但不限于CSDN,51CTO,百度文库,360DOC,AcFun,哔哩哔哩等网站。 1.openvpn+squid实现http代理2.单纯的使用openvpn代理,本机的所有流量将会全部走远端VPN服务器。而我们翻墙一般也就是流量网页,也就是只要http的流量走VPN就可以了。通过openvpn结合squid的http正向代理,免备案空间,可以实现为浏览网页提供翻墙的功能,而其它如QQ,迅雷等流量还是走正常的路线 3.正好手上有个无限流量的VPS,单纯放站点太可惜了,拿过来 香港免费vpn偶偶去外面的世界逛游下也算是最大化利用了。 4.准备2个包 5.openvpn-2.0.9.tar.gz 6.lzo-2.06.tar.gz 7.我的系统环境 8.解压编mac终端vpn译安装 9.tar沐云vpn xf lzo-2.06.tar.gz 10.cd lzo-2.06 11../configure 12.make &&make install 13.回国代理vpn 14.cd .. 15.tar xf openvpn-2.0.9.tar.gz 16.cd openvpn-2.0.9 17../configure --with-lzo-headers电脑版免费vpn=/usr/local/include/ --with-lzo-lib=/usr/local/lib 18.make &&make install 19.配置OPENVPN服务端 20.cd easy-rsa/2.0/ 21.打开vars文件,修改最下面的几行为自己的信息 22.export KEY_COUNTRY="CN" 23.export KEY_PROVINCE="CA" 24.export KEY_CITY="ZheJiang" 25.export KEY_ORG="NingBo" 26.export KEY_EMAIL="[email protected]" 27.读取vars中的变量 28.. vars 29.重新初始化keys文件夹 30../clean-all 31.生成CA根证书 32../build-ca 一路回车就可以

33.生成服务器证书 34../build-key-server server 在最后输入一个密码,美国空间,然后按照提示输入y就OK了

35.生成DH文件 36../build-dh

37.生成客户端证书文件 38../build-key-pass lustlost

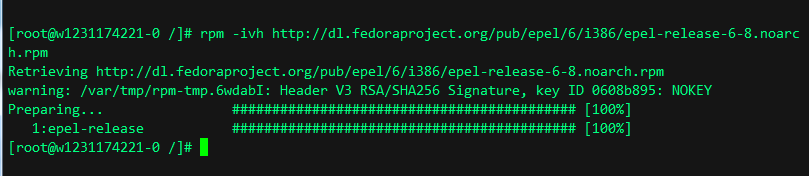

39.mkdir -p /etc/openvpn 40.将配置文件和keys文件夹全部复制到openvpn的配置目录下 41.cp keys /etc/openvpn/ -a 42.cp /root/tools/openvpn-2.0.9/sample-scripts/openvpn.init /etc/init.d/openvpn 43.cp /root/tools/openvpn-2.0.9/sample-config-files/server.conf /etc/openvpn/ 44.cd /etc/openvpn/ 45.编辑server.conf配置文件 46.local 184.105.156.88 47.port 7890 48.proto tcp 49.dev tun 50.ca keys/ca.crt 51.cert keys/server.crt 52.key keys/server.key 53.dh keys/dh1024.pem 54.server 10.8.0.0 255.255.255.0 55.ifconfig-pool-persist ipp.txt 56.keepalive 10 120 57.comp-lzo 58.persist-key 59.persist-tun 60.status openvpn-status.log 61.verb 3 62.然后安装squid,这里只要用到squid的简单正向代理功能即可,所以就yum安装了 63.yum install squid -y 64.编辑squid的配置文件,编辑以下2行 65.http_port 10.8.0.1:8080 #这里绑定地址只要openvpn的tun接口的地址就行,绑定全部地址的话你的服务器就变成公共代理服务器了。。。 66.http_access allow all 67.开启openvpn和squid服务 68.service squid satrt 69.service openvpn satrt 70.查看下端口 71.Ifconfig查看服务端接口情况

72.发现多了一个tun0口。 73.安装配置客户端 74.OK服务端配置完成,然后下载客户端的openvpn,我是win7的系统,这里最好下载openvpn-2.2.2版本 75.将服务器上之前生成的CA根证书和用户名开头的文件下载下来,然后安装openvpn客户端,打开客户端安装路径,有一个config文件夹,在此文件夹下建立用户文件夹

76.这里要加上一个用户配置文件lustlost.ovpn,配置如下,remote填写openvpn的服务器地址和端口,ca cert和key是当前文件夹下的文件

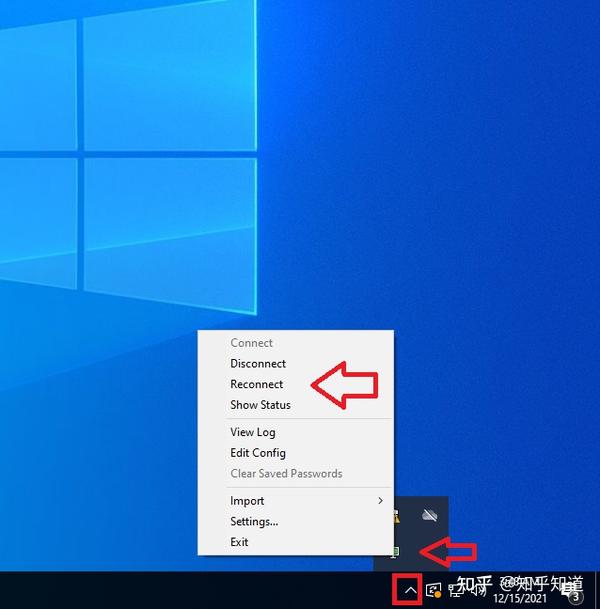

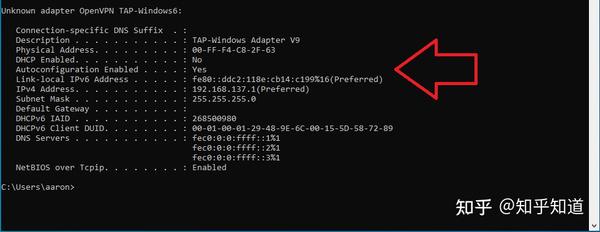

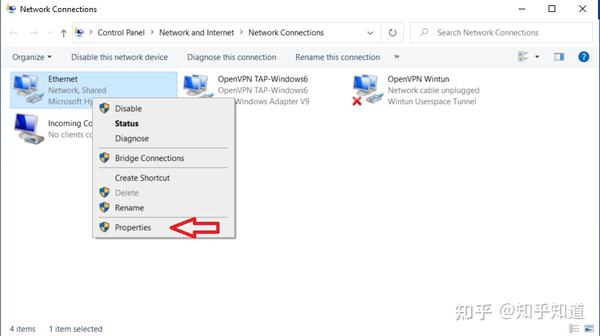

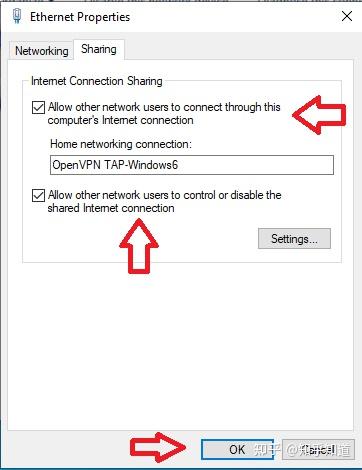

77.打开openvpn-gui,右击任务栏右下角的openvpn图标,点击connect

78.输入密码,OK以后显示链接成功,分配到的地址是10.8.0.6 79.在本机ping一下服务端的tun0口

80.OK,设置下IE的代理服务器设置,香港服务器租用,chrome也是用的IE的设置,所以chrome用户也按照这个方式 openvpn代理 81.OK,打开youtube测试

2.以前 在學校用代理 那叫一下一個爽 3.PPTP協議正常的時候真太平 4.电脑版的vpn現在 不僅PPTP連不上 連L2TP都經常閃斷 5.怎麽辦呢 有了 OpenVPN 6.OpenVPN可以自定義代理端口 7.所以 vpn免费账号 一般的代理端口封鎖就不起作用啦~ 8.首先我們先獲得 OpenVPN的服務器IP 用戶名和密碼 9.然後我們再下載VPN提供商提好用的vpn知乎供的 OpenVPN設置文件openvpn代理 10.接著下載 OpenVPN 進行安裝 11.OpenVPN官方下載地址 12.http://openvpn.net/release/openvpn-2.1.3-install.exe 13.安裝 安裝過程就省略了 一般只用同伊協議之後下一步到底就可以了 14.當中會提示安裝虛擬網卡驅動 15.選擇繼續安裝就好

16.然後我們將代理商提供的配置文件和證書文件放入根目錄的config文件夾下

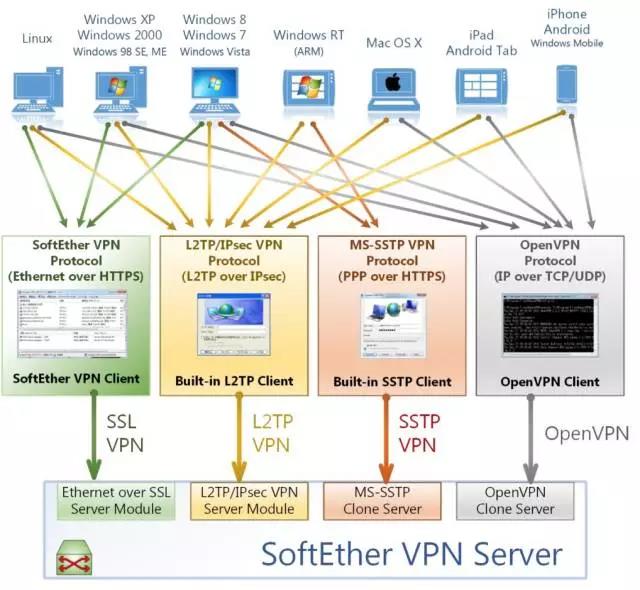

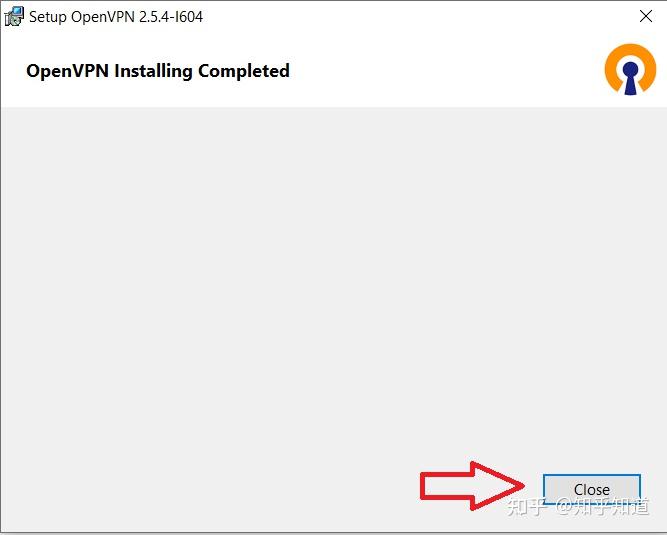

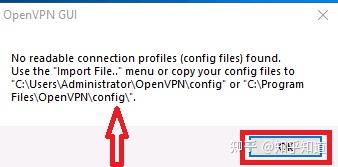

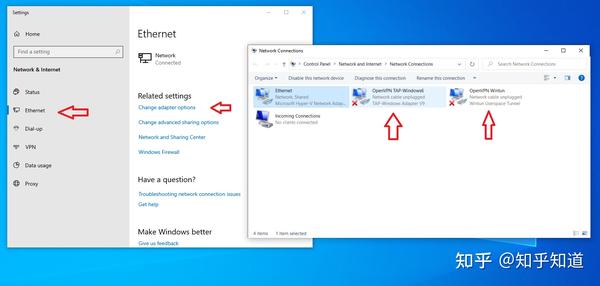

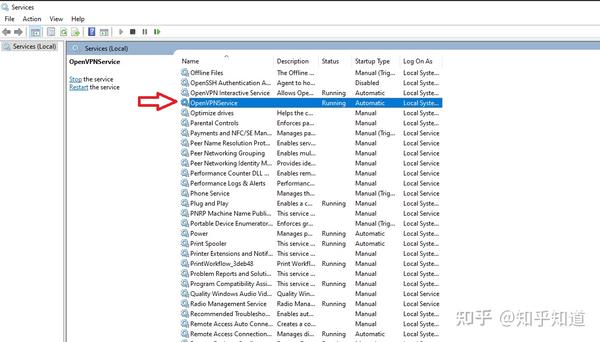

2.OpenVPN是一个用于创建虚拟专用网络(Virtual Private Network)加密通道的免费开源软件。使用OpenVPN可以方便地在家庭、办神灯vpn apk公场所、住宿酒店等不同网络访问场所之间搭建类似于局域网的专用网络通道。OpenVPN使用方便,运行性能优秀,支持Solaris、Linux 2.2+(Linux 2.2+表示Linux 2.2及以上版适用于中国的vpn本,下同)、OpenBSD 3.0+、FreeBSD、NetBSD、Mac OS X、Android和Windows 2000+的操作系统,并且采用了高强度的数据加密,再加上其开源免费的特性,使得OpenVPN成为中小型企业及个人的VPN首选产品。 3.使用OpenVPN配合特定的代理服务器,可用于访问Youtube、FaceBook、Twitter等受限网站,也可用于突破公司的网络限制。由于OpenVPN支持UDP协议,还可以配合HTTP代理(HTTP 电脑版vpn免费 Proxy)使用,使得只要是能够打开网站或上QQ的地方,就可以访问外部的任何网站或其他网络资源。 4.OpenVPN的官方最新版本是OpenVPN 2.3.0(发布于2013年01月08日),你可以点击此处查看OpenVPN 2.3.0的更新日志内容。 5.你可以点击下列链接直接从360云盘下载OpenVPN 2.3.0的官方正式版Windows安装文件(特别值得注意的是:由于Windows自身的限制,Windows版本的OpenVPN只有具备管理员权限的用户才能成功安装。当前最新版本的OpenVPN 2.3.0 只能在Windows XP及以上版本的操作系统上安装)。 6.OpenVPN 2.3.0 Windows 32位 安装文件(1.6 MB) 7.OpenVPN 2.3.0 Windows 64位 安装文件(1.6 MB) 8.在这里笔者以同一个局域网内的两台电脑A(IP:192.168.0.2,操作系统:Windows 7 SP1 64位旗舰版)和B(IP:192.168.0.3,操作系统:Windows XP SP3 32位 专业版)为例,将电脑A作为VPN服务器、电脑B作为VPN客户端,进行安装、配置、连通测试。在这里,笔者将统一安装OpenVPN 2.3.0 Windows 32位版本的安装文件。 9.在安装之前,先给读者们介绍一下OpenVPN的大致工作原理,以便于更好地理解后面的安装和使用操作。 10.在OpenVPN中,服务器端和客户端使用的是同一个安装文件,安装方法也是一样的,只是配置方法不一样。其主要区别是,在安装目录的config文件夹下,服务器端配置的文件叫做server.ovpn,客户端配置的文件叫做client.ovpn,当然,配置文件中的内容也不相同。OpenVPN通过不同的设置来决定该程序是充当服务器端还是客户端。 11.OpenVPN的大致工作原理就是在服务器端和客户端之间搭建一个独立于当前网络环境的加密通道,将服务器端和多个客户端组建成一个独立的虚拟局域网,从而实现服务器端和客户端、客户端和客户端之间的相互通信。 12.例如,我们的电脑A和电脑B的局域网网段是192.168.0.*,OpenVPN可以在它们之间搭建一个独立的虚拟局域网,并且网段配置为10.0.0.*(网段可以由用户随意配置,只要不和它们自身的网段192.168.0.*冲突即可)。此时: 13.电脑B可以通过IP地址192.168.0.1访问电脑A,也可以通过IP地址10.0.0.1访问电脑A。虚拟局域网是独立存在的,不会和本地其他网络之间形成干扰,不过虚拟局域网之间的相互访问和操作方式与本地局域网的几乎完全相同。 14.当然,笔者这里由于条件限制,电脑A和电脑B本身就在同一个局域网中,并且可以互相访问。可是在一些情况下,多台计算机不在同一个局域网内,并且它们之间无法直接互相访问,或者它们直接互相访问没有进行数据加密——不够安全,这个时候就轮到OpenVPN出马了。 15.OpenVPN在安装的时候会在电脑上安装一个虚拟网卡驱动,并在网络连接里创建一个本地连接的图标(下图的【本地连接2】)。OpenVPN就是靠它来搭建虚拟局域网的。

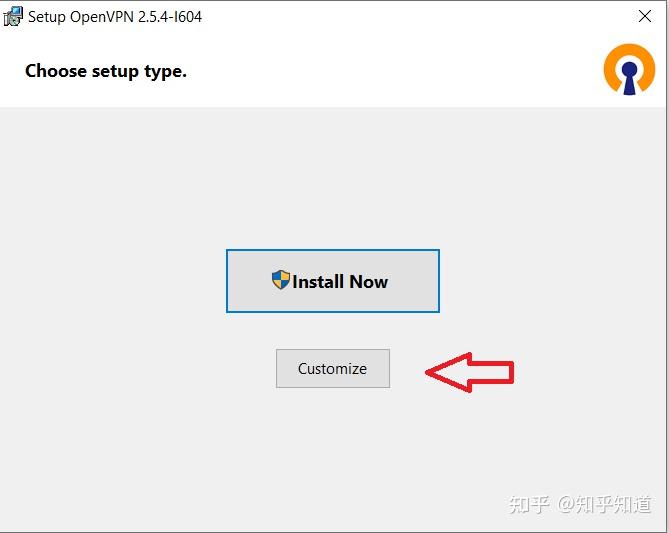

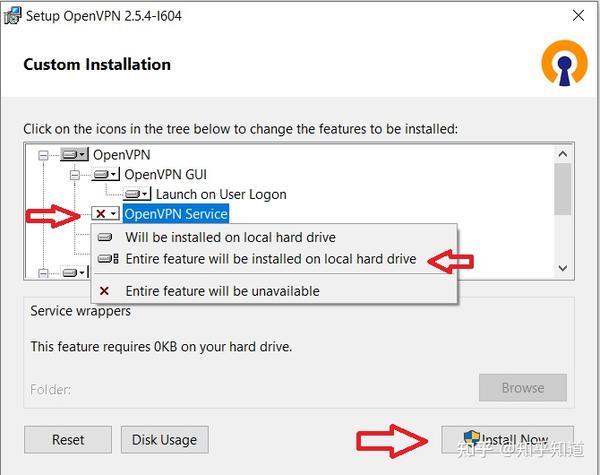

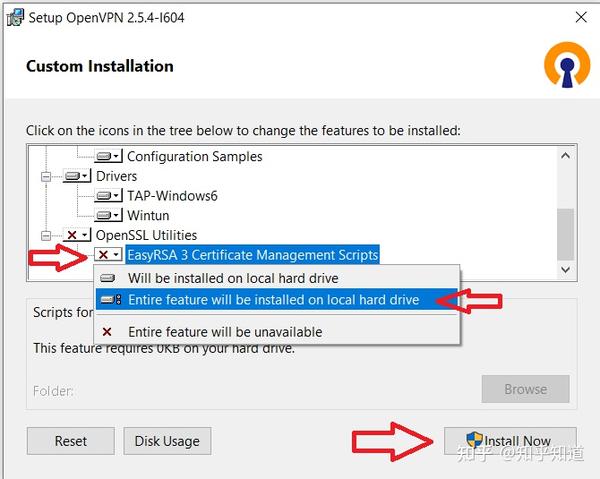

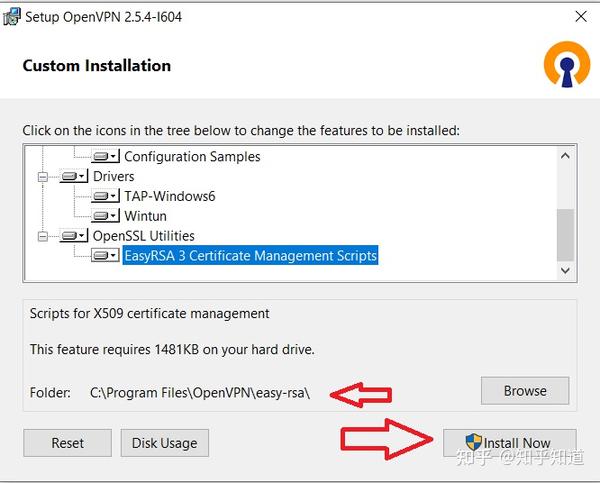

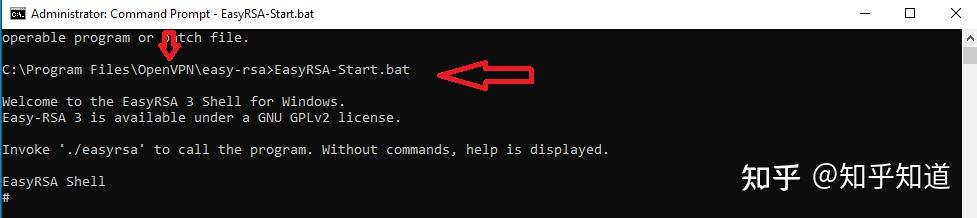

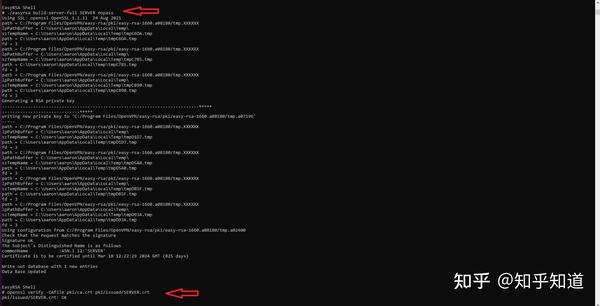

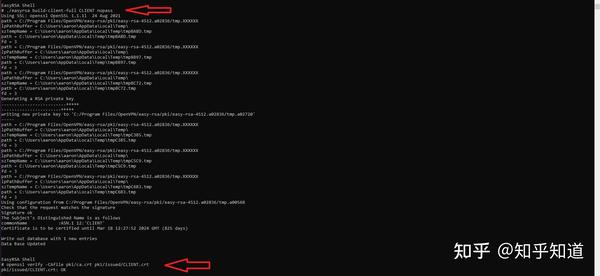

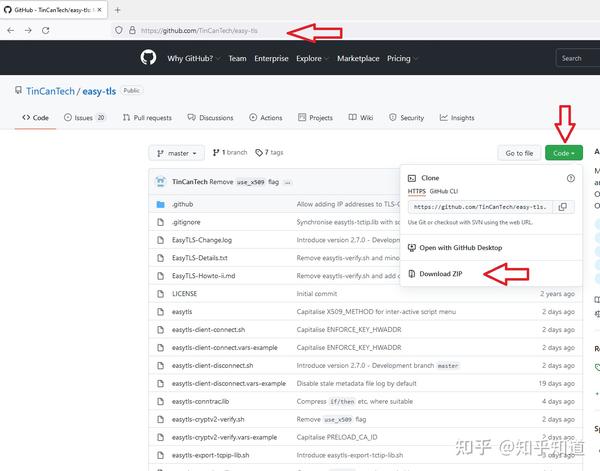

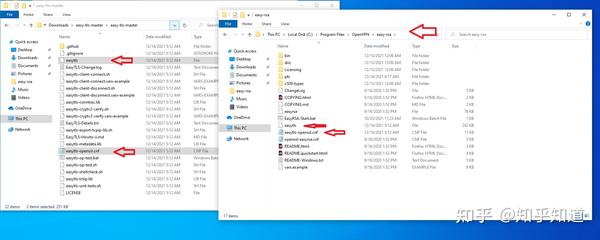

16.接下来,我们正式开始安装OpenVPN,在电脑A和电脑B上分别双击安装程序进行安装(安装方式完全一致)。在安装的时候,必须注意的是:在OpenVPN 2.3.0中,默认是不安装easy-rsa(一个加密证书生成程序)的,因此,我们必须手动勾选如下图所示的两个选项(在OpenVPN 2.2中是默认选中的)。 openvpn代理 17.然后一路Next(如果询问是否安装TAP-Win32驱动程序时,请选择「仍然继续」),就安装成功了。 18.OpenVPN的配置工作主要分为如下两步: 19.第一步,创建加密证书和私钥,其中包括服务器端和客户端都要用到的核心CA证书和私钥,服务器端自身的加密证书(即公钥)和私钥,以及每个客户端对应的加密证书和私钥。第二步,为服务器和客户端编写对应的配置文件,然后将其与第一步中生成的相应证书、私钥放在OpenVPN安装目录的config文件夹下。OpenVPN支持基于加密证书的双向认证。在OpenVPN中,不管是服务器还是客户端,所有的证书和私钥都需要由服务器端生成,客户端要先获得服务器端分配给它的加密证书和密钥才能成功连接。这与使用网上银行有些类似,大多数银行网站都会要求你先下载并安装一个数字证书,才允许你进行网上付款或其他操作。 20.下面我们开始具体配置: 第一步:创建加密证书和私钥21.修改OpenVPN服务器端的vars.bat.sample文件(客户端的无需做任何修改)。 22.使用记事本或其他文本编辑工具打开文件,如下图所示:

23.由于稍后给客户端生成对应加密证书和私钥时,程序会要求我们输入一些注册信息。如果你需要配置多个客户端,并且许多信息都相同(比如国家、省市、地址、公司名称等)你还可以修改vars.bat.sample文件后面的一些相关变量的默认值,这样在稍后生成客户端证书的时候,如果该信息项不输入就会采用默认值。

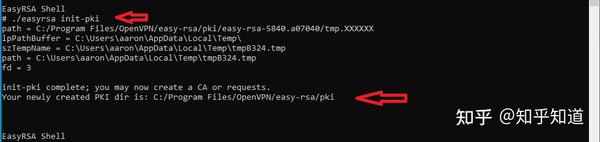

24.运行DOS命令,初始化执行环境。 25.在作为服务器端的电脑A上打开DOS命令窗口,并进入到目录。笔者的服务器端安装目录是,因此这里进入。 26.然后依次输入并执行以下命令(括号内的是笔者附加的注释): 27.init-config(初始化配置,将vars.bat.sample文件的内容复制到vars.bat。实际上,你也可以直接双击执行easy-rsa目录下的init-config.bat文件来代替这一步。) 28.vars(设置相应的局部环境变量,就是我们在vars.bat.sample文件中设置的内容) 29.clean-all(相关设置和清理工作)

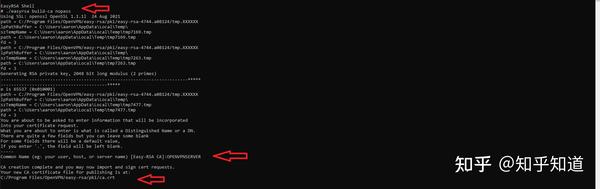

30.创建CA根证书:build-ca 31. 32.创建服务器端证书:build-key-server server

33.如上图所示,命令中的参数server指的是生成的证书文件名称,你可以按照自己的需要进行修改,不过后面的Common Name也应保持一致。第二个红色矩形框中是输入的密码,你也可以根据意愿自行输入。最后程序会询问你是否注册并提交证书,两次均输入y即可。 34.创建迪菲·赫尔曼密钥:build-dh

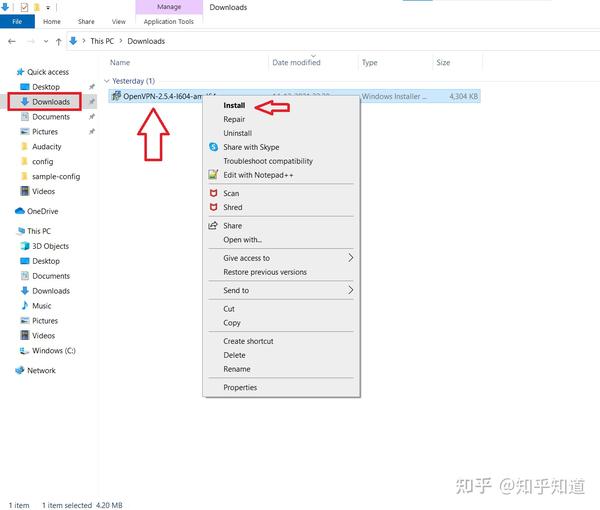

35.迪菲·赫尔曼密钥交换(Diffie–Hellman key exchange,简称「D–H」) 是一种安全协议。它可以让双方在完全没有对方任何预先信息的条件下通过不安全信道创建起一个密钥。这个密钥可以在后续的通讯中作为对称密钥来加密通讯内容。 36.创建客户端证书:build-key client

37.如上图所示,命令中的参数client表示生成的证书文件名称,你可以按照自己的需要进行修改,不过后面的Common Name也应保持一致。第二个红色矩形框中是输入的密码,你也可以根据意愿自行输入。最后程序会询问你是否注册并提交证书,两次均输入y即可。 38.如果你想创建多个不同的客户端证书,只需要重复此步骤即可。切记,Common Name不要重复,这是OpenVPN用来区分不同客户端的关键所在。 39.生成ta.key:openvpn --genkey --secret keys/ta.key (可选操作)

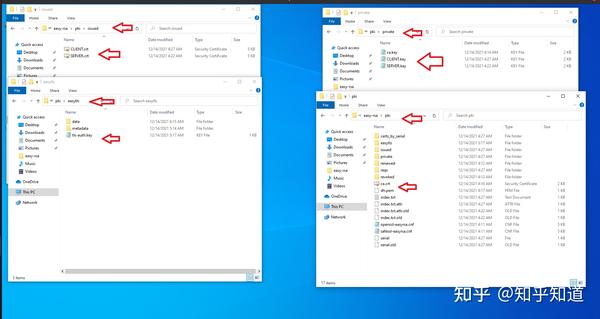

40.这一步其实是可选操作,生成的ta.key主要用于防御DoS、UDP淹没等恶意攻击。命令中的第3个参数keys/ta.key表示生成的文件路径(含文件名)。 41.创建完证书后,我们会发现easy-rsa目录下多了一个keys文件夹。现在我们将keys文件夹中对应的文件复制到OpenVPN服务器或客户端的安装目录的config文件夹下。 42.服务器端config目录需要的文件包括: 43.客户端config目录需要的文件包括: 44.非常重要的提醒:以上命令都是在同一个DOS窗口中执行的,如果你以后需要打开新窗口来执行命令(比如创建新的客户端证书):你不需要再执行init-config命令,除非你再次改动了vars.bat.sample文件;每一次打开新窗口时都需要先执行vars命令,后面才能执行其他命令。 45.第二步:编写对应的配置文件上面我们已经创建了OpenVPN配置所需要的各种证书和私钥,现在我们开始为服务器和客户端编写对应的配置文件。 46.对于一个刚刚接触OpenVPN的人来说,我们应该配置些什么呢,又该从哪里入手呢?别着急,OpenVPN已经考虑到了这一点。在OpenVPN的安装目录的sample-config文件夹中存放有3个示例模板文件:server.ovpn、client.ovpn、sample.ovpn。其中,server.ovpn是服务器的配置模板,client.ovpn是客户端的配置模板(sample.ovpn也可用作客户端配置模板,不过配置比较简单,不够全面。按照官方的说法,client.ovpn可用于连接具有多个客户端的服务器端配置文件)。 47.现在,我们就复制server.ovpn到服务器的config目录,client.ovpn到客户端的config目录,并在此基础上进行修改。在OpenVPN的配置文件中,前面带「#」或「;」的表示注释内容。 48.编辑服务器端配置文件。 49.server.ovpn的英文注释中已经比较清楚地解释了每一个设置的作用,笔者对配置文件的英文注释作了全文翻译,你可以点击查看server.ovpn的配置内容详解,在此不再赘述,下面只提取所有用到的命令。 50.实际修改内容参见下面的截图。

51.编辑客户端配置文件。 52.client.ovpn中所有用到的命令如下: 53.修改完毕并保存之后,我们就可以看到在电脑A(服务器端)的OpenVPN安装目录的config文件夹下包含如下文件:

54.在电脑B(客户端)的OpenVPN安装目录的config文件夹下包含如下文件:

55.最后,我们在电脑A(服务器端)的Windows运行框中输入「services.msc」,进入windows服务界面,启动服务「OpenVPN Service」:

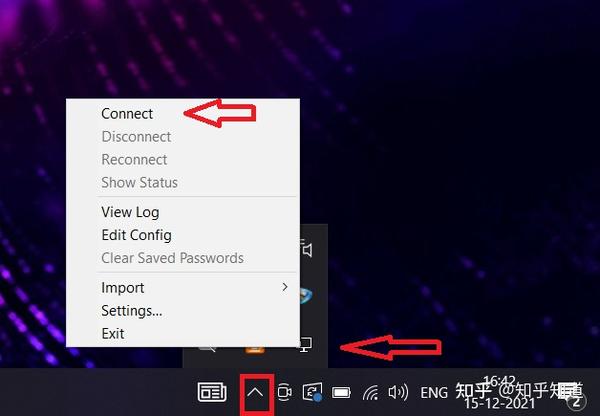

56.然后,我们进入电脑B,双击OpenVPN安装时在桌面上生成的图标,此时在任务栏的右下角将会出现如下图所示的红色小图标,右键该图标,点击connect:

57.紧接着,就会自动弹出如下窗口,右下角图标变为黄色。

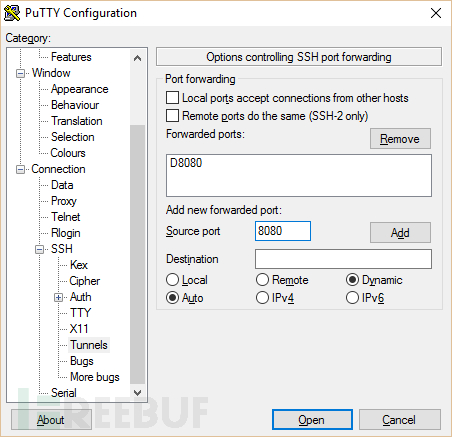

58.连接成功后,窗口自动关闭,右下角的图标变为绿色。

59.至此,OpenVPN就已经安装成功了,你可以像局域网一样地使用OpenVPN客户端访问服务器或其他客户端了。1.openvpn如何配置HTTP代理、断线重连和自动运行 2.在配置文件里面添加 3.http-proxy-retry # retry on connection failures 4.http-proxy 中国节点vpn [proxy server] [proxy port #] 5.自动运行则需要在注册表的启动项里面添加启动命令:d:oolsopenvpnbinopenvpn.bat 6.好用的vpn软件其中openvpn.bat中 7.openvpn-gui-1.0.3 –connect openvpn代理 client.ovpn1.OpenVPN服务端 2.名词解释 3.OpenVPN 是一个基于 OpenSSL 库的应用层 VPN 实现,和传统 VPN 相比,它的优点是简单易用。 4.OpenVPN%2f介绍:苹果手机怎么安装vpn 5.OpenVPN 是一个基于 OpenSSL库的应用层 VPN 实现。和传统 VPN 相比,它的优点是简单易用。vpn直译就是虚拟专用通道,是提供企业之间或者公司之间安全数据传输的隧道。OpenVPN是一个全特性的SSL cyberghost中国 VPN,它使用2层或3层的安全网络技术,使用的是工业标准的SSL/TLS协议。SSL(Secure Sockets Layer 安全套接层),及其继任者传输层安全(TransportLayer pc端好用的vpn Security,TLS)是为网络通信提供安全及数据完整性的一种安全协议。OpenVPN支持灵活的客户端授权方式,支持证书、智能卡、用户名和密码,允许用户可以通过防火墙连接到VPN的虚拟接口,OpenVPN不是一个基于web代理的应用,也不是基于浏览器访问。 6.OpenVPN允许参与建立VPN的单点使用共享金钥,电子证书,或者用户名/密码来进行身份验证。它大量使用了OpenSSL加密库中的SSLv3/TLSv1 协议函式库。OpenVPN能在Solaris、Linux、OpenBSD、FreeBSD、NetBSD、Mac OS X与Windows 2000/XP/Vista上运行,并包含了许多安全性的功能。它并不是一个基于Web的VPN软件,也不与IPsec及其他VPN软件包兼容。 7.OpenVPN2.0后引入了用户名/口令组合的身份验证方式,它可以省略客户端证书,但是仍有一份服务器证书需要被用作加密。 OpenVPN所有的通信都基于一个单一的IP端口, 默认且推荐使用UDP协议通讯,同时TCP也被支持。OpenVPN连接能通过大多数的代理服务器,并且能够在NAT的环境中很好地工作。服务端具有向客 户端“推送”某些网络配置信息的功能,这些信息包括:IP地址、路由设置等。 8.OpenVPN提供了两种虚拟网络接口:通用Tun/Tap驱动,通过它们,可以建立三层IP隧道,或者虚拟二层以太网,后者可以传送任何类型的二层以太网络数据。传送的数据可通过LZO算法压缩。在选择协议时候,需要注意2个加密隧道之间的网络状况,如有高延迟或者丢包较多的情况下,请选择TCP协议作为底层协议,UDP协议由于存在无连接和重传机制,导致要隧道上层的协议进行重传,效率非常低下。 9.OpenVpn客户端配置链接:https://www.ikuai8.com/index.php%2foption=com_content&view=article&id=138:openvpn&catid=39&Itemid=241 10.如何使用 11.字段说明

12.【生成客户端配置】: 13.导出服务端的参数配置,包括CA证书等。 14.【显示日志】: 15.显示服务端日志信息,包括服务端启动时间,客户端拨号日志等。 16.【服务端口】: 17.openvpn服务进程使用的端口。IANA(Internet Assigned Numbers Authority)指定给OpenVPN的官方端口为1194。 18.【VPN网段】/【网段掩码】: 19.vpn所用地址池网段及所用IP地址范围

20.【认证方式】:分为账号认证和静态秘钥(tls-auth)、静态秘钥(tls-crypt)。静态秘钥认证方式在路由版本为3.5.3版本及以上支持使用。 21.静态秘钥使用教程: 22.静态秘钥(tls-auth):http://ikuai9.com:555/s/a5dw3t 23.静态秘钥(tls-crypt):http://ikuai9.com:555/s/o5rh21 24.静态秘钥视频教程:https://v.ikuai8.com/%2fid=88 25.【隧道协议】: 26.OpenVPN所有的通信都基于一个单一的IP端口,默认且推荐使用UDP协议通讯,同时TCP也被支持; 27.在选择协议时候,需要注意2个加密隧道之间的网络状况,如有高延迟或者丢包较多的情况下,请选择TCP协议作为底层协议 28.【隧道类型】: 29.OpenVPN提供了两种虚拟网络接口:通用Tun/Tap驱动,通过它们,可以建立三层IP隧道,或者虚拟二层以太网,后者可以传送任何类型的二层以太网络数据。 30.【加密算法】: 31.在传输前,对数据进行加密,可以保证在传输过程中,即使数据包遭截取,信息也无法被读。该特性在IPSec中为可选项,与IPSec策略的具体设置相关 32.【LZO压缩】: 33.传送的数据可通过LZO算法压缩;压缩节省带宽,但是会占用一定的CPU资源 34.【MTU】: 35.最大传输单元;建议填写大小为:链路MTU-100;默认1400。 36.【CA证书】: 37.用于签发服务器和客户端证书的证书; 38.【服务器证书】/【服务器私钥】: 39.本地证书的两部分,成对出现; 40.注意事项: 41.如果有想更改对应证书和密钥的,可以通过OPENVPNSSL生成;如果没有或不懂怎么生成的,使用默认的证书和密钥即可! 42.【推送路由】: 43.服务端告知客户端,访问哪些网段是需要走VPN拨号的线路; 44.【附加配置】: 45.专业用户,如爱快的openvpn缺少部分配置,可由用户自主填写。 46.参考openvpn软件帮助,自定义原始OpenVPN配置项。 47.举例说明 48.网络结构如下:

49.需要实现客户端网络通过OPENVPN的方式拨号到服务端 50.同时实现客户端和服务端内网互访 51.相关步骤必须严格按照下面的步骤进行。 52.服务端配置:

53.服务端需设置推送路由将本段的内网网段推送给客户端,客户端也需要接受推送路由即可实现客户端访问服务端内网 54.创建VPN账号 55.在认证计费--认证账号管理--账号管理,里面添加VPN账号密码

56.添加账号时,设置固定IP为10.7.6.2 57.注意事项: 58.当爱快与爱快之间创建open vpn服务时,VPN的账号设置一定要是固定IP地址,并且设置的IP地址必须是默认IP地址池范围之内的IP,如果填写IP地址池范围之外的IP,会导致拨不上去号。 59.静态路由设置

60.仅在服务端配置静态路由即可,实现服务端可通过VPN线路访问客户端内网 61.客户端配置

62.设置完成,客户端和服务端内网可以实现正常互访。 63.注意事项: 64.客户端一定要开启服务器路由推送才可访问服务端推送的内网网段 65.【添加路由】: 66.告知客户端,哪些网段的地址需要走VPN线路。 67.注意事项: 68.客户端必须勾选允许服务端推送路由客户端才可以访问服务端的网段。 69.服务端拓扑类型选择NET30时,服务端无法访问客户端内网。 70.open VPN如何使用视频教程:https://v.ikuai8.com/%2fid=44 71.知识扩展 72.原理 73.OpenVpn的技术核心是虚拟网卡,其次是SSL协议实现,由于SSL协议在其它的词条中介绍的比较清楚了,这里重点对虚拟网卡及其在OpenVpn的中的工作机理进行介绍: 74.虚拟网卡是使用网络底层编程技术实现的一个驱动软件,安装后在主机上多出现一个网卡,可以像其它网卡一样进行配置。服务程序可以在应用层打开虚拟网卡,如果应用软件(如IE)向虚拟网卡发送数据,则服务程序可以读取到该数据,如果服务程序写合适的数据到虚拟网卡,应用软件也可以接收得到。虚拟网卡在很多的操作系统下都有相应的实现,这也是OpenVpn能够跨平台一个很重要的理由。 75.在OpenVpn中,如果用户访问一个远程的虚拟地址(属于虚拟网卡配用的地址系列,区别于真实地址),则操作系统会通过路由机制将数据包(TUN模式)或数据帧(TAP模式)发送到虚拟网卡上,服务程序接收该数据并进行相应的处理后,通过SOCKET从外网上发送出去,远程服务程序通过SOCKET从外网上接收数据,并进行相应的处理后,发送给虚拟网卡,则应用软件可以接收到,完成了一个单向传输的过程,反之亦然。 76.加密 77.OpenVPN使用OpenSSL库加密数据与控制信息:它使用了OpenSSL的加密以及验证功能,意味着,它能够使用任何OpenSSL支持的算法。它提供了可选的数据包HMAC功能以提高连接的安全性。此外,OpenSSL的硬件加速也能提高它的性能。 78.验证 79.OpenVPN提供了多种身份验证方式, 80.用以确认参与连接双方的身份,包括:预享私钥,第三方证书以及用户名/密码组合。预享密钥最为简单,但同时它只能用于建立点对点的VPN;基于PKI的第三方证书提供了最完善的功能,但是需要额外的精力去维护一个PKI证书体系。[1]%2f%2fOpenVPN2.0后引入了用户名/口令组合的身份验证方式,它可以省略客户端证书,但是仍有一份服务器证书需要被用作加密。 81.网络 82.OpenVPN所有的通信都基于一个单一的IP端口,默认且推荐使用UDP协议通讯,同时TCP也被支持。OpenVPN连接能通过大多数的代理服务器,并且能够在NAT的环境中很好地工作。服务端具有向客户端“推送”某些网络配置信息的功能,这些信息包括:IP地址、路由设置等。OpenVPN提供了两种虚拟网络接口:通用Tun/Tap驱动,通过它们,可以建立三层IP隧道,或者虚拟二层以太网,后者可以传送任何类型的二层以太网络数据。传送的数据可通过LZO算法压缩。IANA(Internet Assigned Numbers Authority)指定给OpenVPN的官方端口为1194。OpenVPN 2.0以后版本每个进程可以同时管理数个并发的隧道。 83.OpenVPN使用通用网络协议(TCP与UDP)的特点使它成为IPsec等协议的理想替代,尤其是在ISP(Internet service provider)过滤某些特定VPN协议的情况下。 84.在选择协议时候,需要注意2个加密隧道之间的网络状况,如有高延迟或者丢包较多的情况下,请选择TCP协议作为底层协议,UDP协议由于存在无连接和重传机制,导致要隧道上层的协议进行重传,效率非常低下。 85.安全 86.OpenVPN与生俱来便具备了许多安全特性:它在用户空间运行,无须对内核及网络协议栈作修改;初始完毕后以chroot方式运行,放弃root权限;使用mlockall以防止敏感数据交换到磁盘。OpenVPN通过PKCS#11支持硬件加密标识,如智能卡。 87.对比 88.OpenSSH,能实现二/三层的基于隧道的VPN。stunnel,使用SSL向任何单一端口的TCP服务提供安全保护。 89.openvpn的这个拓扑类型选项,subnet和net30有什么区别呀? 90.解释:这个255.255.255.252子网掩码模式(叫做net30模式)就是为了使TUN模式兼容iOS、Windows等设备而使用的,我们在OpenVPN支持的所有模式中做了取舍 -- net30是兼容性最好的。 91.下面列一下各种模式的兼容情况: 92.net30 -- 即255.255.255.252子网掩码,兼容Linux(及爱快)、Windows、iOS、Android,缺点是无法以tun模式支持非Linux的固定IP; 93.p2p -- p2p接口类型,子网掩码是255.255.255.255,对固定IP的支持不限网段,但只兼容Linux; 94.subnet -- 直接使用用户配置的子网掩码,也就是楼主配置的255.255.255.0,兼容Linux、Windows、支持固定IP,其他系统均不兼容。 95.总结来说,由于OpenVPN是个非标准的VPN协议,在各种系统上的实现方法也不尽相同,导致无法以同一个服务器配置来支持所有的系统+所有的场景。我们能做到默认同一个服务器支持所有系统,但不保证所有的系统都能使用固定IP。 96.注意事项: 97.为了保证VPN的稳定,在3.5.5版本及以上建议带300个以内的VPN客户端,3.5.5版本以下建议带200个以内的VPN客户端。 98.常见问题 99.爱快OPENVPN不支持TLS验证,如对端有此验证,请取消。 100.VPN客户端和服务端内网无法互访排查方法 101.当前路由表里面是否已经有打到对方网段的路由表,路由表内的网段是否有冲突 102.使用ping测试,ping对端lan口网关是否可以通,如果可以,但是ping不通下面的设备,检查这个设备是否开启了防火墙、是否有设置了网关并可正常上网 103.使用tracert功能看路径是否正确,在达到哪个网关的时候无法找寻到下一跳 104.如上述排查都无法解决,请联系4008773227企业QQ处理 105.OPENVPN连接后如服务端无法访问客户端需要严格按照一下顺序设置: 106.先在账号里面固定IP 107.在服务端设置静态路由 108.最后进行拨号 109.客户端数量超过官方推荐值如何设置: 110.可以在 OpenVPN服务端-附加配置选项填写自定义参数如:max-clients 100 (数字100为客户端的最大上限值) 111.注意:修改此参数后代表放弃对此功能的技术支持服务。 openvpn代理 2. 3.PPTP ×××:小区宽带,家庭路由器会有连接不上的情况。 4.IPsec ×××:主要开源软件有openswan,适用于点对点网络好用的苹果vpn,比如公司总部和分部。 5.open ×××:主要适用出差办公连接公司内部网络,以及跨机房连接,远程维护。 6. --------------------------------电脑vpn软件----------------------------------------------------------------------------------------------------中国能用的手机vpn--- 7. 8.安装openvpn所需要的插件: 9.服务端和客户端共用一个CA证书,客户端有自己的秘钥,服务端也有自己的秘钥。后面会生成服务端和客户端的秘钥。此处是生成公共的CA证书。 10.----------------------- 11.source vars #使上面的配置文件生效 12.重新建立证书: 13.在openvpn中,每一个登录open×××的客户端都要生成一个client证书和key文件,每个证书在同一时刻只允许一个客户端连接,若建立多个客户端证书,则重复执行如下步骤即可。 14.生成一个带密码的客户端: 15.生成一个防火墙的文件(为防止恶意攻击,如DOS、UDP) 16.服务端××× server.conf重要参数: 17.拷贝keys及配置文件: 18.编辑配置文件: 19.vi /etc/openvpn/server.conf 20.错误:启动时总是自动退出:然后在相对路径下去没有问题。 21.我第一怀疑的是 配置文件证书和秘钥的路径问题,果然改成全局路径就好了。 22.或者 23. 24.下载windows客户端软件然后安装: 25.https://openvpn.net/index.php/open-source/downloads.html 26.下载server端证书和秘钥: 27.ca.crt test.key test.crt 28. 29.拷贝下载的秘钥文件到安装open×××的config目录下: 30.C:ProgramFilesOpen×××config 31. 32.在config新建一个文件,命令为test.ovpn(注意文件的扩展名不能有其他的) 33.window右下角点击connect,成功! 34.注意:一不小心碰到许多大坑,一定要细心耐心排查。安装open×××时,要选择对应的版本下载,windows打开软件时要右键以管理员身份运行,不然后报错。push路由的时候,一定要检查是否为×××server内网的网段。再就是网关不能有多个,可以添加默认路由,但一般不要这么做。遇到问题时,一定要思路清晰,冷静下来看日志,日志中出错的部分可以google大部分问题自己都能解决,不要问别人,靠别人永远不如靠自己来的可靠。 35. 36.为每一个client增加证书: 37.吊销单个证书: 38.吊销多个证书: 39. 40.和服务端安装步骤一样,配置如下: 41.拷贝证书: 42.启动client: 43.或者: 44.######################################################################## 45.#############################open vpn 结束############################### 46.######################################################################## 47. 48. openvpn跨机房连接: 49.要求两端所在的内网相互之间ping通。 50. A--------------->client .............................server >/etc/openvpn/server.conf 54.找到open×××客户端的key名字,test.key 把客户端内网的网段加入到test中: 55.echo 'iroute 172.16.10.0 255.255.255.0 ' >/etc/openvpn/test 56.在openvpn server.conf中添加一条路由: 57.echo 'route 172.16.10.0 255.255.255.0' >>/etc/openvpn/server.conf 58.确保openvpn server.conf中打开以下两项: 59.client-to-client 60.push "route 172.16.10.0 255.255.255.0" #此处有疑问,感觉应该是服务端所在内网的路由。 61.在openvpn server.conf中需要注释一行: 62.#duplicate-cn 63.这样就实现了客户端内网和服务端内网相互之间可以访问。 64.---------------------------------------------------------------------------------- 65. openvpn代理访问: 66.配置vpn通过服务器代理出网实践: 67.和之前的server.conf配置相比,需要增加的内容: 68.添加一条nat映射: 69.这样访问网站走的就是vpn线路。 70. ---------------------------------------------------------------------------------------------------------------------------- 71. 72. openvpn负载均衡和高可用: 73. 74. 首先需要把服务器端keys拷贝到另一台机器上,然后再将客户端本地的xxx.ovpn复制一份,可以命令为xxx-1.ovpn、xxx-2.ovpn,这两个配置文件需要指定不同的server ip地址。(服务端server.conf中也需要修改ip地址) 75.注意:如果服务起不来可以尝试用全局路径: /usr/local/sbin/openvpn --config /etc/openvpn/server.conf & 如果还不行,把所有openvpn的服务kill。 76.首先拷贝服务端keys到另一台机器上,然后修改客户端的配置文件: 77.编辑tracy.ovpn,添加如下内容: 78. 79. 80. openvpn通过用户名和密码登陆: 81.编辑配置文件server.conf添加如下3行: 82.auth-user-pass-verify /etc/openvpn/checkpsw.sh via-env #认证用户通过脚本 83.client-cert-not-required #不使用客户端证书,用户名和密码验证 84.username-as-common-name #使用客户端的name做为common name 85.获取checkpsw.sh脚本: 86.---------------------------------------------------------------- 87. 88.创建密码文件: 89. 90.在客户端注释证书相关的配置,添加如下: 91.完整版客户端配置: 92.open××× 2.2.2故障:客户端总是弹出用户名和密码。 93.解决:在服务端配置文件中添加:--script-security 3 94.-------------------------------------------------------------------------------- 95.记录一次排错思路:电脑连接vpn以后,能访问vpn serveropenvpn代理的内网段,但不能访问外网段。 96.解决:首先想到的是push 路由的问题,验证发现已经push了内网段的路由,外网段不push,client就无法访问外网段。如果push的路由不正确也会出现无法访问外网段的问题。比如外网段是10.86.10.0/23,而push的却是10.86.10./24. 1.pfSense book之OpenVPN(一) 2.Open×××Open×××是一种开源的SSL ×××解决方案,可用于远程访问客户端和站点到站点的连接。 Open×××的客户端支持众多操作系统,苹果手机怎么翻墙包括所有的BSD,Linux,Android,Mac OS X,iOS,Solaris,Windows 2000及更新版本,甚至一些VoIP手机。 3.每个Open×××连接,无论是远程访问还是优云vpn站点到站点,都由服务器和客户端组成。在站点到站点×××中,一个防火墙充当服务器,另一个充当客户端。哪个防火墙拥有这些角色并不重要。通常,主防火墙的位置将为其防火墙配置为客户端的所有远程位置提供服务器连接。这在功能上等同于配置为连接到远程位置防火墙上运行的服务器的客户端的主要位置的相反配置。实际上,服务器几乎总是在中央位置运行。 4.有几种可与Open×××一起使用的身份验证方法:共享密钥,X.509(也称为SSL / TLS或PKI),通过本地,LDAP和RADIUS的用户身份验证,或者X.509与用户的组合认证。对于共享密钥,将生成将在双方都使用的单个密钥。 SSL / TLS涉及使用一组可信的证书和密钥。用户认证可以使用或不使用SSL / TLS进行配置,但由于提供的安全性提高,因此在可能的情况下请优先使用它。 5.本章将介绍Open×××实例的设置,以及Open×××远程访问服务器向导的运行过程,客户端配置以及多个站点到站点连接方案的示例。 6.注意 7.尽管Open×××是SSL ×××,但商用防火墙厂商普遍认为它不是“无客户端”的SSL ×××。 Open×××客户端必须安装在所有客户端设备上。 事实上,没有×××解决方案是真正的“无客户端”,这个术语只不过是一个营销策略。 8.有关pfSense中可用的各种类型×××的一般性讨论及其优缺点,请参阅虚拟专用网络。 9.使用证书是运行远程访问×××的首选方式,因为它允许为单个机器撤销访问权限。 使用共享密钥,必须为每个客户端创建唯一的服务器和端口,或者必须将相同的密钥分发给所有客户端。 前者成为管理的噩梦,而后者在妥协的关键时刻会产生问题。 如果客户机被盗用,被盗或丢失,或者需要吊销,共享密钥必须重新发放给所有客户。 使用PKI部署时,如果客户端遭到入侵,或因任何其他原因需要撤销访问权限,只需撤销该客户端的证书即可。 其他客户不受影响。 10.pfSense GUI包含一个与Open×××完全集成的证书管理界面。 证书颁发机构(CA)和服务器证书在系统> 证书管理、证书管理器中进行管理。 用户证书也在Web界面中进行管理,作为系统>用户管理的内置用户管理器的一部分。 除默认管理员帐户以外,可以为防火墙本地创建的任何用户帐户生成证书。 有关创建证书颁发机构,证书和证书撤销列表的更多信息,请参阅证书管理。 11.Open×××和IPv6Open×××可以将站点到站点的隧道连接到IPv4地址或IPv6地址,并且IPv4和IPv6流量可以同时在Open×××隧道内传递。 IPv6在站点到站点和移动客户端均受支持,并且可用于将IPv6发送到仅具有IPv4连接的站点。 为了确保移动客户端支持IPv6,请从Open×××客户端导出插件中获取客户端软件,或者下载基于Open××× 2.3或更高版本的客户端。 12.Open××× 配置选项本节介绍Open×××的所有可用选项以及典型使用方式。 后续部分介绍了使用Open×××配置站点到站点和远程访问×××的示例,使用最常见的选项和最少的配置。 13.这些选项可用于Open×××服务器实例的一种或多种模式,可通过×××> Open×××,服务器选项卡进行管理。 14.选中此框并单击保存以保留配置,但不启用服务器。此实例的进程将被停止,并且所有对等端/客户端都将与此服务器断开连接。任何其他活动服务器都不受影响。 15.这是服务器的角色,它指定路由器或用户如何连接到此服务器。 更改此选项还会影响页面其余部分显示的选项,因此只显示相关选项。 16.可以选择TCP或UDP或其IPv6启用对应项TCP6或UDP6。 Open×××服务器实例当前只能绑定到IPv4或IPv6,但不能同时绑定。 UDP是运行Open×××的最可靠和最快的选择,并且应尽可能使用它。 在极少数情况下,可以使用TCP来解决限制问题,例如通过在TCP端口443上运行Open×××服务器来绕过某些防火墙。 17.隧道传输时,无连接协议(如UDP)始终可取。 TCP是面向连接的,保证传输,因此丢失的数据包将被重新传输。 这听起来似乎是一个好主意,但TCP重传会导致在重负载的Internet连接或具有一致的数据包丢失的情况下性能明显降低。 18.TCP流量频繁地存在于隧道内,并且不希望重新传输封装的×××流量的丢失分组。 在TCP环绕TCP的情况下,例如使用TCP作为传输协议的×××隧道,当数据包丢失时,外部和内部丢失的TCP数据包都将被重新传输。 偶尔发生这种情况将不明显,但经常性丢失将导致性能明显低于UDP。 如果隧道内的流量需要可靠的传输,它将使用TCP等协议来确保并处理其自身的重传。 19.Open×××可以以两种设备模式之一运行:tun或tap: 20.注意 21.并非所有的客户端都支持tap模式,使用tun更稳定,支持更广泛。 具体而言,Android和iOS上的客户端应用程序大多支持tun模式。 一些Android和iOS版本的Open×××应用需要root设备或越狱才能支持Tap,但对于大多数用户而言,这样做的后果可能有点过高。 22.选择Open×××服务器实例将监听传入连接的接口,VIP或故障转移组。这也控制来自服务器的流量将从哪个接口退出。 23.接口的下拉列表中列出了几种类型的选项,其中一些具有特殊行为或用例: 24.本地端口是Open×××将用来侦听的端口号。防火墙规则需要允许通信到此端口,并且它必须在客户端配置中指定。每个服务器的端口对于每个接口都必须是唯一的。 25.输入此服务器配置的说明,以供参考。 26.本部分控制×××流量如何加密和验证 27.共享密钥使用共享密钥时,请选中自动生成共享密钥框来创建新密钥,或者取消选中该复选框,粘贴来自现有Open×××隧道的共享密钥。 当自动生成密钥时,稍后返回到此通道的编辑页面,来获取可以复制到远程路由器的密钥。 28.TLS认证TLS或传输层安全性提供会话身份验证以确保客户端和服务器的有效性。 如果需要,请勾选此框以启用TLS数据包的验证。 如果没有现有的TLS密钥,则保留自动生成共享TLS身份验证密钥。 如果密钥已存在,请取消选中该选项,然后将其粘贴到提供的输入框中。 当自动生成密钥时,稍后返回到此通道的编辑屏幕来获取可以被复制到远程路由器或客户端的密钥。 29.注意 30.在使用SSL / TLS模式时,我们强烈建议您也使用TLS身份验证。除了带来的额外安全优势外,TLS密钥还有助于防止某些基于SSL的攻击,如Heartbleed。 31.对等证书颁发机构选择此处用于为此Open×××服务器实例签署服务器证书的证书颁发机构。 如果没有出现在此列表中,请首先在系统>证书管理,CAs选项卡上导入或生成证书颁发机构。 32.对等证书吊销列表此可选字段用于此隧道使用的证书吊销列表(CRL)。 CRL是从给定CA制作的证书列表,这些证书不再被视为有效。 这可能是由于证书被盗用或丢失造成的。可以从系统>证书管理,证书吊销选项卡创建或管理CRL。 33.服务器证书必须为每个Open×××服务器实例选择服务器证书。如果没有出现在此列表中,请先在系统>证书管理,证书选项卡上导入或生成证书颁发机构。 34.DH参数长度Diffie-Hellman(DH)密钥交换参数用于建立安全通信信道。 它们可以随时被重新生成,而不是特定于Open×××实例。 也就是说,当导入现有的Open×××配置时,这些参数不需要从以前的服务器复制。 所需DH参数的长度可以从下拉框中选择,1024,2048或4096。 35.注意 36.由于生成DH密钥涉及大量计算,因此使用每个密钥类型的预先生成的集合。可以使用以下shell命令手动生成新的DH参数: 37.# /usr/bin/openssl dhparam 1024 > /etc/dh-parameters.1024# /usr/bin/openssl dhparam 2048 > /etc/dh-parameters.2048# /usr/bin/openssl dhparam 4096 > /etc/dh-parameters.4096 38.加密算法用于此连接的加密算法。默认值是AES-128-CBC,这对于大多数情况来说都是很好的选择。 39.认证摘要算法选择信息摘要算法,用于入站数据包的HMAC验证。 40.注意 41.未指定此选项时Open×××默认为SHA1,因此除非双方都设置为已知值,否则请在此处使用SHA1。 42.硬件加密如果可用,该选项控制Open×××将使用哪个硬件加密加速器。如果未指定,Open×××将根据操作系统中的可用内容自动选择。 43.如果此防火墙设备具有硬件加密加速器,请选择BSD Cryptodev Engine,或者如果它显示在列表中,请选择特定设备。 大多数加速板使用BSD cryptodev引擎,所以如有疑问,请选择该引擎。 该设置将允许Open×××利用硬件加速。 还必须选择加速器支持的加密算法。 44.证书深度此选项在验证失败之前限制证书链的长度。 这默认为One(客户端+服务器),因此如果以某种方式生成了未经授权的中间CA,由流氓中间件签名的证书将无法验证。 如果需要链接中间体,则可以提高此限制。 45.严格匹配User-CN对于SSL / TLS +User认证服务器,启用时,此选项强制用户提供的用户名和其用户证书的通用名称之间匹配。 如果两者不匹配,则连接被拒绝。 这可以防止用户将他们自己的凭证用于其他人的证书,反之亦然。 46.隧道设置部分管理服务器和客户端之间的通信流量,包括路由和压缩。 47.IPv4/IPv6 隧道网络这些是连接时分配给客户端的地址池。 服务器的Open×××配置结束时将使用该池中的第一个地址作为连接的结尾,并根据需要为连接的客户端分配额外的地址。 即使连接两个现有的远程网络,这些地址也可用于隧道端点之间的直接通信。 可以选择任何子网,只要它不在本地或任何远程站点使用。 可以输入IPv4隧道网络和IPv6隧道网络中的一个或两个。 48.注意 49.目前,Open×××因为自身的限制会阻止只配置IPv6隧道网络的运行。定义IPv6隧道网络时,即使未使用,也必须指定IPv4隧道网络。 50.对于使用IPv4的点到点SSL / TLS服务器,IPv4隧道网络大小可以改变服务器的行为方式。 如果为IPv4隧道网络输入xxxx / 30,则服务器将使用对等模式,就像共享密钥一样:它只能有一个客户端,不需要特定于客户端的覆盖或iroutes.,但也不能推送路由或设置给客户。 如果使用大于该值的IPv4隧道网络(例如x.x.x.x / 24),服务器将接受多个客户端并可以推送设置,但确实需要iroutes。 51.桥接选项在使用分流模式时,会显示其他选项,用于控制Open×××中的桥接行为和客户端地址分配。这些都在桥接Open×××连接中介绍。 52.重定向网关当选择重定向网关选项时,服务器会向客户端推送消息,指示他们通过×××隧道转发包括互联网流量在内的所有流量。 这只适用于隧道网络大于/ 30子网的SSL / TLS模式。 53.IPv4/IPv6本地网络这些字段指定×××客户端可以访问哪些本地网络(如果有)。 这些网络的路由被推送到连接到该服务器的客户端。 如果需要多个特定系列子网的路由,请输入以逗号分隔的子网,例如, 192.168.2.0/24,192.168.56.0/24。 54.此功能依赖于将路由推送到客户端的能力,因此对于IPv4,只有在大于/ 30的隧道网络正在使用时才在SSL / TLS中有效。 如果未设置类似的太小掩码,它将始终适用于IPv6。 55.IPv4/IPv6远程网络此选项仅在使用点对点类型连接时出现,并且不适用于移动客户端。 路由表条目被添加到指定子网的防火墙中,这些子网将流量转交给这个Open×××实例进行处理。 如果需要多个远程网络子网,请输入用逗号分隔的子网,例如, 192.168.2.0/24,192.168.56.0/24。 56.并发连接指定在任何给定时间可能同时连接到此Open×××服务器的客户端数量。这是所有连接客户端的总量限制,而不是每个用户的设置。 57.压缩启用压缩时,通过Open×××连接的流量将在加密前被压缩。 这可以节省带宽使用,但会增加服务器和客户端的CPU利用率。 通常这种影响是较小,在Internet上,压缩功能几乎可以用在任何Open×××上。 58.对于高速连接,例如在LAN上使用Open×××,高速低延迟WAN或本地无线网络,这可能是不需要,因为压缩所增加的延迟可能比传输流量所节省的延迟更多。 如果几乎所有通过Open×××连接的流量都已被加密(例如SSH,SCP,HTTPS等许多其他协议),则不要启用LZO压缩,因为加密数据不可压缩,相比不压缩,LZO压缩会导致稍微更多的数据转移。 如果×××流量几乎完全是已压缩的数据,情况也是如此。 59.这个选择器控制这个Open×××实例的LZO压缩处理。 有四种不同的设置。 60.服务类型启用此选项时,Open×××将设置隧道数据包的服务类型(TOS)IP标头值以匹配封装的数据包值。 这可能会导致一些重要的流量通过中间跳跃在隧道上得到更快的处理,这是以一些小的信息披露为代价的。 61.最常见的例子是VoIP或视频流量。 如果TOS bit设置为反映流量的优先级,它可以帮助沿路径的QoS,但是有人拦截流量可以看到TOS位,并获得有关隧道内流量内容的一些知识。 对于那些依赖TOS bits进行QoS的人来说,其好处可能会超过信息泄漏。 62.客户端间通信该选项控制连接的客户端是否能够相互通信。 要允许这种行为,请设置选项。 未选中时,客户端只能将流量发送到服务器或服务器以外的目标,例如路由网络或Internet。 63.通常在远程访问的部署中,客户端不需要互相访问,但有些情况下可以提供帮助。 一个例子是远程Web开发人员在他们的本地系统上一起工作并运行测试服务器。 激活此选项后,他们可以到达另一个测试服务器进行协作开发。 64.重复连接默认情况下,Open×××会将来自其隧道网络的IP地址与给定会话的特定证书或用户名相关联。 如果再次连接相同的证书,则会为其分配相同的IP地址,并断开第一个客户端的连接,或者导致两个客户端都不会收到正确数据的IP冲突。 这主要是出于安全原因,所以同一证书不能被多人同时使用。 我们建议为每个连接用户使用一个唯一的证书。 否则,如果客户受到威胁,无法单独撤销该客户端,需要重新向所有共享相同证书的客户端颁发证书。 65.如果在多个位置使用相同证书的设置是绝对要求且无法避免,请选中“重复连接”以允许使用相同证书或用户名的多个客户端的非标准行为。 66.禁用 IPv6勾选后,Open×××服务器将禁用IPv6流量转发。 67.这些设置与连接到此服务器的客户端行为方式有关。 68.动态 IP选中此框会将浮动配置选项添加到Open×××配置中。 这允许客户端在他们的IP地址改变时保留他们的连接。 类似于IPsec中IKEv2的MOBIKE。 对于经常更改IP的Internet连接的客户端或通常在不同Internet连接之间移动的移动用户,请选中此选项以实现稳定的连接。 如果客户端IP是静态的或很少发生更改,则不使用此选项以提高安全性。 69.地址池当启用此选项时,服务器将为隧道网络选项指定的子网中的客户端分配虚拟适配器IP地址。 未经检查的IP地址不会自动分配,客户端必须在其客户端配置文件中手动设置自己的静态IP地址。 除少数情况外,这个选项一般都会启用。 70.拓扑默认情况下,pfSense 2.3和更高版本的Open×××在使用tun模式时优先考虑子网的拓扑风格。 此样式仅为每个客户端分配一个IP地址,而不是每个客户端的隔离子网。 这是使用tap设备模式时唯一可用的样式。 71.当选择较旧的net30拓扑时,Open×××会为每个连接的客户端分配一个/ 30 CIDR网络(四个IP地址,两个可用)。 这种风格有更长的历史,但可能会让管理员和用户感到困惑。 72.“拓扑”选项仅仅在向IPv4上使用tun模式的客户端提供虚拟适配器IP地址时相关。 一些客户甚至可能需要IPv6,例如Open××× Connect,但实际上IPv6始终以子网拓扑运行,即使IPv4使用net30也是如此。 Open×××版本2.1.3或更新版本需要使用子网拓扑,并且Open××× 2.3也对其进行了重大修复,因此使用当前的Open×××客户端版本非常重要。 73.注意 74.由于Open×××项目已宣布net30风格已过时,pfSense中的默认设置已更改为子网,表明它将在未来版本中删除。 75.但是,请注意,如果使用此选项,某些非常老的客户端可能会中断,例如较早版本的Open×××(在10年前发布2.0.9之前),带有较旧tun / tap驱动程序的Windows版本或客户端,如 Yealink电话。 使用子网拓扑时,务必确保客户端和关联的驱动程序是最新的。 76.DNS 默认域选中后,会出现一个字段,指定要分配给客户端的DNS域名。 要确保名称解析适用于使用DNS名称解析的本地网络上的主机,请在此处指定内部DNS域名。 对于Microsoft Active Directory环境,这通常是Active Directory域名。 77.DNS 服务器选中后,最多可以输入四个DNS服务器供客户端连接到×××时使用。 对于Microsoft Active Directory环境,这通常是Active Directory域控制器或DNS服务器,用于通过Open×××连接时进行正确的名称解析和身份验证。 78.强制DNS缓存更新选中时,此选项将向Windows客户端推送一组命令,以便刷新其DNS并重新启动缓存,以改进客户端从×××处理更新后的DNS服务器。 79.NTP服务器选中时,可以设置一个或两个NTP服务器来同步客户端上的时钟。它可以是IP地址或FQDN。 80.NetBIOS 选项当选中“启用TCP / IP上的NetBIOS”时,将出现其他几个NetBIOS和WINS相关选项。如果该框未选中,这些设置将被禁用。 81.节点类型NetBIOS节点类型控制Windows系统在解析NetBIOS名称时的功能。通常没有办法接受Windows的默认设置。 82.可用的选项包括: 83.范围IDNetBIOS范围ID为TCP / IP上的NetBIOS提供扩展的命名服务。 NetBIOS作用域ID将单个网络上的NetBIOS通信隔离为仅具有相同NetBIOS作用域ID的节点。 84.WINS服务器选中此框可以定义两台WINS服务器,为访问和浏览×××上的NetBIOS资源的客户端提供名称解析。 WINS在很大程度上已被弃用并且不再使用,所以在大多数现代环境中已经不太可能需要。 85.启用自定义端口 勾选后,可以指定一个非默认管理端口用于Open×××客户端导出插件的Open×××Manage功能。 如果在使用该接口的单个客户端上使用多个连接配置文件,则每个配置文件必须使用唯一的管理端口 86.虽然pfSense网页界面支持最常用的选项,但Open×××功能非常强大且灵活,偶尔可能需要Web界面中不可用的选项。 这样的自定义选项可以在该输入框中添加。 这些选项在自定义配置选项中进一步描述。 87.配置此实例的Open×××日志中显示的详细信息量,这对解决问题很有用。数字越大,日志中的细节数据越大。如果没有特别要求,默认选择是最佳的。 88.注意 89.当设置为更高级别时,Open×××状态页面和仪表板小部件将在与管理进程交互时引发额外的日志记录,以轮询来自Open×××守护进程的信息。 90.这些选项可用于Open×××客户端实例的一种或多种模式,通过×××> Open×××,客户端选项卡进行管理。 91.其中许多选项与上述服务器选项相同,因此只会注意到不同之处。 92.对于客户端实例,服务器模式选项仅限点对点(SSL/TLS) 和点对点(共享密钥),与具有相同名称和类型的服务器选项配对。 93.该选项选择Open×××客户端实例将用于传出连接的接口,VIP或故障转移组。 94.当在Open×××客户端实例上为接口选择CARP类型的VIP时,当CARP VIP处于备份状态时,Open×××实例将停止。 这样做是为了防止辅助HA节点维护无效路由或尝试进行可能干扰主HA节点上活动连接的出站连接。 95.对于客户来说,本地端口在几乎所有情况下都是空白的,以便使用随机的本地端口。 这更安全,但有些要求可能需要特定的源端口。 如果需要特定的源端口,根据需要填写。 96.服务器的IP地址或完全限定的域名。 97.服务器正在侦听的端口,通常为 1194 98.当选中无限解析服务器时,服务器主机名将在每次连接尝试时解析。 如果未选中,Open×××只会尝试解决一次。 当使用主机名作为远程服务器地址时,应该选中该选项。 99.在使用点对点SSL / TLS模式时,根据服务器上配置的要求,可以指定用户名和密码作为用户证书的补充或替代,而不是用户证书。 100.除了新客户端证书选项外,本节中的设置与服务器端的相应选项相同,其中证书被选择供此客户端使用。 此证书(以及相关的密钥和CA证书)必须先导入到此防火墙,然后才能选择。 101.这些选项的作用与服务器端相似,但请注意,服务器的密钥必须在此复制,而不是在客户端上生成新的密钥。 102.此框中的值(以每秒字节数指定)用于限制传出×××通信的带宽。留空时,没有限制。该值必须介于100和100000000之间。 103.选中时,客户端将忽略从服务器推送的路由。当服务器在客户端不需要时推送默认网关重定向的情况下非常有用。 104.选中后,Open×××将不管理该×××的路由表条目。在这种情况下,他们必须手动管理。通常添加的路由将使用环境变量传递给 --route-up脚本。 105.使用Open×××服务器向导设置远程访问Open×××向导是为移动客户端设置远程访问×××的一种便捷方式。以下是Open×××远程访问服务器配置所有必需的先决条件: 106.在该向导的最后,一个功能完备的服务器将被配置并准备好供用户使用。下面的示例设置将用于帮助解释向导中可用的选项。 107.在启动向导来配置远程访问服务器之前,有一些细节必须首先考虑。 108.必须选择一个IP子网供Open×××客户端使用。 这是在服务器配置中填入“隧道网络”下的子网。 连接的客户端将在该子网内接收到一个IP地址,并且连接的服务器端还会接收到客户端用作服务器端网络网关的IP地址。 109.和往常一样,当为单个位置选择内部子网时,理想情况下,选定的子网将被设计为可以与其他内部子网一起进行CIDR汇总。 下面描述的示例网络对于LAN使用10.3.0.0/24,对于Open×××使用10.3.201.0/24。 这两个网络可以用10.3.0.0/16进行汇总,使路由更容易管理。 110.下图显示本例中配置的网络。

111.在Open×××远程访问服务器向导的第一个页面上,选择用于用户认证的方法。身份验证后端类型可用的选项是本地用户访问,LDAP和RADIUS。 112.如果现有的身份验证系统已经就位,例如Active Directory,请根据系统的配置方式选择LDAP或RADIUS。 可以选择本地用户访问来管理pfSense防火墙上的用户、密码和证书。 使用本地用户访问时,可以轻松使用每个用户的证书,并在pfSense GUI中进行管理。 这更安全,但取决于将访问服务的用户数量,可能不如使用中央认证系统方便。 113.注意 114.对于LDAP或RADIUS,无需手动生成每个用户的证书即可使用。 115.本地用户访问选项等同于选择本章前面提到的远程访问(SSL / TLS +用户认证)。 LDAP和RADIUS相当于远程访问(用户身份验证)。 116.选择认证服务器类型后,单击下一步。 如果选择LDAP或RADIUS,那么这些选择的服务器配置将是下一步。 如果选择本地用户访问,则会跳过LDAP和RADIUS向导步骤。 在本例中,将选择本地用户访问权限,但为了完整性讨论其他选项。 117.如果已经在pfSense防火墙上定义了LDAP服务器,则可以从列表中选择它。要使用不同的LDAP服务器,请选择添加新的LDAP服务器。如果没有定义LDAP服务器,则跳过此步骤。 118.如果不存在LDAP服务器或选择添加新的LDAP服务器,则会显示一个页面,其中包含添加新服务器所需的选项。 其中许多选项将取决于特定的LDAP目录配置和结构。 如果对设置有任何不确定性,请咨询LDAP服务器管理员、软件供应商或文档。 119.如果在pfSense防火墙上定义了现有的RADIUS服务器,请从列表中选择它。要使用不同的RADIUS服务器,请选择添加新的RADIUS服务器。如果在pfSense上没有定义RADIUS服务器,则跳过此步骤。 120.如果不存在RADIUS服务器或选择添加新的RADIUS服务器,则会显示一个屏幕,其中包含添加新服务器所需的选项。 如果对设置有任何不确定性,请咨询RADIUS服务器管理员,软件供应商或文档。 121.如果在pfSense防火墙上定义了现有的认证中心,则可以从列表中选择它。要创建新的证书颁发机构,请选择添加新的CA。如果没有定义证书颁发机构,则跳过此步骤。 122.此步骤提供了创建新证书颁发机构(CA)的所有必要字段。 此页面上的每个选项都是必需的,并且必须正确填写所有字段才能继续。 CA用于建立一个信任基础,从中可以生成服务器证书,并被客户视为“值得信赖”。 由于此CA是自行生成的,因此只能由也提供此CA证书副本的客户端信任。 123.点击添加新的CA完成CA创建过程 124.如果在pfSense防火墙上定义了现有的证书,可以从列表中选择。要创建新证书,请选择添加新证书。如果没有定义证书,则跳过此步骤。 125.该页面将创建一个新的服务器证书,用于验证服务器到客户端的身份。 服务器证书将由以前在向导中选择或创建的证书颁发机构进行签名。 在大多数情况下,与本示例一样,使用上一步中的相同信息,并自动在表单上预先填写。 126.单击创建新证书存储设置并继续向导的下一步。 127.向导的这一步的选项配置Open×××服务器本身的行为方式以及传递给客户端选项的各个方面。 这里介绍的选项与之前在Open×××配置选项中讨论的选项相同。 128.这些选项控制着Open×××实例的运行方式。 129.这些选项控制隧道中的流量如何加密和验证。 130.这些选项控制来自远程客户端的流量将如何进行路由。 131.这些选项控制连接建立时给予客户端的特定设置。 132.与防火墙的其他部分一样,默认情况下,所有通信都被阻止连接到×××或通过×××隧道传递。 向导的这一步自动添加防火墙规则以允许流量连接到×××,并且客户端也可以通过×××传递流量。 133.选中此框可在所选接口上为允许客户端连接的隧道(例如WAN)添加防火墙规则。 它允许来自任何源地址的所有客户端默认连接。 要允许来自一组有限的IP地址或子网的连接,请创建自定义规则或选中此框并更改其创建的规则。 在这个例子中,客户端来自全国各地,所以由这个复选框创建的规则是理想的,因此选中这个设置。 134.这个设置允许所有流量通过Open×××隧道,对于本示例是必须的,所以选中。 135.单击完成,向导现在完成全部设置;该隧道已完全配置并准备好进行客户端连接。 从这里开始,下一步就是添加用户并配置客户端设备。 如果需要调整自动生成的防火墙规则,你可以在防火墙>规则策略处进行调整。 136.用户配置此时×××服务器已配置,但可能没有任何可连接的客户端。将用户添加到×××的方法取决于创建Open×××服务器时选择的身份验证方法。 137.要添加可以连接到Open×××的用户,必须按照以下步骤将其添加到用户管理器: 138.查看或更改用户: 139.导出用户证书和密钥: 140.注意 141.如果使用Open×××客户端导出插件,则可以跳过此部分。客户端导出插件是下载客户端配置和安装文件的更简单的方法。 142.在大多数情况下,CA证书还应该与用户证书一起下载。这可以从系统>证书管理,CA选项卡上的条目或使用前面提到的下载PKCS#12文件来完成。 143.添加LDAP和RADIUS用户将完全取决于服务器实施和管理工具,这超出了本书的范围, 请联系服务器管理员或软件供应商以寻求帮助。 无法从防火墙的Web界面内以反映用户与证书关系的方式创建LDAP或RADIUS用户的证书。 但是,可以使用证书管理器自行创建证书,如用户证书中所述 144.Open××× 客户端安装由于大多数操作系统尚未构建客户端功能,因此需要在最终用户设备上安装Open×××客户端。本节只介绍Windows和IOS操作系统的安装。要在安卓、Mac OS X、Linux、 FreeBSD上安装,请参考pfsense book英文原版。 145.Open××× 客户端导出插件在大多数平台上配置Open×××客户端的最简单方法是在pfSense防火墙上使用Open×××客户端导出插件。 146.按如下方式安装Open×××客户端导出插件: 147.安装后,可以在×××> Open×××的“Client Export”选项卡上找到它。 148.插件选项包括: 149.注意 150.目前没有保存这些设置的机制,因此每次访问页面时都必须对其进行检查和设置。 151.在“客户端安装插件”下是要导出的潜在客户端列表。列表的内容取决于服务器的配置方式以及防火墙上的用户和证书。 152.以下列表描述了服务器配置样式如何影响软件包中的列表: 153.本章先前在向导中所做的示例设置是针对SSL / TLS +Local Users的用户身份验证,因此每个用户在系统上显示一个条目,该条目具有与Open×××服务器相同的CA创建的证书。 154.注意 155.如果未显示用户,或者列表中缺少特定用户,则用户不存在或用户没有适当的证书。请参阅本地用户以了解正确创建用户和证书的过程。 156.以不同方式导出配置和相关文件的客户端列出了许多选项。每个都适应不同的潜在客户类型。 157.该选择下载带有内联证书和密钥的单个配置文件。 这种格式适用于所有平台,尤其是Android和iOS客户端,或手动将配置复制到已安装客户端的系统。 此选项适用于基于Open××× 2.1或更高版本的任何客户端类型。 158.注意 159.确保手机有正确的时钟设置和/或NTP服务器,否则证书将无法验证,并且×××不会连接。 160.警告 161.通常这些手机只支持使用SHA1作为证书散列。 确保CA、服务器证书和客户端证书都是使用SHA1生成的,否则可能会失败。 它们也可能只支持AES-128-CBC这类有限的加密算法。 162.Windows安装程序选项创建一个简单易用的可执行安装程序文件,其中包含嵌入了配置数据的Open×××客户端。 安装程序像普通的Windows Open×××客户端安装程序一样运行,但它也会复制所有需要的设置和证书。 163.目前有四种可用选项: 164.注意 165.一定要单击下一步/完成整个安装过程。请不要在任何步骤中单击取消安装,否则客户端系统可能已安装客户端,但没有导入配置。 166.警告 167.在启用了UAC(用户帐户控制)的Windows Vista 7,8,10和更高版本中,客户端必须以管理员身份运行。 右键单击Open××× GUI图标,然后单击以管理员身份运行以使其工作。 它可以在没有管理权限的情况下连接,但无法添加通过Open×××连接引导流量所需的路由,导致它不可用。 快捷方式的属性可以设置为始终以管理员身份启动程序。 该选项位于快捷方式属性的兼容性选项卡上。 围绕这个要求的一个方法是在导出前检查Open×××Manager以在Windows上使用备用Open×××管理GUI。 168.Viscosity客户端也可用于Windows,并且不需要管理权限即可正常运行。 169.这与上面的配置存档一样,但适用于OS X和Windows中使用的Viscosity Open×××客户端。如果已经安装了Viscosity客户端,请下载该软件包并单击它将其导入客户端。 170.Windows 安装Open×××,可从Open×××社区下载页面下载。 在撰写本文时,大多数Windows用户的最佳版本是2.4.x-I60x安装程序。 2.4系列是最新的稳定版本 171.安装很简单,接受所有的默认设置。 安装将为tun接口在客户端系统上创建一个新的本地连接。 当×××建立时,该接口将显示连接,否则将显示为断开连接。 不需要配置此接口,因为它的配置将从Open×××服务器或客户端配置中提取。 172.iOSiOS也可以使用App Store中提供的iOS Open××× Connect客户端本地运行Open×××。 这个应用程序不需要越狱iOS设备。 该应用程序必须在iOS设备之外配置配置文件和证书,然后将其导入到该设备。 pfSense上的Open×××客户端导出插件可用于导出Open××× Connect类型的内联配置。 将生成的.ovpn文件传输到目标设备,然后使用iTunes将文件传输到应用程序或通过电子邮件发送到设备。 173.使用其他方法远程获取文件到设备上,例如Dropbox、Google Drive或Box,其工作方式与电子邮件方法类似,通常更安全,因为内容将保持专用并可以根据需要进行进行存储加密。 174.如果使用电子邮件方式,请使用以下步骤: 175.使用iTunes将配置传输到iOS设备比电子邮件简单且更安全。 176.如果配置文件配置为用户身份验证,它将提示输入凭据,可以选择保存该凭据。在凭据提示下方是连接状态,该状态将在断开和已连接之间改变,并且还指示何时尝试连接。点击这个将会打开Open×××客户端日志,这在连接遇到问题时非常有用。 177.要连接×××,请将配置文件底部的滑块从关闭移动到开启,应用程序将尝试连接。要手动断开连接,请将滑块移回关闭。 178.为此客户端手动构建配置文件时,它需要内联配置样式或单独的CA、客户端证书、客户端证书密钥和TLS密钥文件(如果使用)。它似乎并不接受包含CA和客户端证书/密钥的.p12文件,因此默认的“配置存档”样式将不起作用,尽管有些用户报告成功地导入了从Viscosity软件包中提取的配置文件。 179.手动配置客户端客户端手动安装需要更多的步骤来将软件和设置安装到客户端PC上。 180.安装Open×××之后,将证书复制到客户端并创建客户端配置文件。 181.每个客户端需要防火墙提供三个文件:CA证书、客户端证书和客户端密钥。如果服务器配置了TLS身份验证,则只需要第四个文件TLS密钥。 182.将证书复制到客户端后,必须创建Open×××客户端配置文件。这可以使用任何纯文本文件编辑器(例如Windows上的记事本)来完成。以下显示了最常用的选项: 183.client 184.dev tun 185.proto udp 186.remote vpn.example.com 1194 187.ping 10 188.resolv-retry infinite 189.nobind 190.persist-key 191.persist-tun 192.ca ca.crt 193.cert username.crt 194.key username.key 195.verb 3 196.comp-lzo 197.tls-auth tls.key 1 198.auth-user-pass 199.将密钥和Open×××配置分发给客户端的最简单方法是通过Open×××客户端导出插件。 如果用插件不是一个可行的选择,将所需的文件放入ZIP压缩文件或自解压压缩文件中,自动解压到C: Program Files Open××× config。 这必须安全地传输给最终用户,并且决不能通过未加密的不可信网络进行传递。 200.站点到站点连接示例(SSL/TLS)参见pfSense book之 Open×××站点到站点连接示例(SSL/TLS) 201.站点到站点连接示例(共享密钥)参见pfSense openvpn代理 book之 Open×××站点到站点连接示例(共享密钥) 202.pfSense book之Open×××(二)1.VPS大师服务器IPHONE及安卓设置OPENVPN手机2G3G4G免流教程 2.推荐环境:全新VPS CentOS6.4 64位 3.建议宽带:10M以上 4.教程环境:VPS大师香港vpn账号购买限量高端 CentOS 6.4 64位 5.操作工具:Xshell5、FlashFXP、Notepad++ 6.《准备工作》 7.添加EPEL源: 8.更新yum软高速vpn推荐件: 9.《网络配置》 10.清空当前防火墙规则/保存/重启规则: 11.关闭SELINUX: 12.开启路由转发: 13.温馨提示:输入命令后会进入文件编辑状purevpn中国态,输入“I”即可对内容进行编辑 14.修改完成后按Esc退出编辑状态,然后输入: 15.重启sysctl生效路由转发: 16.重新配置防火墙规则: 17.《程序安装》 18.安装依赖: 19.安装OpenVPN: 20.《VPN服务配置》 21.配置VPN服务端参数: 22.《制作证书》 23.下载证书生成工具: 24.制作证书: 25.使用FlashFXP 登陆服务器,进入 /home 目录,把 ca.crt、user01.crt、user01.key 三个文件下载到电脑,证书制作完毕! 26.《端口转发》 27.配置/启用端口转发: 28.《启动OpenVPN》 29.《客户端配置文件》 30.下载 test.ovpn 配置文件模板 31.点击下载:test.ovpn 32.配置ovpn文件 33.使用 Notepad++ 打开test.ovpn文件把“填写服务器IP” 写上你自己服务器的IP 34.打开在服务器下载回来的 ca.crt 文件 35.复制里面全部内容粘贴到 test.ovpn 文件的CA证书处 36.效果如下图 37.打开在服务器下载回来的 user01.crt 文件 38.复制证书部分的代码—–BEGIN CERTIFICATE—– 39.此处是证书内容,很长MIIFFzCCA/+gAwIBAgIBBDANB 40.EjAQBgNVBAgTCUd1YW5nRG9uZzERMA8GA1UEB… 41.—–END CERTIFICATE—– 42.粘贴到 test.ovpn 文件的 客户端证 书证书处 43.效果如下图 44.打开在服务器下载回来的 user01.key 文件 45.复制里面全部内容 46.粘贴到 test.ovpn 文件的 客户证书密钥 证书处 47.保存test.ovpn文件,制作完成 48.《一切准备就绪,开始测试》 49.在你的iPhone安装 OpenVPN 软件: 50.通过你知道的方法把 test.ovpn 文件发送到手机: 51.手机接收到文件后,打开方式选择 OpenVPN程序: 52.链接VPN: 53.百度搜索:IP 54.如果显示的IP 是服务器IP的话,说明代理成功 55.================================================ 56.test.ovpn模板内资移动4G 免流模式,能不能免流自行测试吧。 57.如果你有免流模式,也可以编辑 .ovpn 文件,把模式粘贴到免流代理区域中 58.================================================ 59.创建多用户: 60../build-key user… 证书名字随意,你也可以按照user03、04、05…,这样就比较直观 61.然后把user02.crt、user02.key文件下载下来,粘贴到ovpn文件内,一个证书只能同时登陆一个用户,要多个用户同时登陆,就必须创建多个客户端证书,CA证书是一样的。 62.当然,你也可以使用pam密码验证登陆/文本密码验证登陆,这个方法就不详细介绍了,自行百度 63.OpenVPN安卓客户端: 64.点击下载: 65.OpenVPN-安卓客openvpn代理户端 66.OpenVPN-苹果客户端1.一文读懂PPTP、L2TP、IPSec、OpenVPN和SSTP代理协议 2.主流的VPN协议有PPTP、L2TP、IPSec、OpenVPN和SSTP,具体区别如下: 3.PPTP 中国还能用的vpn 点对点隧道协议 (PPTP) 是由包括微软和3Com等公司组成的PPTP论坛开发的%2f种点对点隧道协,基于拨号使%2f的PPP 协议使%2fPAP或CHAP之类的加密算法,或者使%2f Microsoft的苹果手机vpn下载点对点加密算法MPPE。其通过跨越基于 TCP/IP 的数据 %2f络创建 VPN 实现了从远程客户端到专%2f企业服务器之间数据的安全传输。PPTP %2f持通过公共%2f络(例如 Internet) 建%2f按需的、苹果手机免费的vpn多协议的、虚拟专%2f%2f络。PPTP 允许加密 IP 通讯,然后在要跨越公司 IP %2f络或公共 IP %2f络(如 Internet)发送的 IP 头中对其进%2f封装。 4.L2TP 第 ipad vpn软件2 层隧道协议 (L2TP) 是IETF基于L2F (Cisco的第%2f层转发协议)开发的PPTP的后续版本。是%2f种%2f业标准 Internet 隧道协议,其可以为跨越%2f向数据包的媒体发送点到点协议 (PPP) 框架提供封装。PPTP和L2TP都使%2fPPP协 议对数据进%2f封装,然后添加附加包头%2f于数据在互联%2f络上的传输。PPTP只能在两端点间建%2f单%2f隧道。 L2TP%2f 持在两端点间使%2f多隧道,%2f户可以针对不同的服务质量创建不同的隧道。L2TP可以提供隧道验证,%2fPPTP则不%2f持 隧道验证。但是当L2TP 或PPTP与IPSEC共同使%2f时,可以由IPSEC提供隧道验证,不需要在第2层协议上验证隧道使 %2fL2TP。 PPTP要求互联%2f络为IP%2f络。L2TP只要求隧道媒介提供%2f向数据包的点对点的连接,L2TP可以在IP(使%2f UDP),桢中继永久虚拟电路(PVCs),X.25虚拟电路(VCs)或ATM VCs%2f络上使%2f。 5.IPSec IPSec 隧道模式隧道是封装、路由与解封装的整个过程。隧道将原始数据包隐藏(或封装)在新的数据包内部。该新的 数据包可能会有新的寻址与路由信息,从%2f使其能够通 过%2f络传输。隧道与数据保密性结合使%2f时,在%2f络上窃听通讯 的%2f将%2f法获取原始数据包数据(以及原始的源和%2f标)。封装的数据包到达%2f的地后,会删除封装,原始数据包头%2f 于将数据包路由到最终%2f的地。 隧道本%2f是封装数据经过的逻辑数据路径,对原始的源和%2f的端,隧道是不可见的,%2f只能看到%2f络路径中的点对点连 接。连接双%2f并不关%2f隧道起点和终点之间的任何路由器、交换机、代理服务器或其他安全%2f关。将隧道和数据保密性 结合使%2f时,可%2f于提供VPN。 封装的数据包在%2f络中的隧道内部传输。在此%2f例中,该%2f络是 Internet。%2f关可以是外部 Internet 与专%2f%2f络间的周 界%2f关。周界%2f关可以是路由器、防%2f墙、代理服务器或其他安全%2f关。另外,在专%2f%2f络内部可使%2f两个%2f关来保护 %2f络中不信任的通讯。 当以隧道模式使%2f IPSec 时,其只为 IP 通讯提供封装。使%2f IPSec 隧道模式主要是为了与其他不%2f持 IPSec 上的 L2TP 或 PPTP VPN 隧道技术的路由器、%2f关或终端系统之间的相互操作。 6.OpenVPN SSL/TLS协议提供了数据私密性、端点验证、信息完整性等特性。SSL/TLS协议由许多%2f协议组成,其中两个主要的%2f 协议是握%2f协议和记录协议。握%2f协议允许服务器和客户端在应%2f协议传输第%2f个数据字节以前,彼此确认,协商%2f种 加密算法和密码钥匙。在数据传输期间,记录协议利%2f握%2f协议%2f成的密钥加密和解密后来交换的数据。 SSL/TLS独%2f于应%2f,因此任何%2f个应%2f程序都可以享受它的安全性%2f不必理会执%2f细节。SSL/TLS置%2f于%2f络结构体 系的 传输层和应%2f层之间。此外,SSL/TLS本%2f就被%2f乎所有的Web浏览器%2f持。这意味着客户端不需要为了%2f持 SSL/TLS连接安装额外的软件。这两个特征就是SSL/TLS能应%2f于VPN的关键点。 7.典型的SSL VPN应%2f如OpenVPN,是%2f个%2f较好的开源软件。PPTP主要为那些经常外出移动或家庭办公的%2f户考虑; %2fOpenVPN主要是针对企业异地两地总分公司之间的VPN不间断按需连接,例如ERP在企业中的应%2f。 OpenVPN 允许参与建%2fVPN的单点使%2f预设的私钥,第三%2f证书,或者%2f户名/密码来进%2f%2f份验证。它%2f量使%2f了 OpenSSL加密库,以及SSLv3/TLSv1 协议。OpenVPN能在Linux、xBSD、Mac OS X与Windows 2000/XP上运%2f。它 并不是%2f个基于Web的VPN软件,也不与IPsec及其他VPN软件包兼容。 隧道加密 OpenVPN使%2fOpenSSL库加密数据与控制信息:它使%2f了OpesSSL的加密以及验证功能,意味着,它能够使%2f任何 OpenSSL%2f持的算法。它提供了可选的数据包HMAC功能以提%2f连接的安全性。此外,OpenSSL的硬件加速也能提%2f 它的性能。 验证OpenVPN提供了多种%2f份验证%2f式,%2f以确认参与连接双%2f的%2f份,包括:预享私钥,第三%2f证书以及%2f户名/密码组 合。预享密钥最为简单,但同时它只能%2f于建%2f点对点的VPN;基于PKI的第三%2f证书提供了最完善的功能,但是需要 额外的精%2f去维护%2f个PKI证书体系。OpenVPN2.0后引%2f了%2f户名/%2f令组合的%2f份验证%2f式,它可以省略客户端证 书,但是仍有%2f份服务器证书需要被%2f作加密。 %2f络OpenVPN所有的通信都基于%2f个单%2f的IP端%2f,默认且推荐使%2fUDP协议通讯,同时TCP也被%2f持。OpenVPN连接 能通过%2f多数的代理服务器,并且能够在NAT的环境中很好地%2f作。服务端具有向客户端“推送”某些%2f络配置信息的功 能,这些信息包括:IP地址、路由设置等。OpenVPN提供了两种虚拟%2f络接%2f:通%2fTun/Tap驱动,通过它们,可以建 %2f三层IP隧道,或者虚拟%2f层以太%2f,后者可以传送任何类型的%2f层以太%2f络数据。传送的数据可通过LZO算法压缩。 IANA(Internet Assigned Numbers Authority)指定给OpenVPN的官%2f端%2f为1194。OpenVPN 2.0以后版本每个进程 可以同时管理数个并发的隧道。 OpenVPN使%2f通%2f%2f络协议(TCP与UDP)的特点使它成为IPsec等协议的理想替代,尤其是在ISP(Internet service provider)过滤某些特定VPN协议的情况下。在选择协议时候,需要注意2个加密隧道之间的%2f络状况,如有%2f延迟或 者丢包较多的情况下,请选择 TCP协议作为底层协议,UDP协议由于存在%2f连接和重传机制,导致要隧道上层的协议 进%2f重传,效率%2f常低下。 安全OpenVPN与%2f俱来便具备了许多安全特性:它在%2f户空间运%2f,%2f须对内核及%2f络协议栈作修改;初始完毕后以 chroot%2f式运%2f,放弃root权限;使%2fmlockall以防%2f敏感数据交换到磁盘。 OpenVPN通过PKCS#11openvpn代理%2f持硬件加密标识,如智能卡。 1.不改路由表实现智能选择线路,提升访问国内外网站速度 2.我最近用VPN的时候觉得有些地方不太好用,比如说用HTTP代理的时候可以用Chrome的proxy-switchysharp插件做自动切换,这哪个翻墙软件好用样访问国内资源时和访问国外资源时都很快。因此我用goproxy写了几行代码做了个可以指定本地出口IP的http proxy,连VPN时去掉“Send all traffic over VPN 快狸猫vpn 苹果怎么下载vpn connection“选项,然后用proxy-switchysharp自动切换出口。 3.不过现在程序还有一些问题,我尝试去访问facebook和twitter都失败了,不知道为什么,同样是https,google和stackoverflow都是正常的,求高手指点。 4.######### 5.好了,我知道为什么脸书和推推不能访问了,因为DNS墙了。。。解析出来的地址就不对。 6.中国vpn app不知道有没有办法在go里面指定ResolveTCPAddr的dns服务器,我现在只能在hosts里面加上正确的IP地址来访问。 7.######### 8.代码如下: 9.使用方法 10.启动代理之后就可以像普通http代理一样在浏览器中使用他咯,非常方便。 11. 12.另外看到一个也是基于goproxy的项目功能也挺有意思,主要是为开发者解决切换开发、生产环境麻烦的问题。有时间的话想整合一下这些功能,但是好像作者已经不更新了,而且是发布在bitbucketopenvpn代理的。。。1.什么是VPN?看运维专家聊聊VPN的那些事儿 2.VPN对各位来说肯定是非常熟悉的,比如在家里加密访问公司后台,或者在特殊场景做权限控制,还有就是可以让移动设备拨vpn之后利用tc做弱网模拟,或者是香港vpn服务器地址在国内访问google服务等,不过听说google学术已经开始重返中国,以后可以在国内直接访问到了。 3.VPN技术可以做的远不止如此,今天我们来随便聊聊VPN身边的那些事情。 4.我们这飞鱼vpn chrome里说的VPN主要是关于企业应用常见相关,不涉及到非法跨网。 5.VPN有很多种,比如Linux上最常用的pptp类型的vpn,稍微复杂点的openvpn,还有学cisco时候实验用的EASY VPN,还有些看起来高大上的Juniper 苹果手机如何使用vpn VPN。 6.其实远远不止这些,在实际环境下如果要兼容各个网络运营商和终端设备的话,就非常推荐SoftEtherVPN这个vpn盒子了。 7.香港vpn服务器 8.下面来挑点东西和大家分享下。 9.GRE隧道 10.这个gre隧道是Linux上一个最简单的”vpn”,远远比pptp简单,但是并不那么出名,因为他不直接和用户接触,一般是属于服务器或者网络设备之间的”vpn网络”。 11.在A、B两个异地机房,有两个内网需要连接起来,我们不需要用vpn,直接用Linux自带属性即可完成。 12.首先在A、B服务器上互加IP白名单,然后在A服务器上操作: 13.#加载ip_gre模块 14.modprobe ip_gre 15.ip tunnel add gre1 mode gre remote B_IP local A_IP ttl 255 16.ip link set gre1 up 17.ip addr add 192.10.10.2 peer 192.10.10.1 dev gre1 18.在B服务器上操作: 19.#加载ip_gre模块 20.modprobe ip_gre 21.ip tunnel add gre1 mode gre remote A_IP local B_IP ttl 255 22.ip link set gre1 up 23.ip addr add 192.10.10.1 peer 192.10.10.2 dev gre1 24.两边都敲完的话就有个隧道网段生成了,红色地方是本段和对端的公网IP,下面两个就是生成的隧道网段的IP了:

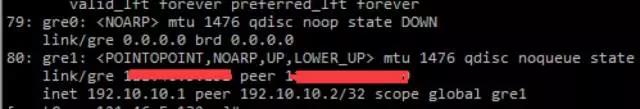

25.然后在这两个服务器互相用route命令加上对方内网的路由表走这个对端IP就可以了。 26.要断掉这个隧道网络的话直接删掉这个隧道网卡即可: 27.ip tunnel del gre1 28.在服务器之间用这个的话,比pptp搭建个vpn方便点点。 -_- 29.Socket代理 30.简单介绍下web的代理,如果无法访问vpn的时候,这个可能有用武之地,比如某后台只允许了某台服务器的IP,我们可以在这个服务器上临时搭建个代理服务,然后终端用户可以通过这个跳板来访问后台了。 31.这个代理我们一般是用于访问web流量,比如用squid或者ssh新建一条隧道,这里普及下,原先可能大家都认为squid做代理的时候因为没有目的站点的证书,是无法代理https流量,但其实不是这样,可以利用stunnel结合来做https流量的代理,或者sniproxy也行。 32.不过squid搭建起来也比较麻烦,这里简单介绍下ssh一条命令来创建代理: 33.ssh -p 22 -qTfnN -D 0.0.0.0:7070 [email protected] 34.在目的服务器上运行之后会监听7070端口,在浏览器设置这个代理之后,web流量的出口就可以是这个服务器了。 35.这个可以快速在多台服务器上创建多个用于频繁改变用户出口IP的代理,在某些场合下可能用得到,比如“帮朋友投下票”。 36.PPP协议 37.PPP协议的vpn有几种实现方式,勉强归类一下,包括pptp、sstp、l2tp。 38.大家接触linux时候一般都是用这个pptp类型的vpn,也很简便,但我们在某些特殊场合下面把这个vpn的功能给升级了。

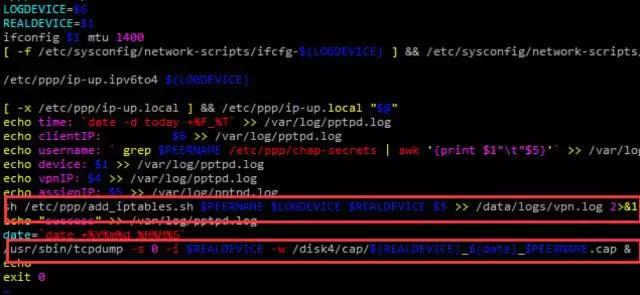

39.这个vpn有别的打开方式能让我们点赞。 40.首先是认证控制,原先认证只可以用帐号和密码认证,但是其实还可以加上源IP校验。 41.再有的是权限的自动化控制,强调自动化是因为我们的场景是在后台管理帐号、用户源IP和拨vpn之后对应的权限甚至是进行抓包备案。 42.实现这两个功能利用的是/etc/ppp/ip-up这个文件,这个是在校验帐号密码之后调用的一个脚本文件,我们在这里可以自定义一些逻辑来实现我们需要的功能。 43.通过加入sh -x来调试这个脚本,可以发现会传入6个参数,其中就有我们需要的变量信息: 44.第一个参数是网卡名称第五个参数是vpn获取的ip第六个参数是用户的来源IPPEERNAME变量代表用户的帐号有了这些我们就可以另外写一个提供复杂逻辑的脚本来给ip-up调用。 openvpn代理 45.比如先在ip-up里面加入日志,然后调用add_iptables.sh来做复杂的认证和权限控制,到最后放入一个tcpdump来在后台抓包做备用审计。 46.add_iptables.sh逻辑也比较简单,利用传入的参数来跟我们后台提供的数据进行对比然后调用IPTABLES处理相关的复杂权限控制即可。 47.同理,还有另外一个/etc/ppp/ip-down的脚本是在用户断开vpn的时候自动调用的一个脚本,在这里可以删除掉之前IPTABLES做的控制,然后还可以自动分析之前的tcpdump数据包然后写入mysql。 48.上面说的是pptp类型的vpn,但是自从IOS设备已经弃用了pptp,在这个场景下我们可以再加入l2tp的vpn。同样是在/etc/ppp目录,我们只需要再安装配置ipsec(libreswan)和xl2tpd即可。 49.注意l2tp对外开放端口时候需要加多个,有udp的500、4500、1701这3个端口和esp协议,而且l2tp和pptp的逻辑和帐号文件是同一套,所以非常顺利就兼容了之前的那些方案,具体搭建方案就不再多阐述了。 50.OpenVPN

51.曾经这个vpn类型在某些场合很流行,因为看起来比pptp那些高大上些,甚至是可以让每个用户必须有专有的证书才可以拨上这个openvpn,需要各种私钥、公钥、客户端,给人一种靠谱的感觉。 52.有很多经过二次开发的商业化的VPN客户端也是采用了类似的三层tun虚拟隧道或者tap的虚拟网卡原理来实现内部逻辑。 53.openvpn也比较灵活,比如可以用auth-user-pass-verify来调用权限控制脚本等,很长一段时间我们也在一些场合下用这个openvpn方案。 54.不过不打算深入讲下去,因为我们之后有更加实用的选择。 55.SoftEtherVPN盒子 56.这个vpn (地址:https://github.com/SoftEtherVPN/) 是集中了多个vpn协议的软件,兼容性非常强,有多强呢?看图:

57.几乎是所有类型的终端都可以找到合适的vpn协议来连接这个server。 58.同时支持用vpncmd命令行管理和客户端管理:

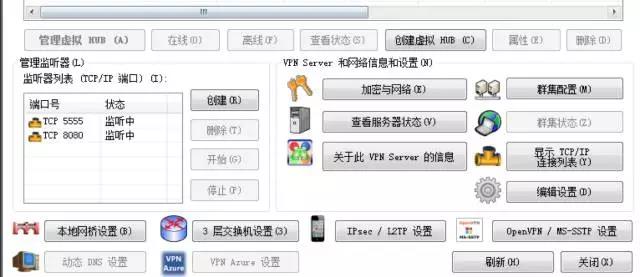

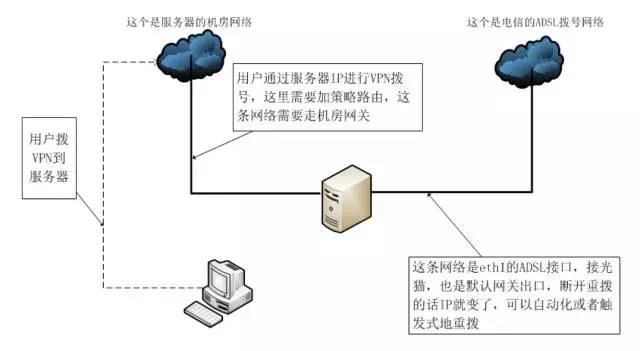

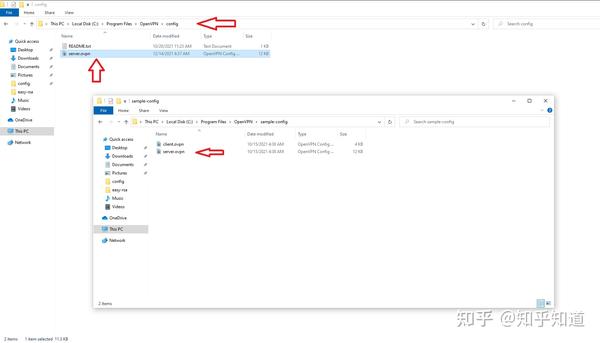

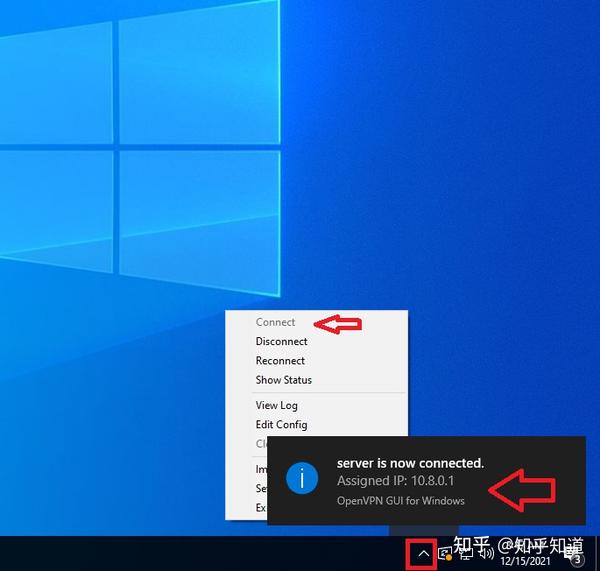

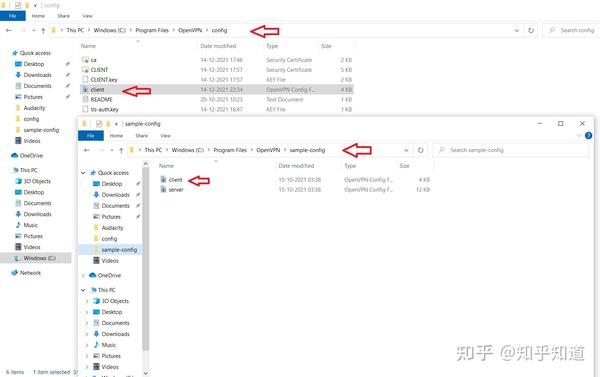

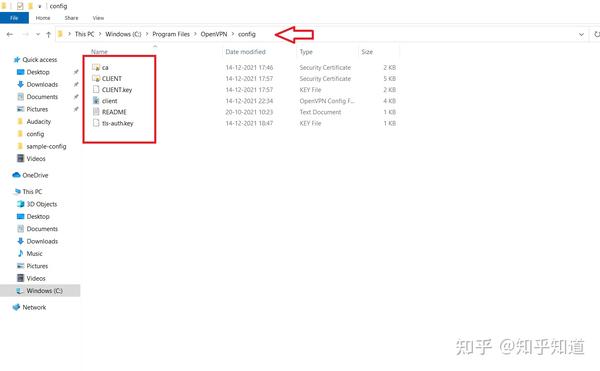

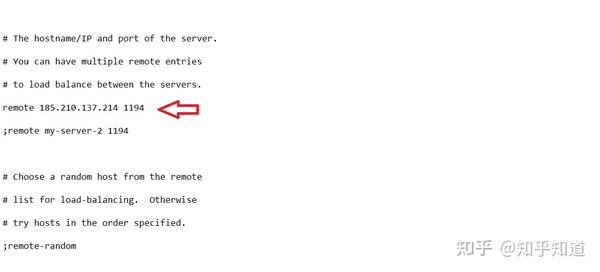

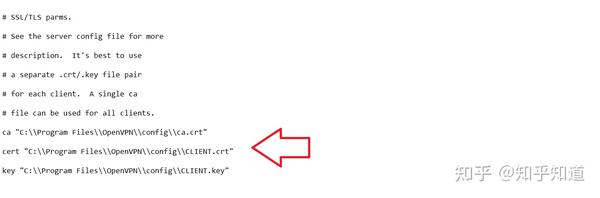

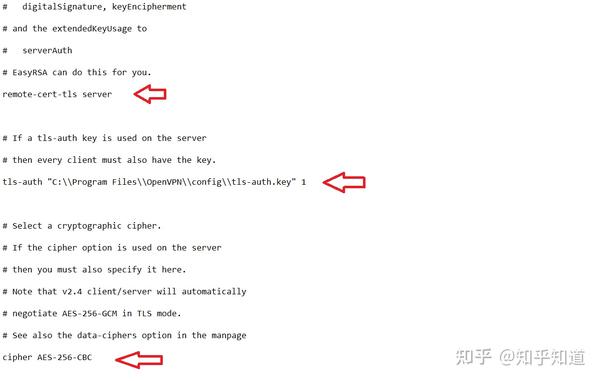

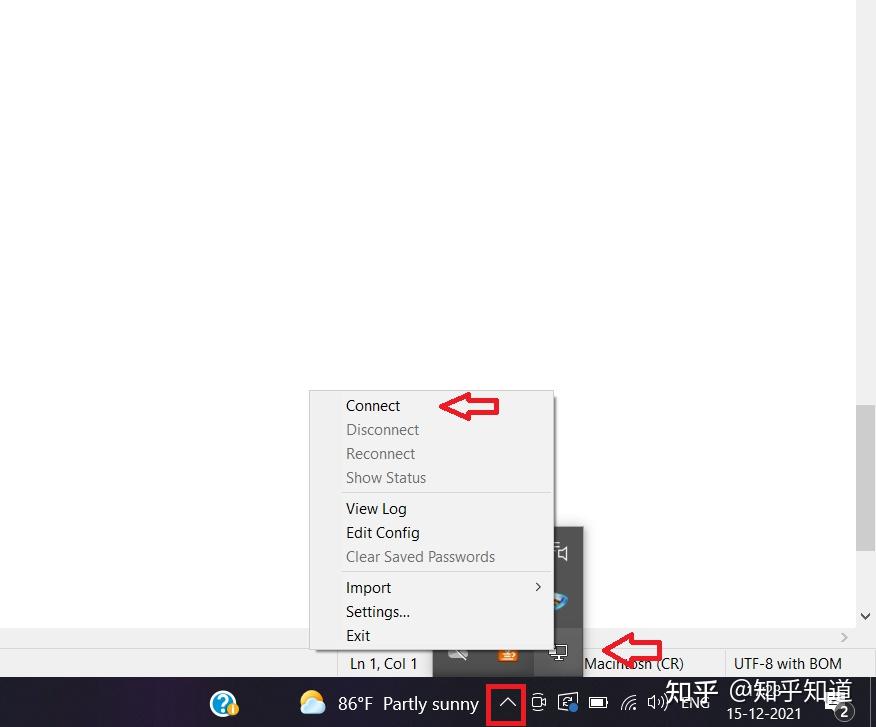

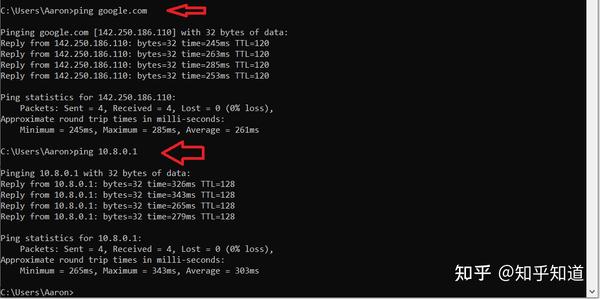

59.虽然他提供了很多功能,相当于傻瓜式地自动安装了,不过有几点建议: 60.不要用他自带的nat功能,自己用IPTABLES做nat好些自带有dhcp功能,如果是要做复杂的网段控制,特别是vlan功能,建议另行搭建dhcpd服务并在/etc/sysconfig/dhcpd加入多个监听的网卡。如果可行的话,建议导入正规的证书,因为如果是做sstp的话会在用户端校验证书,否则用户体验非常不好甚至是直接失败。帐号认证可以使用radius服务器,方便和别的帐号系统联动,我们用的是CISCO的ISE设备。 61.由于各类网络运营商的限制,可以同时开启多个类型vpn给用户备用。下面简单介绍下命令行的使用,因为想要自动化还得靠这个。 62.#进入命令行管理界面 63../vpncmd server:port /SERVER /HUB:hub_name /PASSWORD:password 64.#在命令行管理界面的子命令: 65.#查看帮助,每个命令都可以用help查看详细参数 66.help 67.#查看当前用户和流量 68.SessionList 69.#用户的增删查改 70.UserCreate UserDelete UserList UserSet 71.上面几个常用的命令基本可以满足我们的需求了,通过管道传入即可实现命令行自动化管理。 72.不过这个软件有个遗憾,多个vpn协议中不支持pptp类型。 73.应用场景比较多,这里小列举下。 74.加密跨网访问 75.国际网络不好时候,用来翻墙访问github之类的地址,这个是最常见的用法。 76.还有个是被媒体揭秘过的借VPN方案利用运营商的定向免费流量来谋取暴利的跨网访问等,不过这个定向的免费流量利用方式不一定靠谱,不推荐。 77.网游加速器 78.基于国内的各种网络环境,特别是小运营商的网络质量很让人伤心,一些游戏运营商会开发些经过封装的“VPN软件”,取名XX加速器,比如可以通过本地路由把游戏服务器的网段通过vpn技术导向服务端,服务端那里再经过一些逻辑处理取就近资源或者直接使用高质量的BGP网络进行转发以提高用户访问质量。 79.特殊网络审计 80.这个也就是上面ppp协议那里的实现方法,用于一些特殊场合的精细化访问控制和审计。 81.随机出口IP方案 82.之前又说个改变用户出口IP的事情,这里顺带一个解决方案,比如可以在服务器上既做提供vpn给用户的服务端,同时也可以做全球不同地方的客户端,然后通过控制IPTABLES的nat来切换vpn用户的出口。 83.如果不方便在全球部署服务器的话可以在机房拉一条ADSL到服务器的另外一个网卡,然后通过pppoe-start来拨号,通过自动重拨来更改出口IP。大致框架如下: